¿Utilizas wifi pública o redes compartidas en los aeropuertos, centros comerciales, universidades, etc.? Entonces te interesará leer este artículo y descubrir que no es seguro su uso y que deberías evitarlas, o por lo menos no entrar en las páginas que requieran de tu usuario y contraseña.

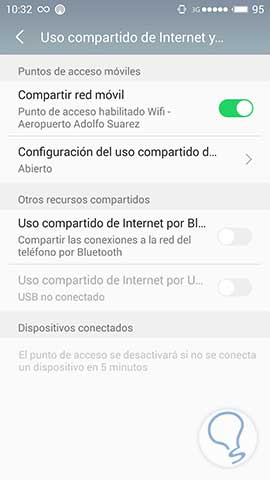

Vamos a imaginar que estamos en el aeropuerto de Madrid, y compartimos nuestra red del móvil con el nombre Wifi – Aeropuerto Adolfo Suarez, y sin clave de acceso, "WiFi Gratis Aeropuerto". La opción para compartir tu red se encuentra dentro del apartado ajustes de tu móvil en conexiones (cada modelo variara).

Ahora conectamos nuestro PC a esa red y esperamos que la gente se conecte. Para "espiar" usaremos el programa Wireshark, que nos sirve para capturar los paquetes que pasan por la red (siempre que estén en el mismo segmento, en este caso lo van a estar ya que están en nuestra propia red).

Puedes aprender a fondo WireShark en este tutorial.

El programa lo puedes descargar desde el siguiente enlace.

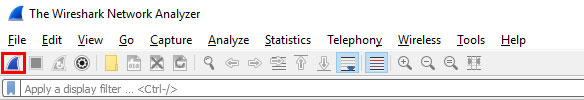

Dentro de Wireshark podrás elegir la red donde capturar el tráfico, así que elegimos la red que hemos creado y le damos a empezar a capturar tráfico. El botón es el que puedes ver en la siguiente imagen (si no hay red señalada no saldrá activo):

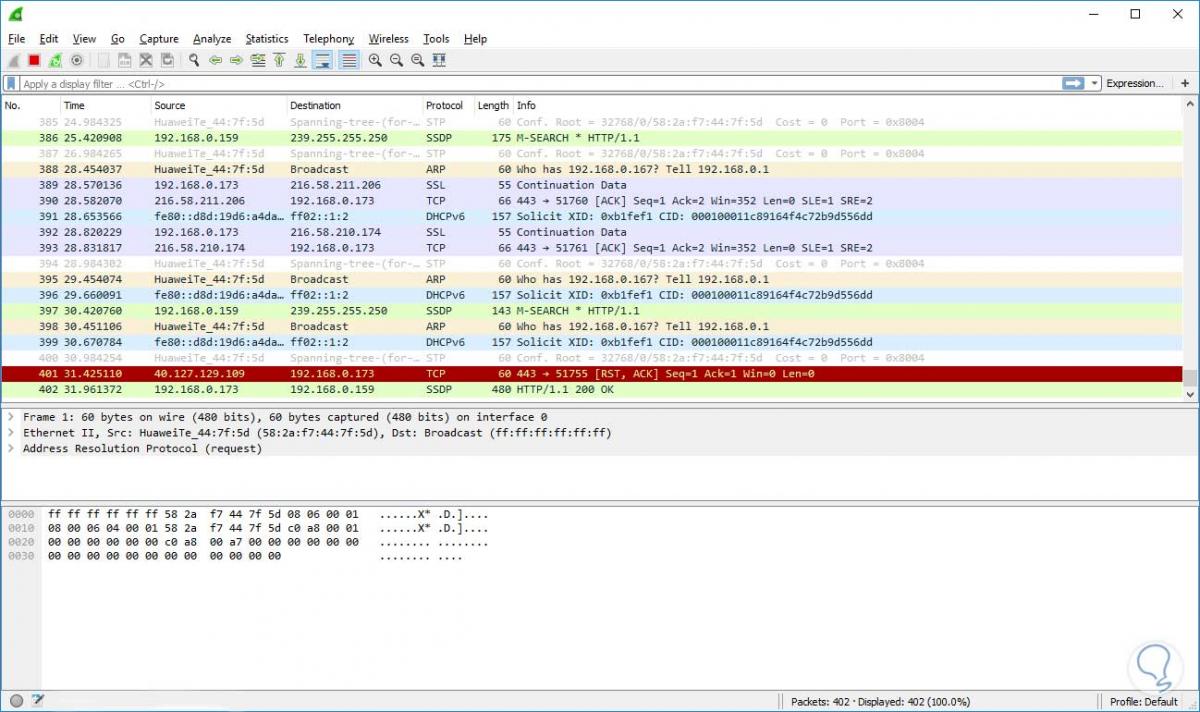

Como podrás ver en la siguiente imagen tienes muchos paquetes capturados (depende del movimiento que haya en la red claro), así que habrá que aplicar filtros a Wireshark para encontrar el contenido deseado.

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

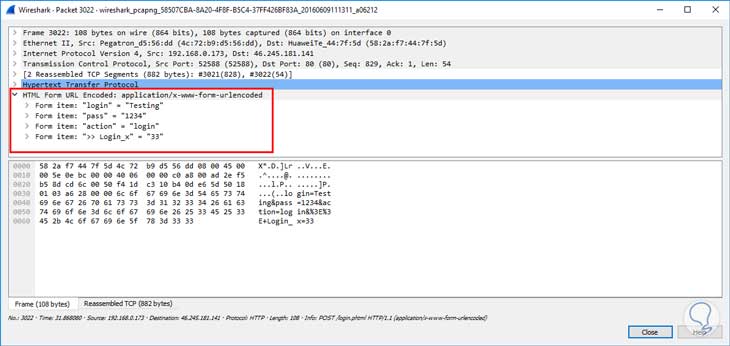

Hemos hecho una prueba controlada entre nosotros, entramos en una página web sin https, metemos nuestro usuario que es Testing y la contraseña es de las más fuertes 1234. Vamos a buscar cómo se vería el contenido, filtrando el tráfico HTTP con peticiones POST, para ello ponemos:

http.request.method == POSTEn la imagen podemos apreciar que existen varios paquetes, si los observamos bien, tenemos un paquete enviado a la url de login, si buscamos encontraremos la contraseña.

Podíamos llegar al paquete también a través del siguiente filtro:

http contains loginPodemos filtrar por más protocolos, no solo de la capa de aplicación como http, podemos combinar filtros con el and (&&) o el or (||), el and nos mostrará paquetes que cumplan todas las condiciones y el or con que cumpla una de las que le demos nos filtrará el paquete, algunos ejemplos:

tcp contains web http contains web && http.request.method == POST http contains web || http.request.method == POST smtp.req.command == AUTHEl último de los ejemplos anteriores nos sirve para buscar credenciales en el protocolo SMTP.

Este tutorial no está dirigido a incitarte a obtener datos personales de otras personas, se explica para que te des cuenta de lo fácil que pueden espiarte, robar tus credenciales, etc. Siempre que te registres o hagas login en una página comprueba que use https, ya que si usa http los nombres de usuario y contraseñas van en claro. En las siguientes imágenes puedes ver la diferencia en la URL al usar http o https.

Gracias Josué!!! me ha encantado esta práctica mostrada de forma clara y entretenida.

Te sigo. saludos.