Hoy voy a mostrarte las técnicas que se utilizan para recoger información de un objetivo en la red, podrás comprobar que la información está al alcance de todos, y que muchas empresas y personas facilitan más las cosas al no tener cuidado. Así que en este tutorial se hablara de footprinting y fingerprinting, estas técnicas son utilizadas antes de llevar a cabo un ataque.

1. Footprinting

Es una técnica legal, con la que se trata de obtener toda la información posible, del sistema, de la red o usuario objetivo. Para ello nos podemos ayudar de toda la información pública que existe, acudiendo a documentos que tienen metadatos, a las redes sociales, medios de comunicación, etc. Esta recogida de información últimamente se conoce como OSINT.

- Usar los buscadores, haciendo búsquedas avanzada en Google (Google hacking) o utilizando shodanque es un buscador más específico.

- Utilizar herramientas para buscar metadatos, puedes mirar Foca.

- Obtener la información a partir de un dominio, una página que ayuda es dnsstuff.

- APIs de redes sociales, que permiten automatizar la recogida.

Vamos a poner algún ejemplo con los buscadores:

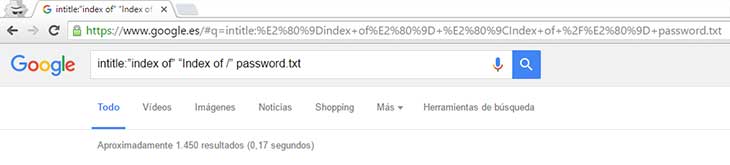

Sirviéndonos de google podemos buscar que la página tenga ficheros password.txt, para ello buscamos:

intitle:”index of” “Index of /” password.txt

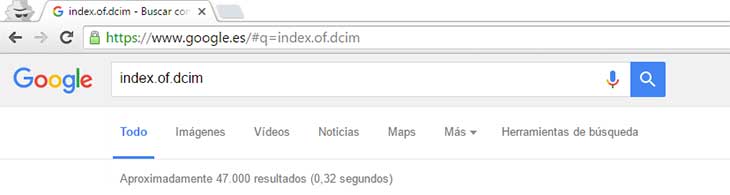

Qué contenga fotos, podemos ver cómo hay fotos personales, de empresas, etc., para ello buscamos:

index.of.dcim

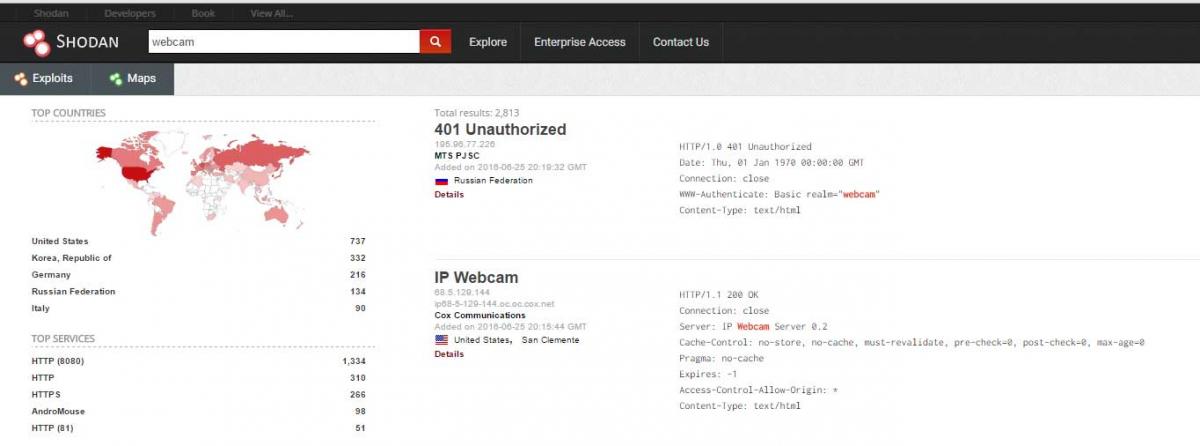

Hay muchas posibilidades más, esos son solo 2 ejemplos, y si buscamos en shodan la palabra webcam podemos encontrar cámaras disponibles y que cualquiera puede observar, también las hay bien aseguradas, claro.

En cuanto a los metadatos, también es información pública que se encuentra en documentos, fotos,… por lo tanto estas cosas que se publican sin protección puede servir de ayuda para saber dónde vives, dónde trabajas, tu nombre, etc. Puedes mirar este tutorial, donde hablo sobre la obtención de información en fotos.

Aquí concluimos la búsqueda de información publica y legal.

2. Fingerprinting

Esta técnica se utiliza para recoger información más específica, y que no es publica, por lo que ya puede considerarse como delito. Dicha información puede ser estado de los puertos, vulnerabilidades que existen, versiones de software, sistema operativo, etc.

Podemos ver que existen muchas técnicas de recogida de información no pública, debemos dificultar esta tarea, ya que cuando tengan toda la información y sepan las vulnerabilidades que tenemos el próximo paso será el ataque.

Espero que con este tutorial entiendas que la información sensible no tiene que quedar publica ni de fácil acceso para quien quiera consultarla, si es información de una empresa puede favorecer a la competencia, si es información personal puede afectar negativamente a tu persona. Hoy en día la información da mucho poder, así que a partir de ahora (si no eráis conscientes) a proteger vuestra información y no regalarla.

Kevin Mitnick engañaba a cualquiera, existe una película sobre él, pongo el enlace al trailer por si le interesa a alguien: Track Down