Aunque mucho se dice que los sistemas operativos Linux no son vulnerables a ataques de virus, hoy en día con las crecientes amenazas que surgen y las diferentes técnicas usadas sin lugar a dudas que ningún sistema esta protegido al 100% y por ello debemos tomar las respectivas medidas de seguridad para evitar ataques y robo de información delicada. Ante esto tenemos dos amenazas que son criticas como son el malware y rootkit, el malware y los rootkits en particular, pueden funcionar de forma integra y completa en Linux como lo hacen en otros sistemas operativos “inseguros”.

Solvetic analizará algunas de las mejores herramientas para analizar el sistema Linux en busca de malware o rootkits que puedan poner en riesgo la operación normal de este.

La tarea fundamental de un rootkit es ocultar información asociada a procesos, conexiones de red, ficheros, directorios, privilegios, pero puede añadir funcionalidades como las de backdoor o puerta trasera con el fin de proporcionar acceso permanente al sistema o hacer uso de las keylogger cuya tarea es interceptar las pulsaciones del teclado lo cual pone en riesgo inminente las actividades del usuario.

Existen diferentes tipos de rootkit como son:

El malware tiene diferentes vías de acceso por donde se puede insertar en el sistema como:

- Redes Sociales

- Sitios webs fraudulentos

- Dispositivos USB/CDs/DVDs infectados

- Adjuntos en Correos no solicitados (Spam)

Ahora veremos las mejores herramientas para detectar estas amenazas y proceder con su corrección.

Lynis es una herramienta de seguridad diseñada para sistemas que ejecutan Linux, macOS o un sistema operativo basado en Unix.

Su función radica en realizar un análisis de salud extenso del sistema con el fin de soportar el refuerzo del sistema y ejecutar las pruebas de cumplimiento necesarias para descartar amenazas. Lynis es un software de fuente abierta con licencia GPL y está disponible desde el año 2007.

- Auditorías de seguridad

- Pruebas de cumplimiento como PCI, HIPAA, SOx

- Pruebas de penetración para ver la seguridad interna

- Detección de vulnerabilidades

- Endurecimiento del sistema

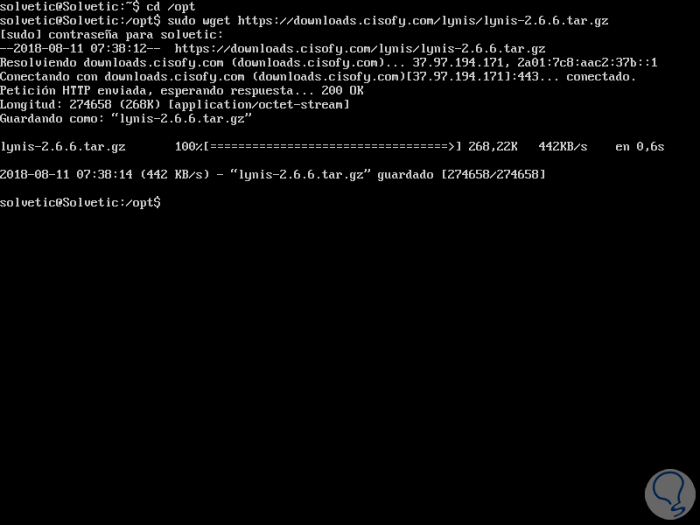

Para su instalación, en primer lugar, descargaremos el archivo del sitio oficial:

cd /opt/ wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz

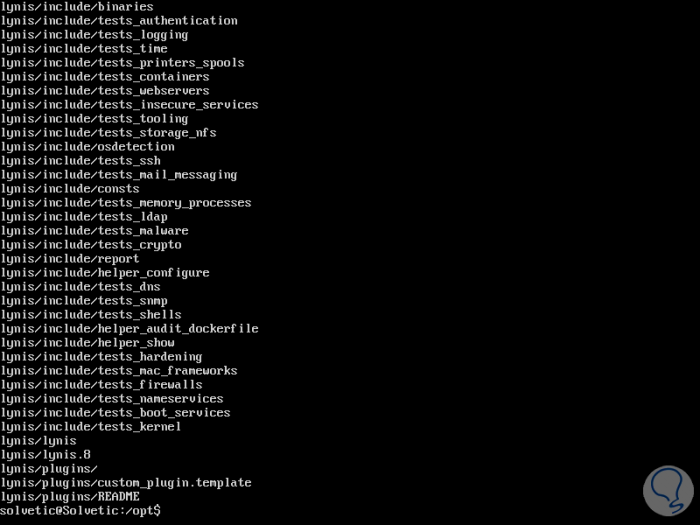

Extraemos el contenido:

tar xvzf lynis-2.6.6.tar.gz

Finalmente movemos la aplicación al directorio correcto:

mv lynis /usr/local/ ln -s /usr/local/lynis/lynis /usr/local/bin/lynisLa exploración de Lynis está basada en la oportunidad, es decir, solo usará lo que esta disponible como las herramientas o bibliotecas disponibles, así, al usar este método de escaneo, la herramienta puede ejecutarse casi sin dependencias.

- Inicialización y controles básicos

- Determinar el sistema operativo y las herramientas adjuntas

- Buscar utilidades del sistema disponibles

- Verificar la actualización de Lynis

- Ejecutar complementos habilitados

- Ejecutar pruebas de seguridad basada en categoría

- Realizar la ejecución de pruebas personalizadas

- Informar sobre el estado de la exploración de seguridad

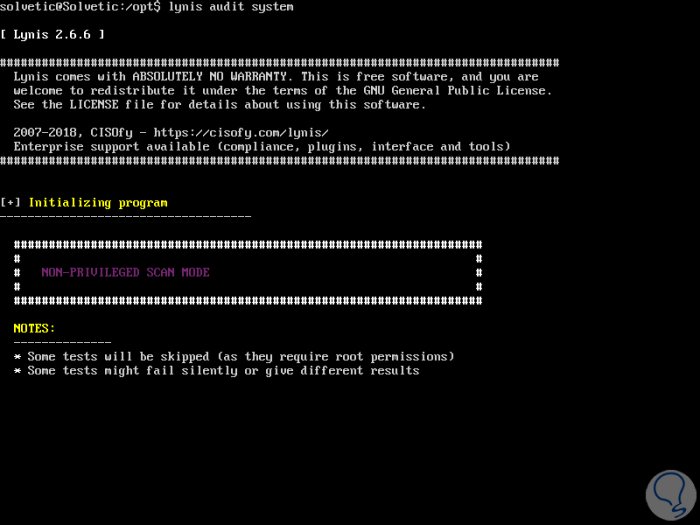

Para ejecutar un análisis completo del sistema ejecutamos:

lynis audit system

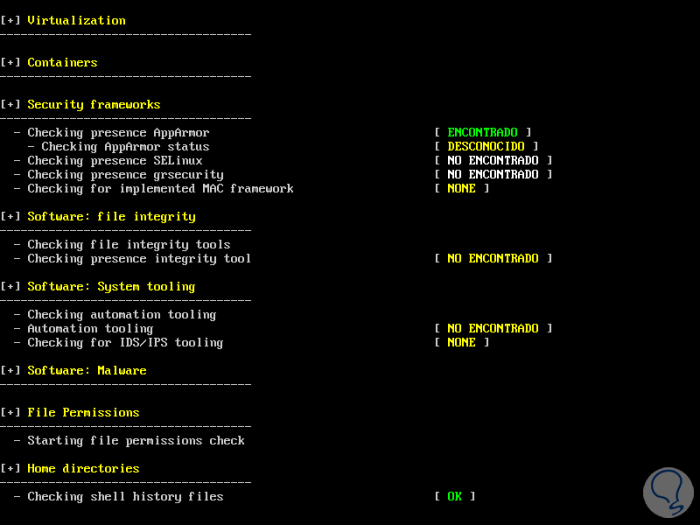

Allí iniciará todo el proceso de análisis y finalmente veremos todos los resultados en categorías:

Es posible habilitar que el funcionamiento de Lynis sea automático en un rango de tiempo definido, para ello debemos agregar la siguiente entrada cron, la cual se ejecutará, en este caso, a las 11 de la noche y enviará informes a la dirección de correo electrónico ingresada:

0 23 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Reporte de Lynis " correo@dominio.com

RKH (RootKit Hunter), es una herramienta gratuita, de código abierto y de uso simple gracias a la cual será posible escanear puertas traseras (backdoors), rootkits y exploits locales en sistemas compatibles con POSIX, como Linux.Su tarea es detectar de rootkits, ya que se creo como una herramienta de monitoreo y análisis de seguridad la cual inspecciona en detalle el sistema para detectar agujeros de seguridad ocultos.

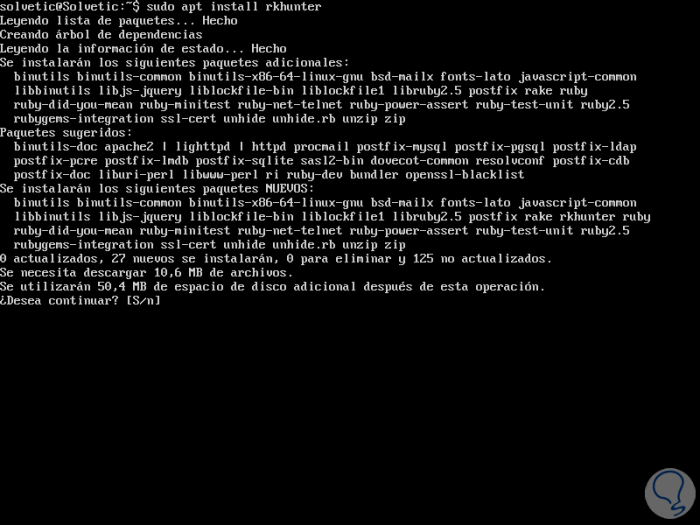

La herramienta rkhunter puede ser instalada usando el siguiente comando en los sistemas basados en Ubuntu y CentOS:

sudo apt install rkhunter(Ubuntu) yum install epel-release(CentOS) yum install rkhunter(CentOS)

Ingresamos la letra S para confirmar la descarga e instalación de la utilidad. Una vez instalado, podemos supervisar el sistema ejecutando lo siguiente:

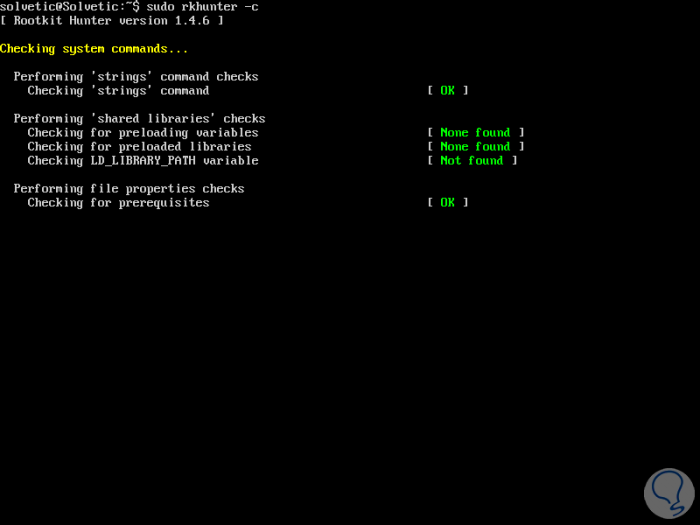

sudo rkhunter -c

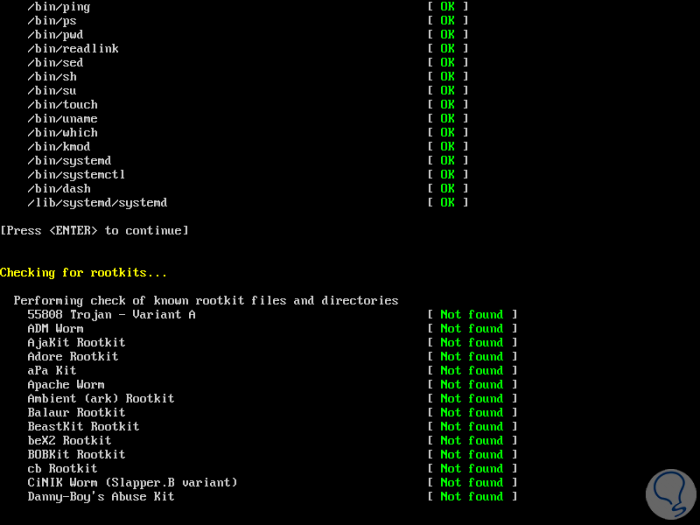

Allí continuará el proceso de análisis del sistema en busca de situaciones de peligro:

Allí analizará todas las opciones de rootkit existentes y ejecutar acciones de análisis adicionales sobre la red y otros elementos.

Chkrootkit es otra de las herramientas que han sido desarrolladas para verificar localmente si existen rootkit, esta utilidad incluye:

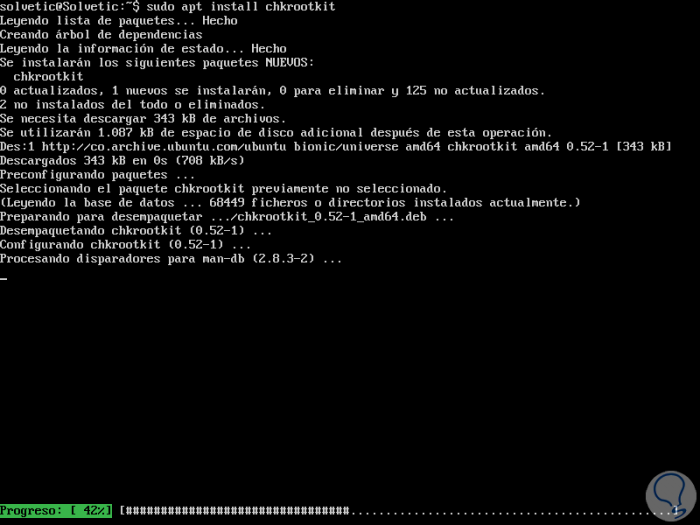

Chkrootkit puede ser instalada ejecutando:

sudo apt install chkrootkit

Para el caso de CentOS debemos ejecutar:

yum update yum install wget gcc-c++ glibc-static wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz tar –xzf chkrootkit.tar.gz mkdir /usr/local/chkrootkit mv chkrootkit-0.52/* /usr/local/chkrootkit cd /usr/local/chkrootkit make sensePara ejecutar esta herramienta podemos usar alguna de las siguientes opciones:

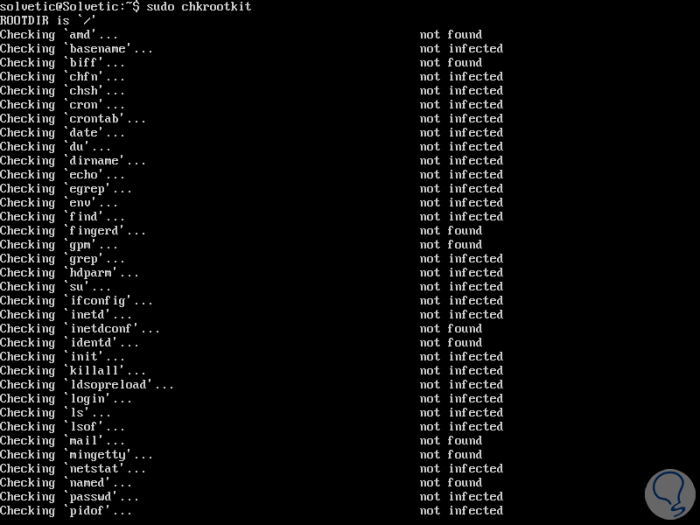

sudo chkrootkit /usr/local/chkrootkit/chkrootkit

Otra de las soluciones conocidas para el análisis de vulnerabilidades en Linux es ClamAV la cual se ha desarrollado como un motor antivirus de código abierto (GPL) que puede ser ejecutado para diversas acciones incluyendo la exploración de correo electrónico, el escaneo web y la seguridad del punto final.

ClamAV nos ofrece una serie de utilidades dentro de las cuales se cuentan un daemon multiproceso flexible y escalable, un escáner de línea de comandos y una herramienta avanzada para actualizaciones automáticas de bases de datos.

- Escáner de línea de comandos

- Interfaz Milter para sendmail

- Actualizador de base de datos avanzado con soporte para actualizaciones con script y firmas digitales

- Soporte integrado para formatos de archivo como Zip, RAR, Dmg, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS y otros

- Base de datos de virus actualizada constantemente

- Soporte integrado para todos los formatos de archivos de correo estándar

- Soporte integrado para ejecutables ELF y archivos Portable Executable empaquetados con UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack y ofuscados con SUE, Y0da Cryptor y otros

- Compatibilidad incorporada para formatos de documentos de MS Office y MacOffice, HTML, Flash, RTF y PDF.

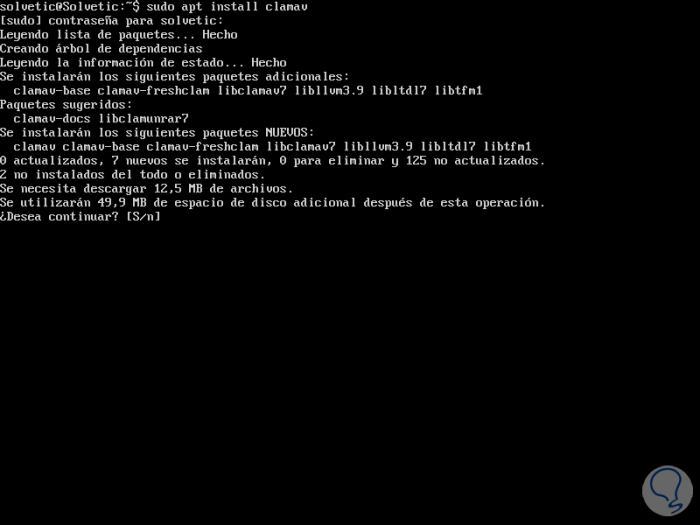

Para instalar ClamAV vamos a ejecutar el siguiente comando:

sudo apt install clamav

Ingresamos la letra S para confirmar la descarga e instalación de ClamAV.

En el caso de CentOS, podemos ejecutar lo siguiente:

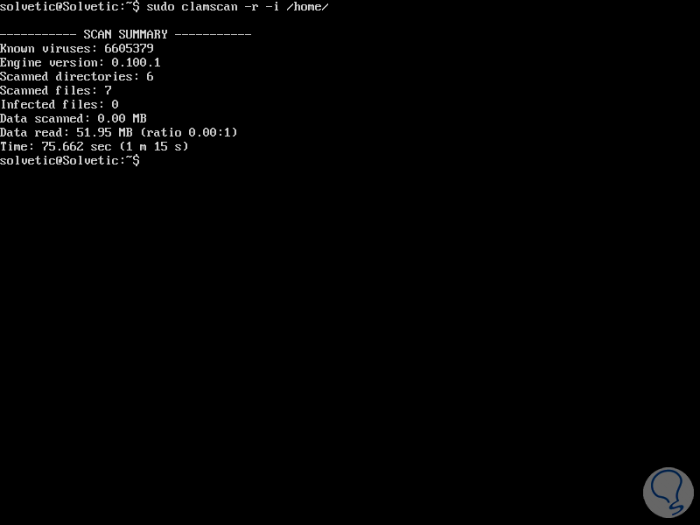

yum -y update yum -y install clamavPara la ejecución de ClamAV vamos a ejecutar lo siguiente:

sudo clamscan -r -i “Directorio”

Linux Malware Detect (LMD) se ha desarrollado como un escáner de malware para Linux bajo la licencia GNU GPLv2, cuya función principal es usar los datos de amenaza de los sistemas de detección de intrusos para extraer el malware que es usado de forma activa en los ataques y puede generar firmas para la detección de estas amenazas.

Las firmas que LMD usa son hashes de archivos MD5 y coincidencias de patrones HEX, los cuales también se pueden exportar fácilmente a diversas herramientas de detección como ClamAV.

- Detección integrada de ClamAV para usarse como motor de escáner para mejores resultados

- Detección de hash de archivos MD5 para identificación rápida de amenazas

- Componente de análisis estadístico para la detección de amenazas

- Función de actualización de versión integrada con -d

- Función integrada de actualización de firmas con -u

- Script cron diario compatible con los sistemas de estilo RH, Cpanel & Ensim

- Kernel inotify monitor el cual puede tomar datos de ruta de STDIN o FILE

- Escaneo diario basado en cron de todos los cambios en las últimas 24 horas en los registros de usuario

- Opción de restauración de cuarentena para restaurar archivos en la ruta original, incluyendo propietario

- Opciones de ignorar reglas basadas en rutas, extensiones y firmas

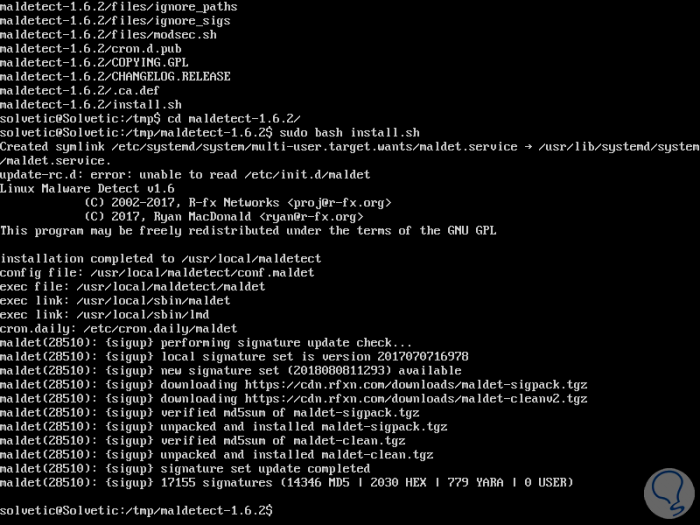

Para instalar LMD en Linux vamos a ejecutar lo siguiente:

cd /tmp/ curl -O http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -zxvf maldetect-current.tar.gz cd maldetect-1.6.2/ bash install.sh

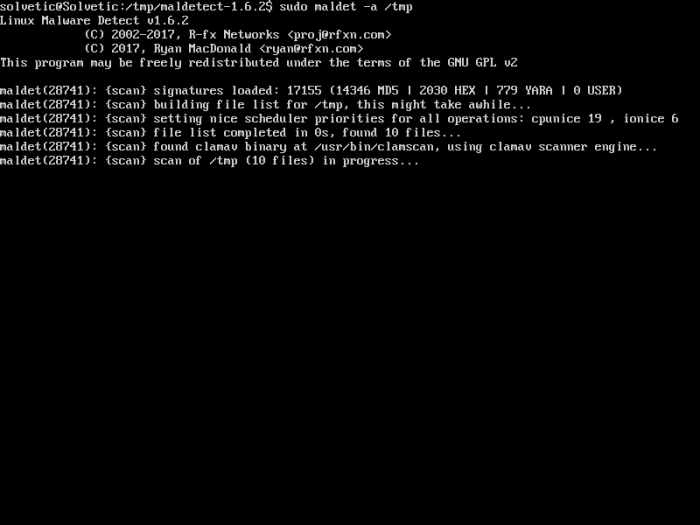

Ahora, podemos ejecutar el directorio deseado, en este caso tmp así:

maldet -a /tmp

Con alguna de estas herramientas será posible preservar la integridad de nuestro sistema evitando la presencia de malware o rootkits.

0 Comentarios