Una de las medidas de seguridad más efectivas que podemos implementar en cualquier organización, incluido a nivel personal, es el uso de un firewall el cual cumple la función de supervisar y controlar la forma como los paquetes de red entran y salen de la red local.

Un firewall permite habilitar o no el tráfico por determinados puertos, añadir nuevas reglas de tráfico y de esta forma llevar un control mucho más preciso y directo sobre todo el tema de red el cual es uno de los más delicados a nivel de seguridad.

Hoy Solvetic analizará algunos de los mejores firewall para Linux y de esta manera tener una alternativa practica de seguridad a implementar.

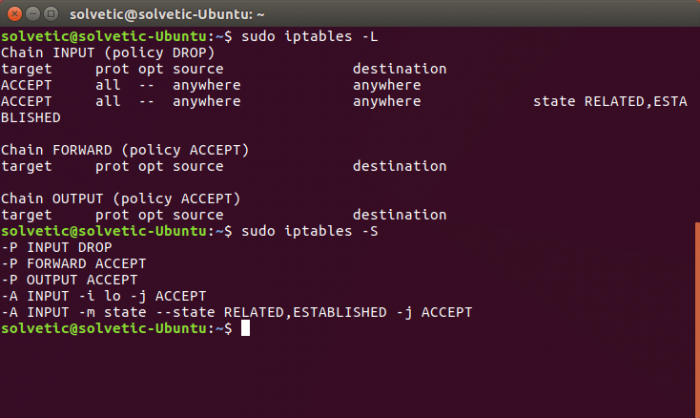

Iptables es una herramienta de línea de comandos la cual es usada con frecuencia para configurar y administrar el conjunto de reglas de filtrado de paquetes en ambientes Linux 2.4.x y posteriores. Es una de las herramientas de firewall más usadas actualmente y tiene la capacidad de filtrar los paquetes en la pila de red dentro del mismo kernel.

El paquete iptables también incluye ip6tables, con ip6tables podemos configurar el filtro de paquetes IPv6.

- Enumera el contenido del conjunto de reglas del filtro de paquetes

- Inspecciona sólo los encabezados de los paquetes lo cual hace el proceso mucho más ágil

- Permite agregar, quitar o modificar reglas según las necesidades en los conjuntos de reglas de filtro de paquetes

- Soporta copia de seguridad y restauración con archivos.

Iptables en Linux maneja los siguientes archivos:

/etc/init.d/iptables

/etc/sysconfig/iptables

/sbin/iptables

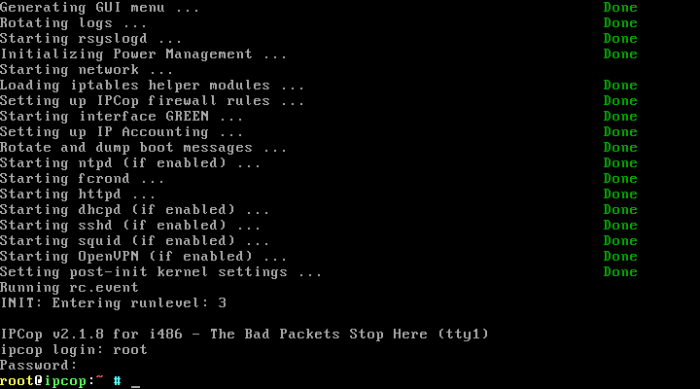

El Firewall de IPCop es una distribución de firewall Linux la cual está dirigida a los usuarios del hogar y SOHO (pequeñas oficinas) La interfaz web IPCop es muy fácil de usar y facilita el uso. Puede configurar un equipo como una VPN segura para proporcionar un entorno seguro a través de Internet. Incluye información de uso frecuente para proporcionar una mejor experiencia de navegación web a los usuarios.

- Cuenta con una interfaz Web codificada por color la cual nos permite monitorear los gráficos de rendimiento para CPU, memoria y disco, así como el rendimiento de la red

- Visualiza y rota automáticamente registros

- Soporte de múltiples idiomas

- Proporciona una actualización estable y fácilmente implementable segura y agrega parches actuales a nivel de seguridad

Allí podremos descargar la imagen ISO o tipo de instalación como medio USB. Esta es diferente a muchos aplicativos de firewall ya que puede ser instalada como una distribución de Linux. En este caso seleccionamos la imagen ISO y debemos completar los pasos del asistente de instalación. Una vez asignemos todos los parámetros tendremos acceso a IPCop:

Su descarga está disponible en el siguiente enlace:

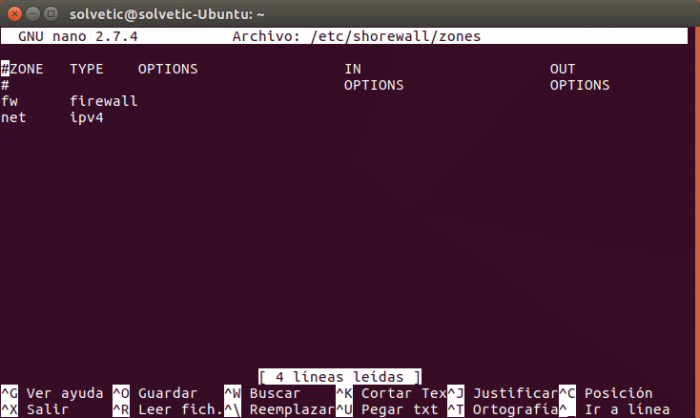

Shorewall es una herramienta de configuración de gateway o firewall para GNU / Linux. Con Shorewall tenemos una herramienta de alto nivel para configurar filtros de red ya que nos permite definir requisitos de firewall mediante entradas en un conjunto de archivos de configuración definidos.

Shorewall puede leer los archivos de configuración y gracias a la ayuda de las utilidades iptables, iptables-restore, ip y tc, Shorewall puede configurar Netfilter y el subsistema de red Linux para que coincida con los requisitos establecidos. Shorewall se puede utilizar en un sistema de firewall dedicado, un enrutado, un servidor multi-función o en un sistema GNU/Linux autónomo.

Shorewall no usa el modo de compatibilidad ipchains de Netfilter y puede aprovechar las capacidades de seguimiento de estado de conexión de Netfilter.

- Usa las instalaciones de seguimiento de conexión de Netfilter para filtrado de paquetes con estado

- Soporta una amplia gama de aplicaciones de routers, firewall y gateway

- Administración de cortafuegos centralizada

- Interfaz GUI con el panel de control de Webmin

- Soporte múltiple de ISP

- Soporta Masquerading y reenvío de puertos

- Soporta VPN

Para su instalación ejecutaremos lo siguiente:

sudo apt-get install shorewall

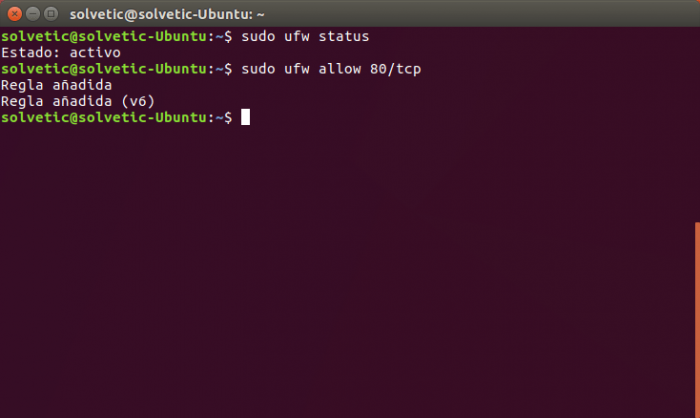

UFW se ha posicionado actualmente como uno de los firewalls más útiles, dinámicos y simples de usar en ambientes Linux. UFW significa Uncomplicated Firewall, y es un programa desarrollado para administrar un firewall de netfilter. Proporciona una interfaz de línea de comandos y tiene como objetivo ser sencillo y fácil de usar, de allí su nombre. ufw proporciona un marco simple para administrar netfilter, así como nos proporciona una interfaz de línea de comandos para controlar el firewall desde la terminal.

- Compatible con IPV6

- Opciones de registro extendido con conexión y desconexión

- Supervisión del estado del firewall

- Marco Extensible

- Puede ser integrado con aplicaciones

- Permite añadir, eliminar o modificar reglas de acuerdo a las necesidades.

Los comandos para su uso son:

sudo apt-get install ufw (Instala UFW) sudo ufw status (Verifica el estado de UFW) sudo ufw enable (Habilita UFW) sudo ufw allow 2290:2300/tcp (Añade una nueva regla)

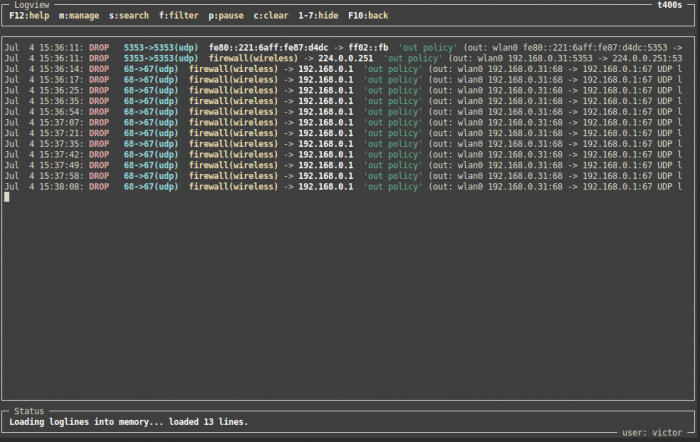

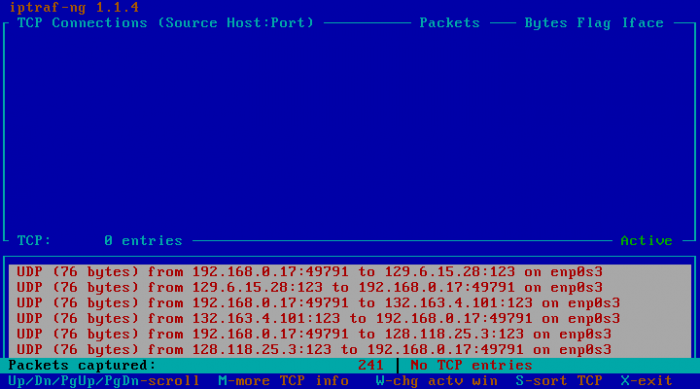

Vuurmuur es un administrador de firewall construido sobre iptables en ambientes Linux. Cuenta con una configuración simple y fácil de usar la cual permite configuraciones simples y complejas. La configuración se puede configurar completamente a través de una GUI de Ncurses, la cual permite la administración remota segura a través de SSH o en la consola.

Vuurmuur soporta la conformación del tráfico, cuenta con potentes funciones de monitoreo las cuales permiten al administrador ver los registros, las conexiones y el uso del ancho de banda en tiempo real. Vuurmuur es un software de código abierto y se distribuye bajo los términos de la GNU GPL

- No requiere de amplios conocimientos de iptables

- Posee sintaxis de reglas legibles por humanos

- Soporta IPv6 (experimental)

- Incluye modelado del tráfico

- Ncurses GUI, no se requiere X

- El proceso de portforwarding se hace muy simple

- Fácil de configurar con NAT

- Incluye política predeterminada segura

- Totalmente manejable a través de ssh y desde la consola (incluyendo desde Windows usando PuTTY)

- Scriptable para la integración con otras herramientas

- Incluye características anti-spoofing

- Visualización en tiempo real

- Visualización de la conexión en tiempo real

- Cuenta con registro de auditoría: todos los cambios se registran

- Registro de nuevas conexiones y malos paquetes

- Contabilidad del volumen de tráfico en tiempo real

Para la instalación de Vuurmuur en Ubuntu 17 debemos agregar la siguiente línea en el archivo /etc/apt/sources.list:

deb ftp://ftp.vuurmuur.org/ubuntu/ lucid mainEn el caso de usar Debian ingresaremos la siguiente:

deb ftp://ftp.vuurmuur.org/debian/ squeeze mainPosteriormente ejecutaremos los siguientes comandos:

sudo apt-get update (Actualizar los paquetes) sudo apt-get install libvuurmuur vuurmuur vuurmuur-conf (Instalar el firewall)Una vez instalado podremos hacer uso de este firewall para crear nuestras reglas.

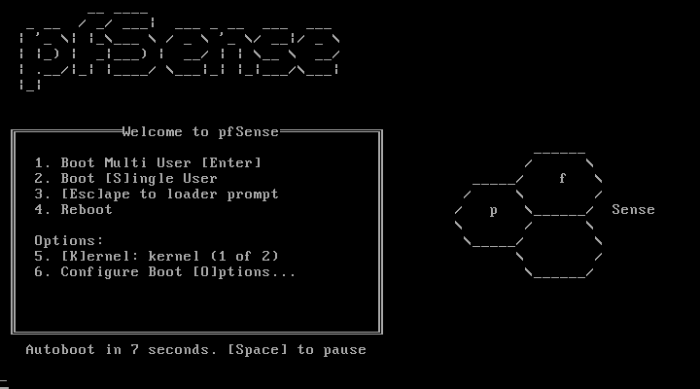

pfSense es una distribución de software de firewall / router de red de código abierto la cual esta basada en el sistema operativo FreeBSD. El software pfSense es usado para crear reglas de firewall / router dedicadas a una red y sobresale por su fiabilidad y ofrece múltiples características que se encuentran principalmente en firewalls comerciales.

Pfsense se puede incluir con muchos paquetes de software libre de terceros para funcionalidad adicional.

- Altamente configurable y actualizado desde su interfaz basada en Web

- Se puede desplegar como firewall perimetral, enrutador, servidor DHCP y DNS

- Se puede configurar como punto de acceso inalámbrico y punto final VPN

- Ofrece Traffic shaping e información en tiempo real sobre el servidor

- Balanceo de carga entrante y saliente.

Allí podremos descargar la opción según la arquitectura que trabajemos. Una vez descargada la imagen ISO procedemos a grabarla en un CD o medio USB y realizar el arranque desde allí. Seleccionamos la opción 1 o 2 y después de establecer los ajustes iniciara el proceso de instalación.

La imagen ISO de pfSense está disponible en el siguiente enlace:

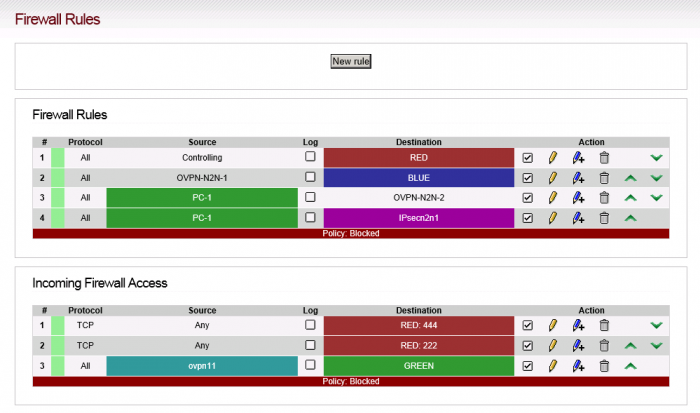

IPFire ha sido diseñado con diversos parámetros de modularidad y un alto nivel de flexibilidad permitiendo a los administradores implementar fácilmente muchas variaciones de la misma, tales como un firewall, un servidor proxy o una gateway VPN. El diseño modular de IPFire asegura que su funcionamiento sea exactamente según su configuración. AL usar IPFire tendremos una sencilla gestión y se podrá actualizar a través del gestor de paquetes, haciendo su mantenimiento mucho más simple.

Los desarrolladores de IPFire se enfocaron en la seguridad y la desarrollaron como un cortafuegos SPI (Stateful Packet Inspection). Las características principales de IPFire están basadas en diversos segmentos como son:

La seguridad de los componentes modulares en IPFire es una de sus prioridades. Las actualizaciones están firmadas y cifradas digitalmente, de modo que pueden ser instaladas automáticamente por Pakfire (el sistema de gestión de paquetes IPFire). Debido a que IPFire suele conectarse directamente a Internet, esto es un riesgo de seguridad ya que puede ser un objetivo principal para los hackers y otras amenazas. El simple gestor de paquetes de Pakfire proporciona ayuda a los administradores a confiar en que están ejecutando las últimas actualizaciones de seguridad y correcciones de errores para todos los componentes que utilizan.

Con IPFire tendremos una aplicación que nos protege de las explotaciones de día cero eliminando clases enteras de errores y explotando vectores.

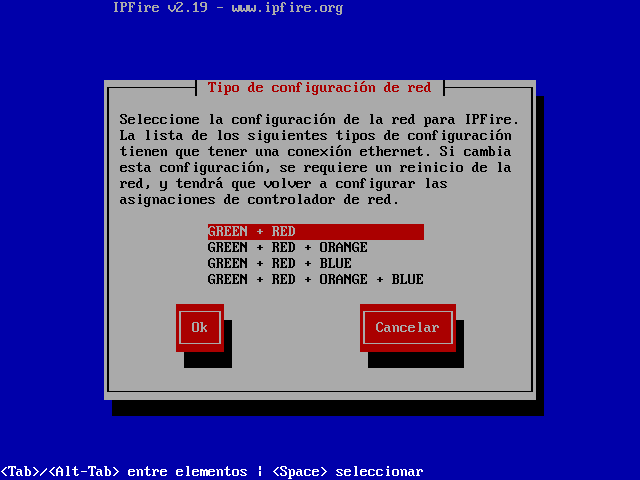

Los segmentos son:

- Verde: El verde indica un área "segura". Aquí es donde se alojan todos los clientes regulares. Se compone generalmente de una red local cableada.

- Rojo: El rojo indica "peligro" en la conexión a Internet. No se permite que nada de Red pase a través del firewall a menos que como administradores lo configuremos específicamente.

- Azul: El azul representa la parte "inalámbrica" de la red local (su color fue elegido porque es el color del cielo). Debido a que la red inalámbrica tiene el potencial de uso por parte de los usuarios, se identifica de manera única y las reglas específicas gobiernan a los clientes en ella. Los clientes de este segmento de red deben estar autorizados explícitamente antes de que puedan acceder a la red.

- Naranja: El naranja se conoce como la "zona desmilitarizada" (DMZ). Todos los servidores que están públicamente accesibles están separados del resto de la red aquí para limitar las brechas de seguridad.

Allí podremos descargar la imagen ISO de IPFire ya que se maneja como una distribución independiente y una vez configurado el arranque. Tenemos que seleccionar la opción por defecto y seguiremos los pasos del asistente. Una vez instalado podremos acceder vía web con la siguiente sintaxis:

http://Direccion_IP:444

IPFire puede ser descargado en el siguiente enlace:

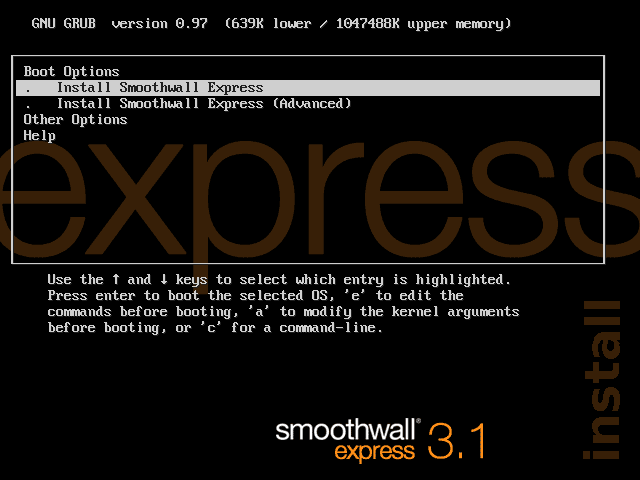

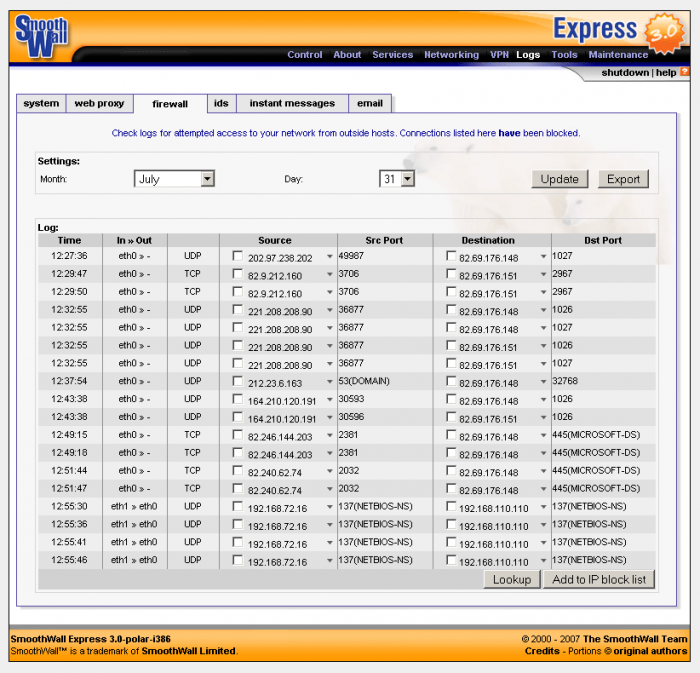

SmoothWall es un cortafuegos de Linux de código abierto con una interfaz web altamente configurable. Su interfaz basada en Web es conocida como WAM (Web Access Manager) SmoothWall se ofrece como una distribución de Linux diseñada para ser usada como firewall de código abierto y su diseño está enfocado en facilitar su uso de configuración, SmoothWall se configura a través de una GUI basada en wdb, y requiere muy poco o ningún conocimiento de Linux para su instalación y uso.

- Soporta LAN, DMZ y redes inalámbricas, además de External

- Filtrado de contenido en tiempo real

- Filtrado HTTPS

- Proxies de soporte

- Visualización de registros y monitor de actividad de firewall

- Gestión de estadísticas de tráfico por IP, interfaz y consulta

- Facilidad de copia de seguridad y restauración.

Una vez descargada la ISO iniciamos desde ella y veremos lo siguiente:

Allí seleccionamos la opción más adecuada y seguiremos los pasos del asistente de instalación. Al igual que IPFire, SmoothWall nos permite configurar segmentos de red para incrementar los niveles de seguridad. Configuraremos las contraseñas de los usuarios. De este modo se instalará esta aplicación y podremos acceder a ella a través de la interfaz web para su gestión:

SmoothWall nos ofrece una versión libre llamada SmoothWall Express la cual puede ser descargada en el siguiente enlace:

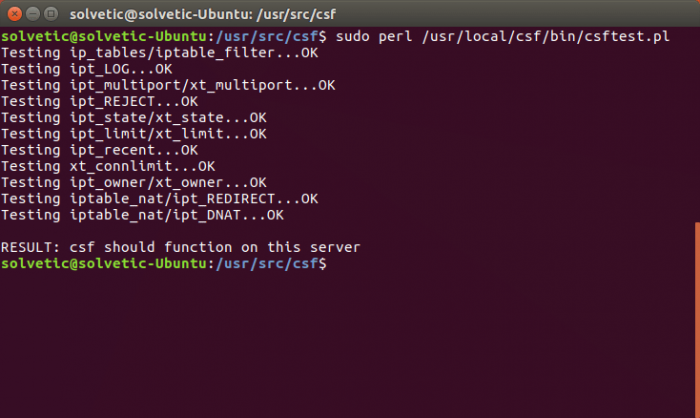

Ha sido desarrollada como una plataforma cruzada y un cortafuegos muy versátil la cual esta basada en el concepto de firewall de inspección de paquetes Stateful (SPI). Soporta casi todos los entornos de virtualización como Virtuozzo, OpenVZ, VMware, XEN, KVM y Virtualbox.

- RedHat Enterprise v5 a v7

- CentOS v5 a v7

- CloudLinux v5 a v7

- Fedora v20 a v26

- OpenSUSE v10, v11, v12

- Debian v3.1 - v9

- Ubuntu v6 a v15

- Slackware v12

- Script de cortafuegos SPI iptables directo

- Cuenta con un proceso Daemon que comprueba los errores de autenticación de inicio de sesión para: Courier imap, Dovecot, uw-imap, Kerio, openSSH, cPanel, WHM, Webmail (sólo servidores cPanel), Pure-ftpd, vsftpd, Proftpd, Páginas web protegidas por contraseña (htpasswd), fallos de mod_security (v1 y v2) y Exim SMTP AUTH.

- Concordancia de expresiones regulares

- Seguimiento de inicio de sesión POP3 / IMAP para reforzar los inicios de sesión por hora

- Notificación de inicio de sesión SSH

- Notificación de inicio de sesión SU

- Bloqueo excesivo de la conexión

- Integración de interfaz de usuario para cPanel, DirectAdmin y Webmin

- Fácil actualización entre versiones desde cPanel / WHM, DirectAdmin o Webmin

- Actualización sencilla entre versiones de shell

- Preconfigurado para trabajar en un servidor cPanel con todos los puertos estándar de cPanel abiertos

- Preconfigurado para trabajar en un servidor DirectAdmin con todos los puertos DirectAdmin estándar abiertos

- Autoconfigura el puerto SSH si no es estándar en la instalación

- Bloquea el tráfico en las direcciones IP del servidor no utilizadas: ayuda a reducir el riesgo para el servidor

- Alerta cuando los scripts de usuario final envían emails excesivos por hora con el finde identificar scripts de spam

- Informes de procesos sospechosos: reportes de vulnerabilidades potenciales que se ejecutan en el servidor

- Reporte excesivo de procesos de usuario

- Bloquear el tráfico en una variedad de listas de bloques incluyendo DShield Block List y Spamhaus DROP List

- Protección de paquetes BOGON

- Configuraciones preconfiguradas para seguridad de firewall bajo, medio o alto (sólo servidores cPanel)

- IDS (Intrusion Detection System) donde la última línea de detección le avisa de los cambios en los binarios del sistema y de la aplicación

- SYN Protección contra inundaciones, y muchas más.

cd /usr/src/ wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd /usr/src/csf sh install.sh

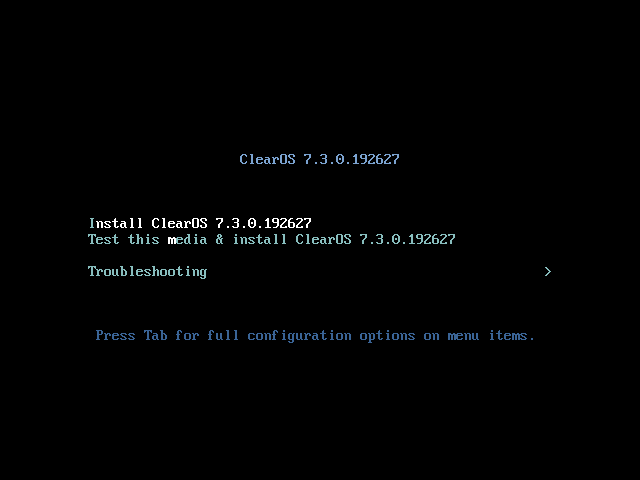

ClearOS 7, Community Edition es un sistema operativo de servidor Linux de código abierto el cual esta diseñado para los expertos y aficionados a Linux que hacen uso del código abierto y contribuyen a una comunidad de usuarios globales con sugerencias y nuevas ideas.

Todas las actualizaciones, correcciones de errores, parches y correcciones de seguridad se proporcionan gratuitamente de fuentes ascendentes. Las funciones abarcan más de 75 funciones de TI desde control de dominio, control de red y ancho de banda, mensajería y mucho más.

Al tratarse de una distribución de Linux descargaremos la imagen ISO y configuraremos el arranque en un medio USB o CD/DVD. Podemos ver que su entorno de instalación es similar a Ubuntu. Seguiremos los pasos del asistente de instalación:

Configuramos la contraseña de root y continuaremos con la instalación. Una vez iniciemos sesión veremos la siguiente ventana donde se darán las instrucciones de acceso vía web. Podemos pulsar en la opción Exit to Text Console para acceder a la consola de ClearOS. Allí podemos realizar alguna de las acciones disponibles:

ClearOS ofrece diversas opciones de productos pero la versión gratuita es la edición Community Edition la cual está disponible en el siguiente enlace:

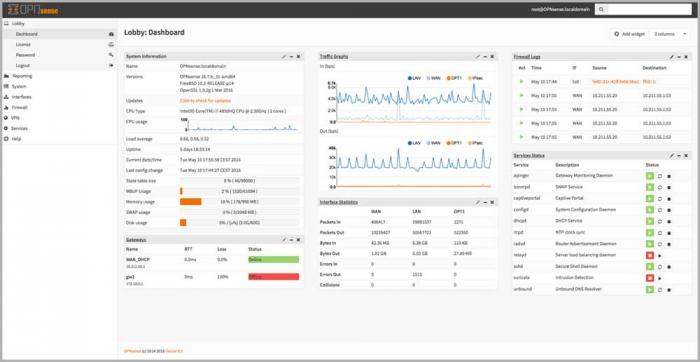

OPNsense es un cortafuegos y una plataforma de enrutamiento basada en FreeBSD de código abierto, fácil de usar y fácil de construir. OPNsense incluye la mayoría de las funciones que están disponibles en costosos firewalls comerciales e incluye un amplio conjunto de características de las ofertas comerciales con los beneficios de las fuentes abiertas y verificables.

OPNsense inicio como una bifurcación de pfSense® y m0n0wall en 2014, con su primer lanzamiento oficial en enero de 2015. OPNsense ofrece actualizaciones semanales de seguridad con pequeños incrementos para estar un paso adelante ante nuevas amenazas emergentes en la actualidad. Un ciclo de lanzamiento fijo de 2 lanzamientos importantes cada año ofrece a las empresas la oportunidad de planificar mejoras a nivel de seguridad.

- Traffic Shaper

- Autenticación de dos factores en todo el sistema

- Portal cautivo

- Forward Caching Proxy (transparente) con soporte de lista negra

- Red Privada Virtual con soporte de IPsec, OpenVPN y soporte PPTP heredado

- Alta disponibilidad y Failover de hardware (con sincronización de configuración y tablas de estado sincronizadas)

- Detección y prevención de intrusiones

- Herramientas integradas de generación de informes y monitoreo incluyendo gráficos de RRD

- Netflow Exporter

- Monitorización del flujo de red

- Soporte para complementos

- Servidor DNS y Encaminador de DNS

- Servidor DHCP y relé

- DNS Dinámico

- Copia de seguridad de configuración cifrada en Google Drive

- Firewall de inspección de estado

- Control granular sobre la tabla de estado

- Soporte de VLAN 802.1Q

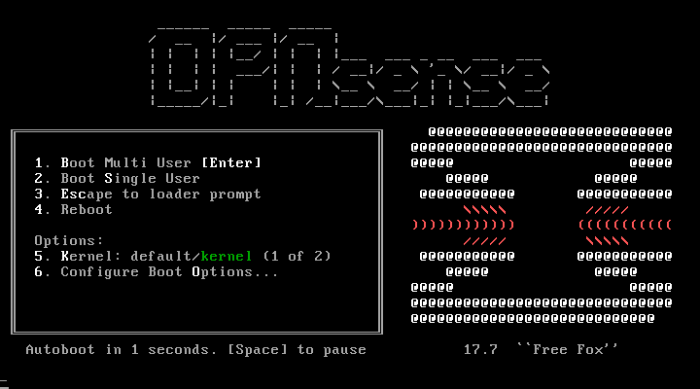

Una vez descargada la imagen ISO procedemos con la instalación. Durante el proceso de instalación será necesario configurar parámetros de red, VLAN, etc:

Una vez finalizado este proceso podremos acceder vía web y realizar los ajustes pertinentes a nivel de firewall.

Su descarga está disponible en el siguiente enlace:

Con estas opciones de firewall podremos mantener los mejores niveles de seguridad en nuestras distros Linux.

3 Comentarios

Alvaro

oct 13 2017 14:02

Gracias por este gran articulo de comparación, sois la ostia. Yo suelo usar mucho pSense de firewall en Linux. Pero probaré algunos que habéis mostrado.

Armando Goman

nov 06 2017 11:48

Gracias Solvetic, siempre dando las mejores recopilaciones, esta me ha gustado mucho. saludos.

jolugaju

mar 01 2018 10:43

¿Alguno de ellos puede bloquear el acceso a Internet (E/S) de una aplicación concreta instalada en el sistema?

Esto es muy fácil en Windows. ¿Se puede hacer tb. en Linux?

¡Gracias!

PD: Uso KDE Neon y mi nivel con Linux es de absoluto principiante esforzándome mucho en llegar algún día a ser experto.