Hellooo cuidado con este virus que comentas que tienes, mirate este link:

Por favor Identificate o Registrate para poder ver este contenido

Yo sinceramente salvaria datos y reinstaliria Windows como dice este tutorial:

Cómo reinstalar Windows 10, Windows 8 o Windows 7 sin perder datos

Es oficial de ESET que te indica que este es un virus troyano gusano (worm) que recopila datos de ti de tu equipo, inclouso historial de navegación... ojo.

Te dejo texto que dice:

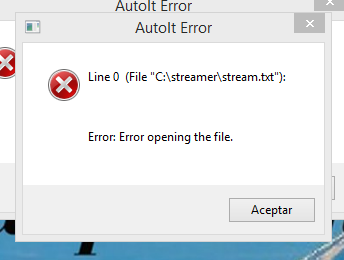

El gusano sirve como puerta trasera. Se puede controlar de forma remota. Está escrito en AutoIt.

Instalación

Cuando se ejecuta, el gusano se copia en la siguiente ubicación:

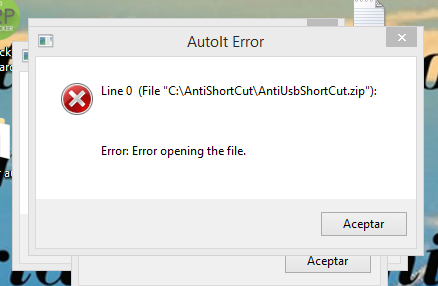

C: \ AntiShortCut \ AntiUsbShortCut.zip

El gusano crea los siguientes archivos:

C: \ AntiShortCut \ AntiUsb.exe

C: \ AntiShortCut \ BrowsingHistoryView.exe (336480 B, Win32 / BrowsingHistoryView.A)

C: \ AntiShortCut \ BrowsingHistoryView.cfg (596 B)

El gusano crea copias de los siguientes archivos (origen, destino):

% carpeta actual% \ *. *, C: \ AntiShortCut \ *. *

Para ejecutarse en cada inicio del sistema, el gusano establece las siguientes entradas en el Registro:

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run]

"AntiShortCutUpdate" = "C: \ AntiShortCut \ AntiUsb.exe C: \ AntiShortCut \ AntiUsbShortCut.zip"

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run]

"AntiUsbShortCut" = "cmd.exe / c iniciar C: \ AntiShortCut \ AntiUsb.exe C: \ AntiShortCut \ AntiUsbShortCut.zip y salir"

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run]

"AntiShortCutUpdate" = "C: \ AntiShortCut \ AntiUsb.exe C: \ AntiShortCut \ AntiUsbShortCut.zip"

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run]

"AntiUsbShortCut" = "cmd.exe / c iniciar C: \ AntiShortCut \ AntiUsb.exe C: \ AntiShortCut \ AntiUsbShortCut.zip y salir"

más información

El gusano crea los siguientes archivos:

% commonstartup% \ AntiWormUpdate.lnk

% commonstartup% \ AntiUsbWormUpdate.lnk

Estos son atajos a los archivos del gusano.

Esto hace que el gusano se ejecute en cada inicio del sistema.

Se establece la siguiente entrada del Registro:

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced]

"ShowSuperHidden" = 0

El gusano termina su ejecución si detecta que se está ejecutando en un entorno virtual específico.

El gusano se cierra inmediatamente si detecta un proceso en ejecución que contiene una de las siguientes cadenas en su nombre:

avguard.exe

avp.exe

BehaviorDumper.exe

FakeHTTPServer.exe

FakeServer.exe

FortiTracer.exe

fsbwsys.exe

guninraik.exe

kavmm.exe

kavsvc.exe

nod32kui.exe

procmon.exe

procmon.exe

SbieSvc.exe

tcpview.exe

VBoxService.exe

VBoxTray.exe

vmacthlp.exe

vmtoolsd.exe

VMwareService.exe

VMwareUser.exe

VMwareUser.exe

zonealarm.exe

El gusano se cierra inmediatamente si se detecta alguna de las siguientes carpetas / archivos:

C: \ CWSandbox \

C: \ python26 \

C: \ cuco \

El gusano se cierra inmediatamente si detecta un proceso en ejecución que contiene una de las siguientes cadenas en su ruta:

C: \ virus \

artefacto

muestra

Extensión

Win32 / HoudRat.A es un gusano que se propaga a través de medios extraíbles.

El gusano se copia en las siguientes ubicaciones:

% drive% \ AntiUsbShortCut \ AntiUsbShortCut.zip

El siguiente archivo se crea en las mismas carpetas:

AntiUsb.exe

El gusano crea los siguientes archivos:

% drive% \ My Pictures.lnk

% drive% \ My Videos.lnk

% drive% \ My Downloads.lnk

Estos son atajos a los archivos del gusano.

El gusano busca archivos y carpetas en las carpetas raíz de las unidades extraíbles.

Cuando el gusano encuentra un archivo que coincide con los criterios de búsqueda, crea un nuevo archivo.

El archivo es un acceso directo a un archivo malicioso.

El nombre del archivo puede basarse en el nombre de un archivo o carpeta existente.

Robo de información

El gusano recopila la siguiente información:

- historial del navegador web

- nombre de usuario

- nombre de la computadora

- versión del sistema operativo

- software antivirus instalado

El gusano puede registrar pulsaciones de teclas.

El gusano intenta enviar información recopilada a una máquina remota.

Otra información

El gusano adquiere datos y comandos de una computadora remota o de Internet.

El gusano contiene una lista de (6) URL. El gusano genera varias direcciones URL.

El protocolo HTTP, TCP se utiliza en la comunicación.

Puede ejecutar las siguientes operaciones:

descargar archivos desde una computadora remota y / o Internet

ejecutar archivos ejecutables

actualizarse a una versión más nueva