Existen miles de tareas que podemos llevar a cabo en macOS y algunas son mas delicadas que otras, una de estas es la posibilidad de realizar un escaneo de la red local con el fin de detectar intrusos, conocer que equipos están en la red local y llevar a cabo tareas de gestión.

Para lograr esta tarea, disponemos del comando Nmap.

Nmap (Network Mapper) se ha desarrollado como una utilidad de código abierto y gratuita con la cual es posible detectar redes o bien llevar a cabo realizar auditorías de seguridad sobre infraestructuras de red, aunque el objetivo inicial de Nmap era escanear redes grandes, también lo podemos usar para el escaneo en redes pequeñas.

- Detectar redes e inventario de red

- Llevar a cabo programaciones de actualización de servicio

- Ejecutar un monitoreo de tiempo de actividad de host o servicio en tiempo real

- Realizar auditorías de seguridad

- Ejecutarlo en sistemas operativos Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS

- Es posible mapear redes de filtros IP, firewalls, enrutadores usando escaneo de puertos (TCP y UDP), detectar sistemas operativos, detección de versión, barridos de ping, etc

- Sistema operativos en uso

- Filtros de paquetes y Firewalls activos

- Hosts con estado live en la red local

- Servicios con nombre y versión de la aplicación usada en ese momento

Solvetic te explicará el proceso para escanear una red local con Nmap en macOS.

Cómo escanear una red local con Nmap en macOS

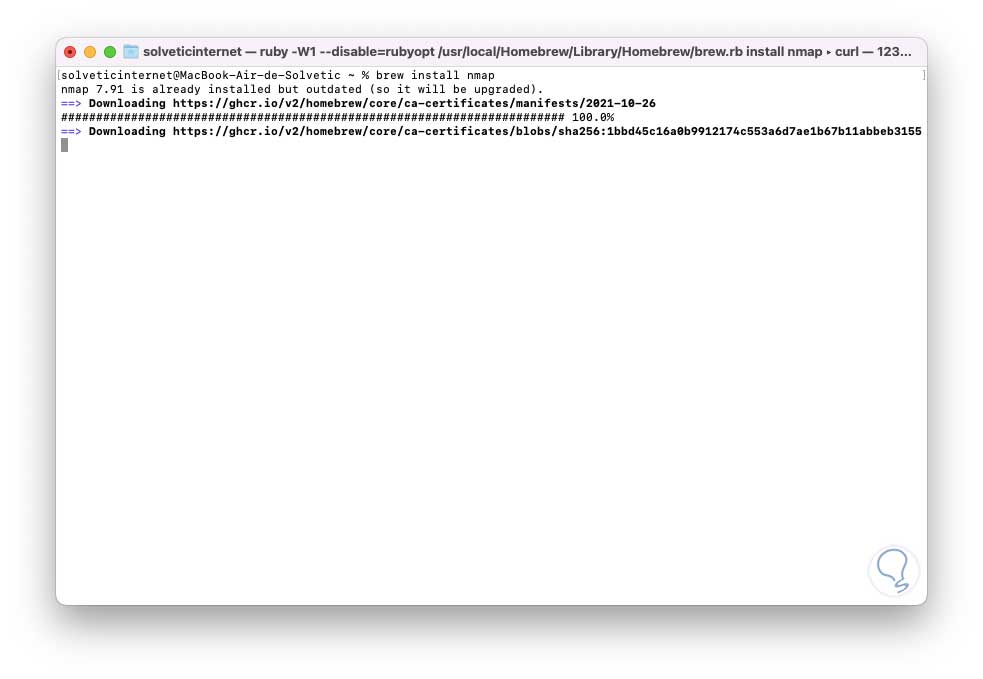

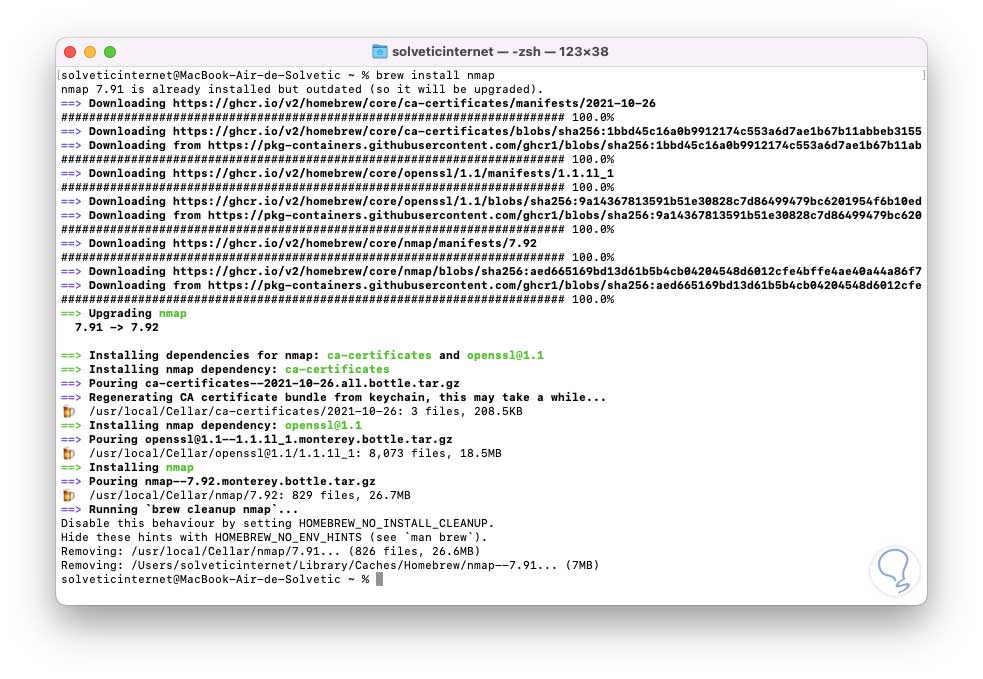

Lo primer será abrir la terminal e instalar Nmap con el comando:

brew install nmap

Allí iniciará la descarga de los complementos necesarios:

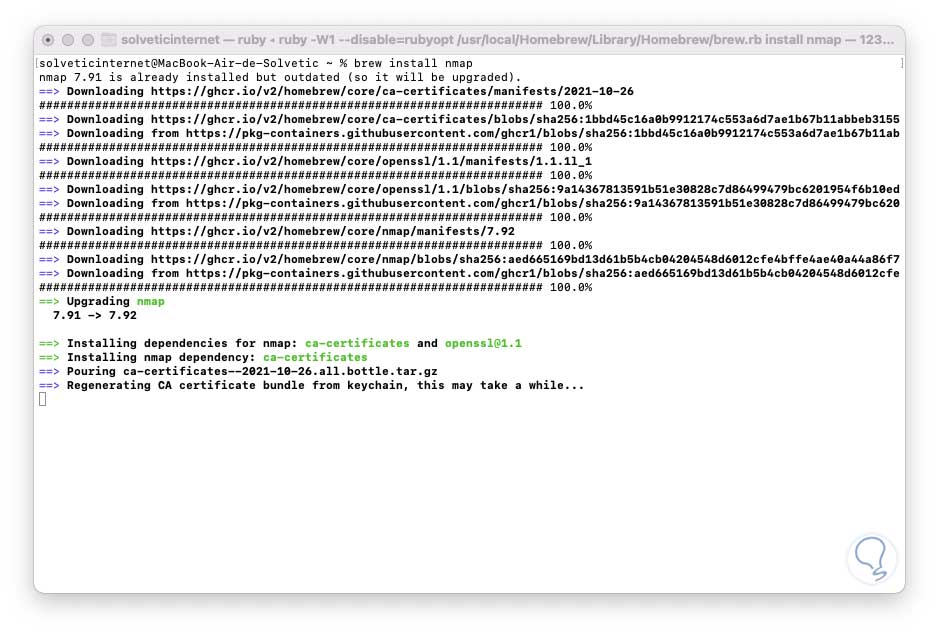

Se continuará el proceso de instalación:

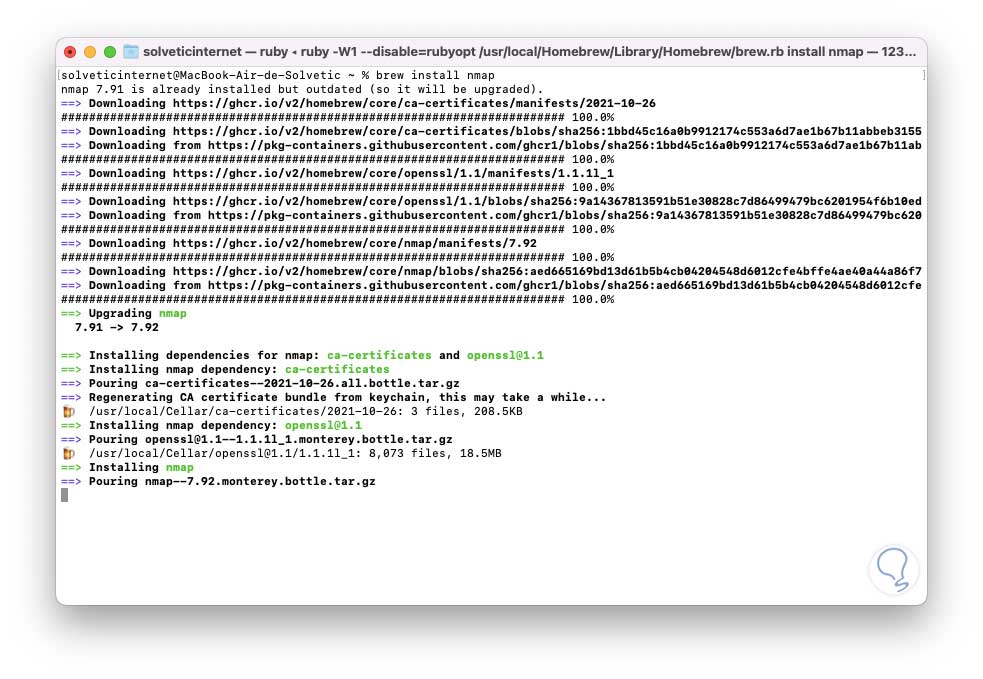

Al finalizar veremos lo siguiente:

Ejecuta un escaneo simple a una de las bases de Nmap:

nmap scanme.nmap.org

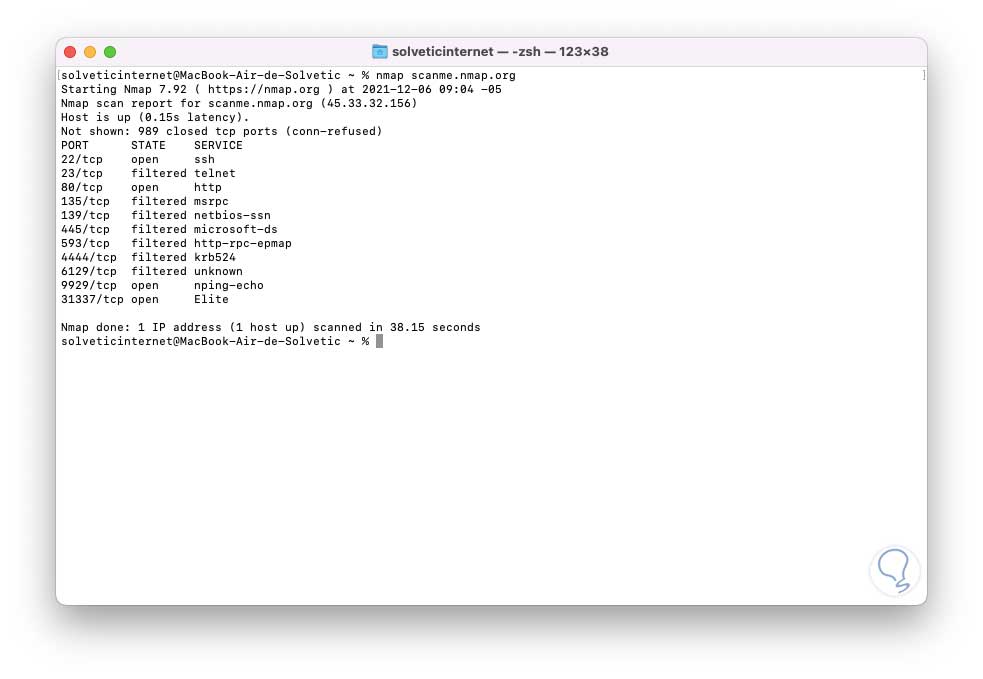

El escaneo iniciara, al finalizar será desplegado lo siguiente:

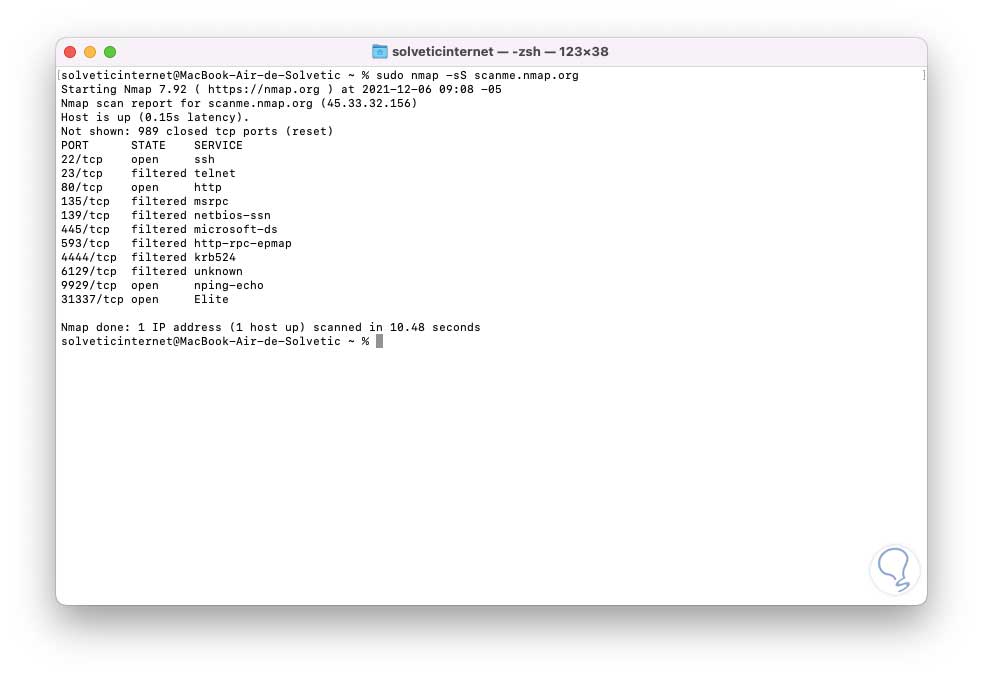

Allí encontramos:

- Número y tipo de puerto

- Estado en tiempo real

- Nombre del servicio

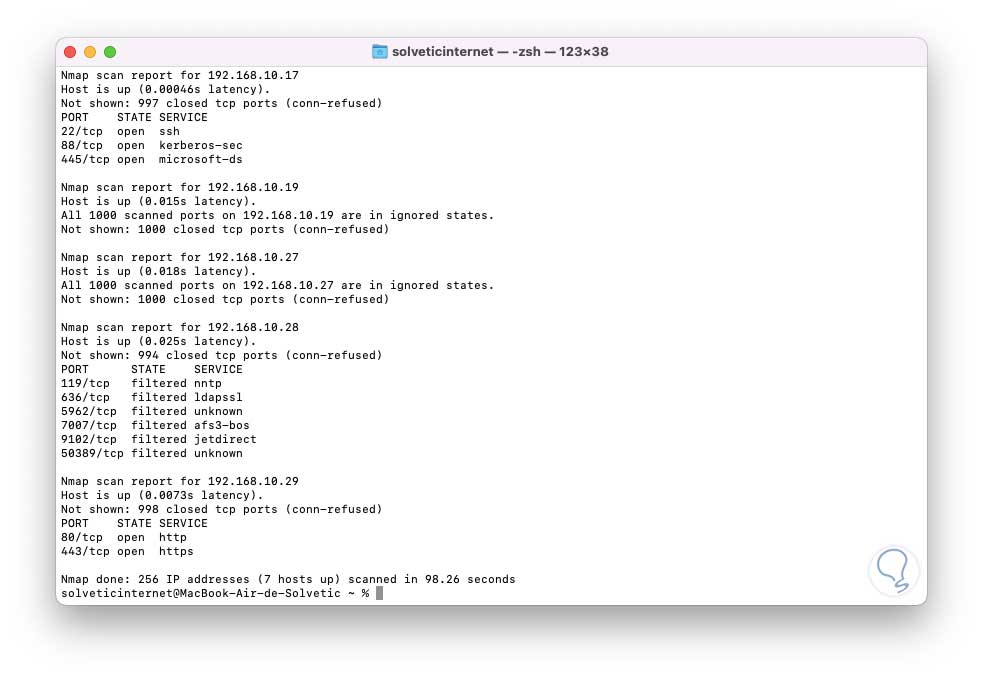

Es posible escanear un rango de puertos con la sintaxis:

nmap 192.168.10.0/24

Allí veremos un completo resumen de cada equipo detectado en la red con sus detalles.

Para encontrar las direcciones IP de los equipos o en enrutador ejecuta:

sudo nmap -A scanme.nmap.org

El parámetro -A obliga a nmap a escanear de manera más profunda para obtener más información pero ocultando el proceso de Nmap en el destino.

Al ser un proceso mas completo debe ejecutarse con privilegios (sudo).

Para escanear la dirección IP definida para el sistema operativo ejecutaremos:

sudo nmap -O scanme.nmap.orgPara realizar el análisis de forma silenciosa ejecutamos:

sudo nmap -sS scanme.nmap.org

Es posible filtrar los resultados de nmap a grep con el fin de obtener resultados específicos, por ejemplo:

nmap scanme.nmap.org | grep "139 / tcp"Para listar todos los dispositivos en la red ejecutamos lo siguiente:

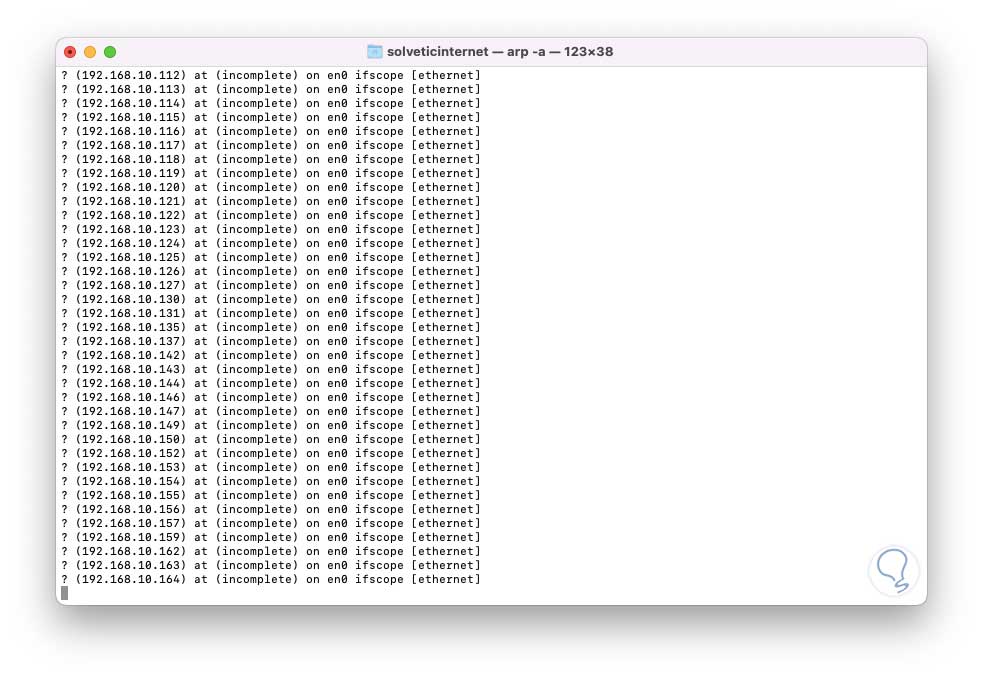

arp -a

Veremos como resultado la IP y la dirección MAC en los equipos detectados.

Con Nmap es posible contar con una herramienta funcional para el análisis de la red local y accediendo a resultados integrales.