La seguridad de un servidor es muy importante para proteger los datos de posibles intrusos. El administrador del sistema es responsable de la seguridad del servidor. Primero se puede decir que es importante la seguridad física de los sistemas.

El Hardening es el fortalecimiento o endurecimiento de un sistema, es el proceso de asegurar un sistema mediante la reducción de vulnerabilidades. Un sistema tiene mayor vulnerabilidad cuando más funciones o servicios brinda.

Algunos aspectos a tener en cuenta para evitar ataques normalmente incluye la eliminación de software innecesario, nombres de usuario innecesarios o inicios de sesión y la desactivación o eliminación de servicios innecesarios.

Existen varios métodos de Hardening en sistemas Unix y Linux. Esto puede implicar, entre otras medidas, cerrar puertos de red abiertos. En otros tutoriales se vio como detener servicios Aplicando Medidas de seguridad para Servidores VPS y Cómo configurar un servidor de seguridad para proteger su servidor Linux.

El establecimiento de sistemas de detección de intrusos, firewall y sistemas de prevención de intrusiones como Bastille Linux, Incrementar la seguridad Linux con Bastille, por ejemplo para desactivar características que no sean necesarios en los archivos de configuración o implementar otras tareas de protección.

Las instrucciones de este tutorial son para Linux CentOS / RHEL o distribución Linux basada en Ubuntu / Debian, que son las que mas se utilizan en servidores.

Para ello vamos a una ventana de terminal y escribimos el siguiente comando

IDS o sistema de detección de intrusos es un software que se utiliza para detectar accesos no autorizados a un equipo dentro de una red. Estos accesos pueden ser ataques o usuarios sin permisos.

Algunos IDS conocidos para Linux son:

Para instalarlo abrimos una ventana de terminal y escribimos los siguiente comandos:

Otros IDS que podemos probar son:

HIDS este tipo de software es lo que se denomina como Host intrusion detection system o Sistema de detección de intrusos en un Host. Funciona monitorizando y analizando el sistema tratando de detectar anomalías que podrían poner en riesgo la red o el sistema, lo que hace este software es verificar las actividades que se realizan en el equipo host.

Algunos HDIS conocidos son:

Para instalarlo vamos a una ventana de terminal y ejecutamos el siguiente comando

/var/log/tiger/security.report.miusuario.150905-17:45.html

NIDS es un software sistema de detección de intrusos en una red. Monitoriza una red tratando de detectar anomalía, tales como ataques de DDOS o denegación de servicio, escaneo de puertos tanto internos como externos o intentos de acceder en un ordenador sin autorización, esta detección la realiza analizando el tráfico en la red entrante y saliente en tiempo real.

La metodología utilizada por un software NIDS es analizar todos los paquetes, buscando en ellos posibles actividades o códigos conocidos y sospechosos. Los NIDS analizan el tráfico entrante, y también el saliente en un red y también el tráfico dentro de la red, ya que algunos ataques podrían ser iniciados desde dentro de la red con certificaciones autorizadas por el propio sistema protegido. El análisis de un NIDS no consume muchos recursos de red a pesar de que se ejecuta en tiempo real

Un NIDS muy utilizados es Snort Snort

Vamos a instalar instalar Snort en Linux, para utilizar este NIDS:

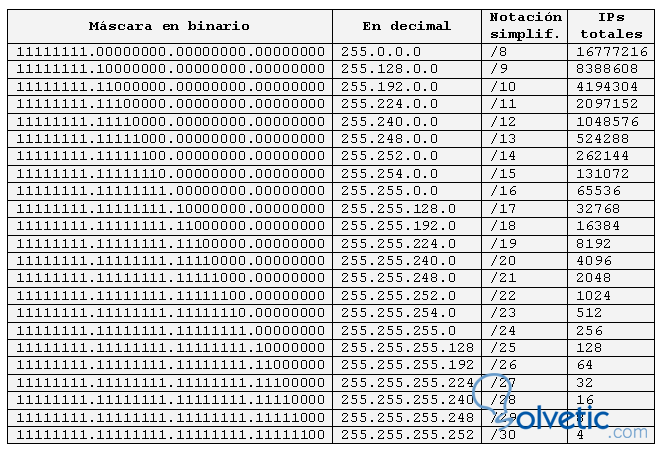

Recordemos que la máscara de subred nos indicará la cantidad de PC o IP disponibles en esa red, para tener una referencia tenemos la siguiente tabla que muestra cantidad de pc o ip según la máscara de subred que utilicemos:

Para comprobar que se haya instalado correctamente, desde la ventana de terminal escribimos el siguiente comando:

Por lo tanto como configuración utilizaremos etho0. Configuramos algunos datos como numero de alertas, correo electrónico donde enviar alertas, comprobar todos los paquetes de la red o solo los de la interfaz seleccionada, etc.

Al finalizar la configuración indicamos que snort se inicie como un servicio cada vez que arranque el ordenador o servidor, esto lo podemos hacer mediante el siguiente comando:

El Hardening es el fortalecimiento o endurecimiento de un sistema, es el proceso de asegurar un sistema mediante la reducción de vulnerabilidades. Un sistema tiene mayor vulnerabilidad cuando más funciones o servicios brinda.

Algunos aspectos a tener en cuenta para evitar ataques normalmente incluye la eliminación de software innecesario, nombres de usuario innecesarios o inicios de sesión y la desactivación o eliminación de servicios innecesarios.

Existen varios métodos de Hardening en sistemas Unix y Linux. Esto puede implicar, entre otras medidas, cerrar puertos de red abiertos. En otros tutoriales se vio como detener servicios Aplicando Medidas de seguridad para Servidores VPS y Cómo configurar un servidor de seguridad para proteger su servidor Linux.

El establecimiento de sistemas de detección de intrusos, firewall y sistemas de prevención de intrusiones como Bastille Linux, Incrementar la seguridad Linux con Bastille, por ejemplo para desactivar características que no sean necesarios en los archivos de configuración o implementar otras tareas de protección.

Las instrucciones de este tutorial son para Linux CentOS / RHEL o distribución Linux basada en Ubuntu / Debian, que son las que mas se utilizan en servidores.

SSH protocolo de comunicaciones

Objetivo

Impedir el acceso al usuario root y crear un nuevo usuario administrador

Para ello vamos a una ventana de terminal y escribimos el siguiente comando

sudo gedit /etc/ssh/sshd_configLuego buscamos la línea:

Port 22y la cambiamos por otro numero esto cambiará el puerto SSH:

Port 4655Y luego buscamos la linea y cambiamos el login root a no:

PermitRootLogin noGuardamos y luego reiniciamos ssh con el siguiente comando:

sudo service ssh restartCon esto estará realizado.

Defensas que debe tener todo servidor para prevenir ataques

Sistema de detección de intrusos

IDS o sistema de detección de intrusos es un software que se utiliza para detectar accesos no autorizados a un equipo dentro de una red. Estos accesos pueden ser ataques o usuarios sin permisos.

Algunos IDS conocidos para Linux son:

Tripwire

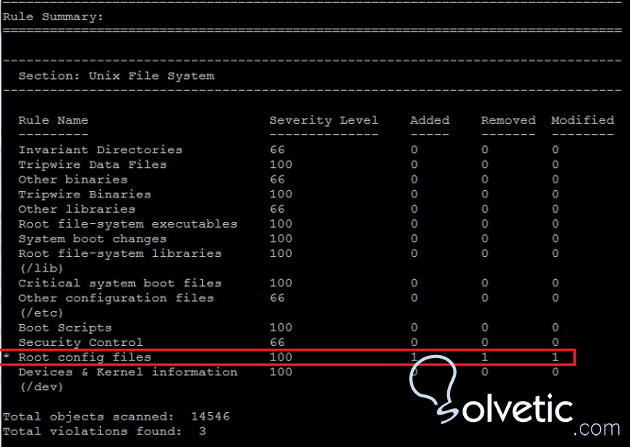

es una herramienta de seguridad e integridad de datos se utiliza para monitorizar y alertar sobre el cambio de archivos específicos a nivel de sistemas. Si algún archivo se modifica o se cambia, se enviará una alerta al administrador. Si los cambios son válidos, se pueden añadir o aceptar los cambios mediante la base de datos de Tripwire. Así no se detectara en otro escaneo.

Para instalarlo abrimos una ventana de terminal y escribimos los siguiente comandos:

sudo apt-get install tripwirePara utilizarlo escribimos el siguiente código:

sudo tripwire –init

sudo tripwire --check --interactiveUna vez que termina el análisis, se generara un reporte con toda la información del sistema, si hay sectores vulnerables y cuales son los archivos:

Otros IDS que podemos probar son:

- Snort

- Lids

- Snoby

Sistema de detección de intrusos en un Host

HIDS este tipo de software es lo que se denomina como Host intrusion detection system o Sistema de detección de intrusos en un Host. Funciona monitorizando y analizando el sistema tratando de detectar anomalías que podrían poner en riesgo la red o el sistema, lo que hace este software es verificar las actividades que se realizan en el equipo host.

Algunos HDIS conocidos son:

Tiger

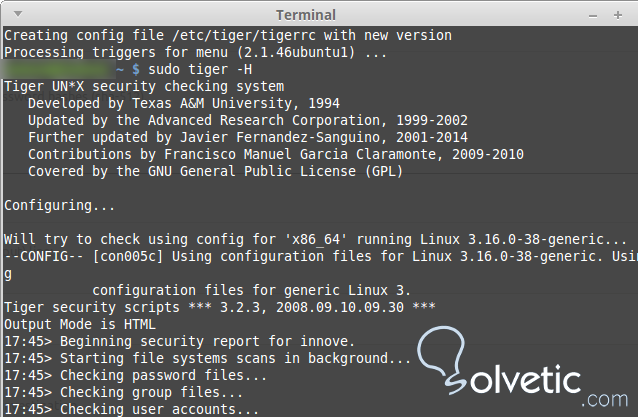

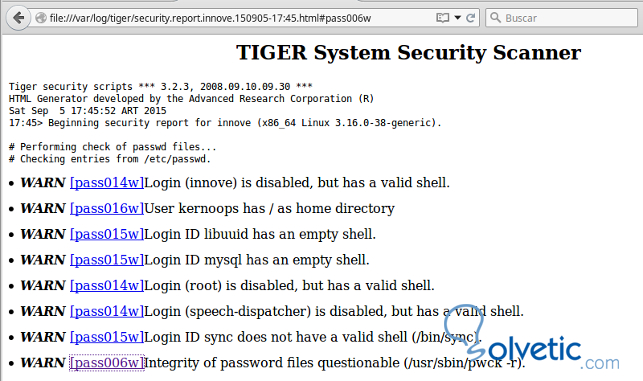

Es una herramienta HIDS ya que realiza una auditoría de seguridad, así como varios controles de seguridad, comprueba contraseñas débiles, escanea el sistema para escuchar llamados de backdoor que son troyanos que abren un puerto en el sistema y permite entrar a otros atacantes. La salida puede ser formateado en un documento HTML, que puede entonces abrir con cualquier navegador.

Para instalarlo vamos a una ventana de terminal y ejecutamos el siguiente comando

sudo apt-get install tigerPara hacer un chequeo completo del sistema escribimos el siguiente comando:

sudo tiger -HEsto generara un reporte con los cambios, el reporte lo guardará en la carpeta:

/var/log/tiger/security.report.miusuario.150905-17:45.html

Sistema de detección de intrusos en una Red

NIDS es un software sistema de detección de intrusos en una red. Monitoriza una red tratando de detectar anomalía, tales como ataques de DDOS o denegación de servicio, escaneo de puertos tanto internos como externos o intentos de acceder en un ordenador sin autorización, esta detección la realiza analizando el tráfico en la red entrante y saliente en tiempo real.

La metodología utilizada por un software NIDS es analizar todos los paquetes, buscando en ellos posibles actividades o códigos conocidos y sospechosos. Los NIDS analizan el tráfico entrante, y también el saliente en un red y también el tráfico dentro de la red, ya que algunos ataques podrían ser iniciados desde dentro de la red con certificaciones autorizadas por el propio sistema protegido. El análisis de un NIDS no consume muchos recursos de red a pesar de que se ejecuta en tiempo real

Un NIDS muy utilizados es Snort Snort

Snort

Snort es un rastreador o sniffer de paquetes y que analiza los paquetes de una red que entran y salen. Poseen bases de datos con actividades conocidas e implementa un motor de detección de ataques y escaneado de puertos que permite registrar, alertar cualquier anomalía que se encuentre definida en la base de datos o registrar una nueva. Así no solo previene intrusiones, sino que además verifica los paquetes que se envían y reciben por la red, asi podremos prevenir, intentos de ataques escaneo de protocolos, etc. Todo esto en tiempo real.

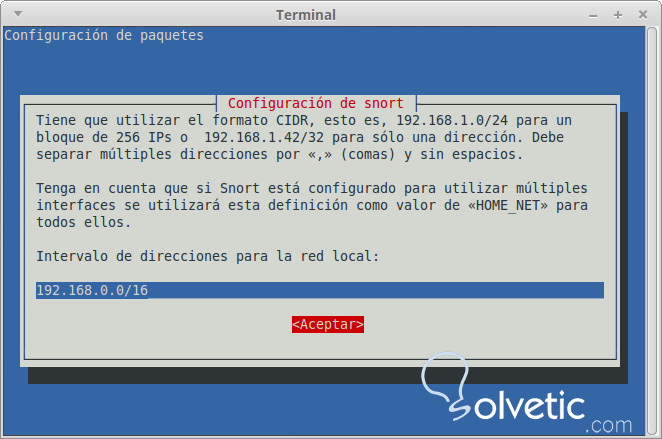

Vamos a instalar instalar Snort en Linux, para utilizar este NIDS:

sudo apt-get update

sudo apt-get install snortAl comenzar la instalación nos solicitara indicar cual es el rango de ip en la red.

Recordemos que la máscara de subred nos indicará la cantidad de PC o IP disponibles en esa red, para tener una referencia tenemos la siguiente tabla que muestra cantidad de pc o ip según la máscara de subred que utilicemos:

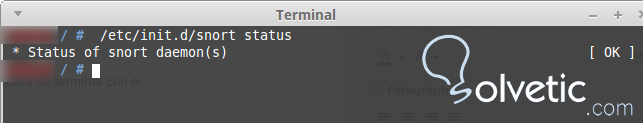

Para comprobar que se haya instalado correctamente, desde la ventana de terminal escribimos el siguiente comando:

snort --versionA continuación deberemos configurar Snort, para realizar esta tarea desde una ventana de terminal escribiremos el siguiente comando:

sudo dpkg reconfigure snortEn este caso vemos que tengo una red ethernet 192.168.0.1 y una red wlan 192.168.0.0, para esta configuración mi red interna es la ethernet el router y la ip wlan es el cablemodem.

Por lo tanto como configuración utilizaremos etho0. Configuramos algunos datos como numero de alertas, correo electrónico donde enviar alertas, comprobar todos los paquetes de la red o solo los de la interfaz seleccionada, etc.

Al finalizar la configuración indicamos que snort se inicie como un servicio cada vez que arranque el ordenador o servidor, esto lo podemos hacer mediante el siguiente comando:

sudo /etc/init.d/snort restartPara comprobar que esta funcionando correctamente desde el inicio utilizamos el siguiente comandos

sudo /etc/init.d/snort status