Autopsy es un software que se utiliza para análisis forense de imágenes de discos duros. Es una interfaz de código abierto y gratuito que permite realizar búsquedas y análisis de particiones o imágenes de discos.

La herramienta Autopsy puede funcionar en diferentes sistemas operativos como:

- Linux

- Windows

- Mac OSx

- Free BSD

Autopsy es una plataforma de análisis forense digital y la interfaz gráfica de Sleuthkit y otras herramientas forenses digitales. Es utilizado por gobiernos y entidades publicas y privadas, por fuerzas de seguridad como policiales y militares, ademas de profesionales y peritos informáticos para investigar lo que ocurrió en un ordenador. Después de algún incidente como un ataque o una falla se puede navegar en dispositivos de almacenamiento para recuperar archivos, buscar manipulaciones de sistema, recuperar fotos, imágenes o vídeos.

Primero deberemos instalar Autopsy en Linux viene en los repositorios, en Windows lo puedes descargar desde aquí:

En este tutorial veremos la instalación de Autopsy en Linux. Abrimos a una ventana de terminal y escribimos los siguiente comandos:

1. Instalamos el framework TSK

sudo apt-get install sleuthkit2. Luego instalamos Autopsy

apt-get autopsyEl framework TSK contiene el conjunto de las librerías y los módulos que se pueden utilizar para desarrollar plugins y comandos para pericias de informática forense. El framework TSK es una interfaz de línea de comandos que utiliza diferentes módulos para analizar imágenes de disco.

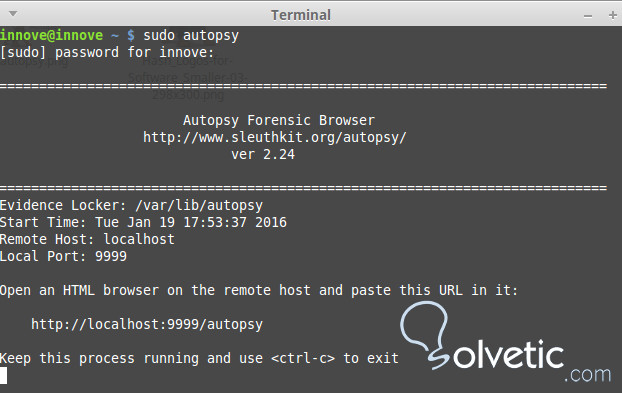

A continuación podemos iniciar la aplicación desde una ventana de terminal mediante el comando:

sudo autopsy

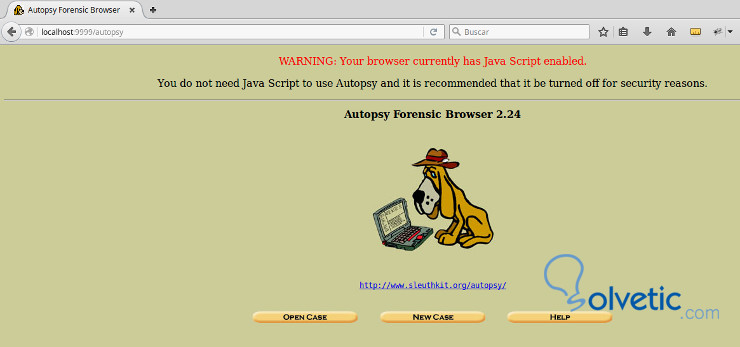

A continuación vamos a cualquier navegador y escribimos la URL http://localhost:9999/autopsy que nos indica Autopsy que funcionará como un servidor mientras lo tengamos ejecutando.

Antes de continuar necesitamos tener la imagen de algunos dispositivos bien podemos hacer una imagen de nuestro disco o podemos obtener imágenes de ejemplo en Internet, por ejemplo en el sitio web http://dftt.sourceforge.net/ podemos bajar varias imágenes que presentan distintos problemas para analizar.

Podemos bajar por ejemplo alguna de las siguiente imágenes.

JPEG Search: Esta imagen de prueba es un sistema de archivos NTFS de Windwos XP con 10 imágenes jpg en distintos directorios. Las imágenes incluyen archivos con extensiones incorrectos, imágenes incrustadas en zip y archivos de Word. Aquí podremos trabajar en la recuperación de imágenes. Podemos descargar JPEG Search desde aquí.

NTFS Undelete: Esta imagen de la prueba es un sistema de archivos NTFS 6MB con ocho archivos borrados, dos directorios borrados, y una secuencia de datos alternativa eliminado. Los archivos van desde archivos residentes, archivos individuales de racimo, y varios fragmentos. No hay estructuras de datos se modificaron en este proceso para frustrar la recuperación. Fueron creados en Windows XP, eliminado en XP, y la imagen en Linux. Podemos descargar NTFS Undelete desde aquí.

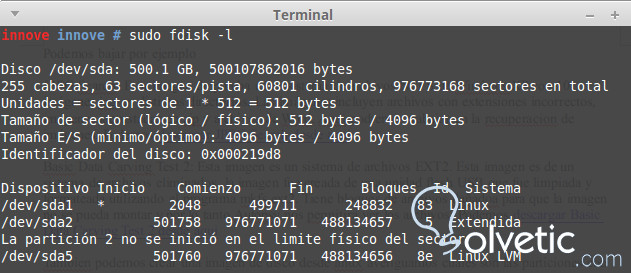

También podemos crear una imagen de disco desde Linux averiguamos cuales son las particiones con los siguientes comandos:

sudo fdisk -l

Por ejemplo, para hacer una copia exacta de la partición de arranque, que podemos utilizar como un archivo de copia de seguridad, utilizamos los siguientes comandos:

dd if = /dev/paritcion-a-resguardar of = /home/directorio/copia-particion.imgEn este caso será la partición principal:

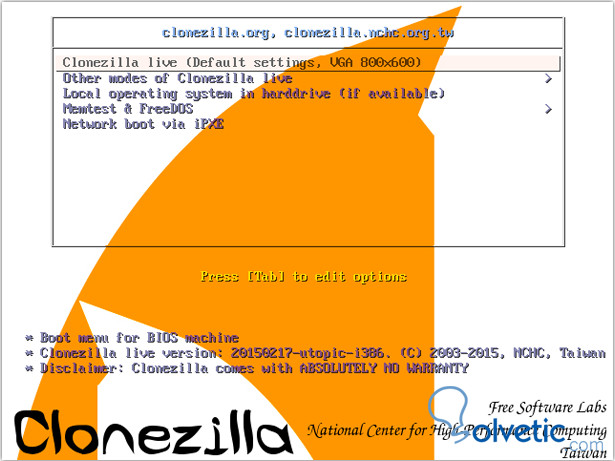

dd if = /dev/sda1 of = / home/miusuario/particion-sda1-HDD.imgTambién podemos utilizar software como Clonezilla que es un programa para crear particiones y de imágenes de disco, copias de seguridad y la recuperación de sistema a partir de un backup.

Una vez que tenemos la imagen para realizar nuestra investigación forense vamos a Autopsy, para este tutorial utilizaremos NTSF Undelete.

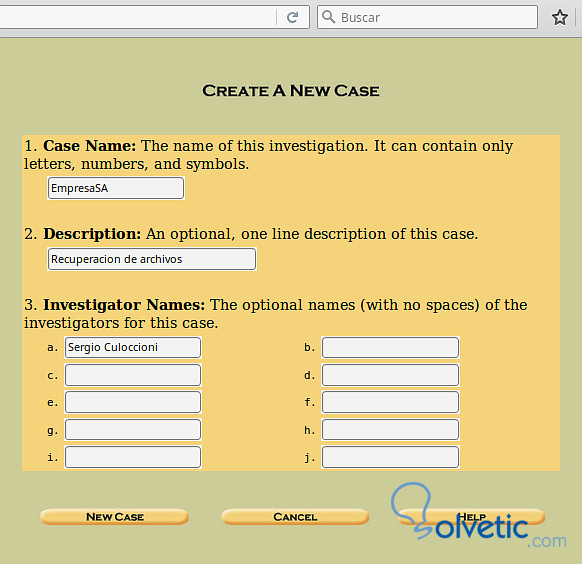

La interfaz de Autopsy nos permite analizar varios casos con distintas imágenes e incluso varios investigadores, a continuación hacemos click en el botón New Case o Nuevo Caso.

Se nos abrirá la pantalla para crear un caso donde asignaremos el nombre del caso, sin espacios ya que este nombre se convertirá en una carpeta donde se almacenara la información recolectada en la investigación. En este caso el nombre sera EmpresaSA, luego añadimos una descripción del caso, también añadiremos los nombres de los investigadores a cargo del caso, luego hacemos click en New Case.

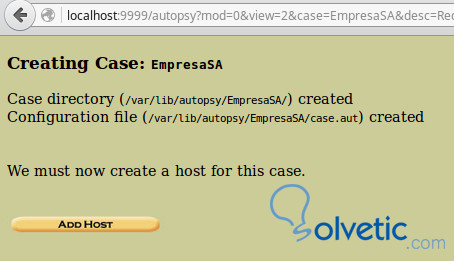

Veremos una pantalla donde se nos informa que se ha creado una carpeta para el caso y un directorio de configuraciones.

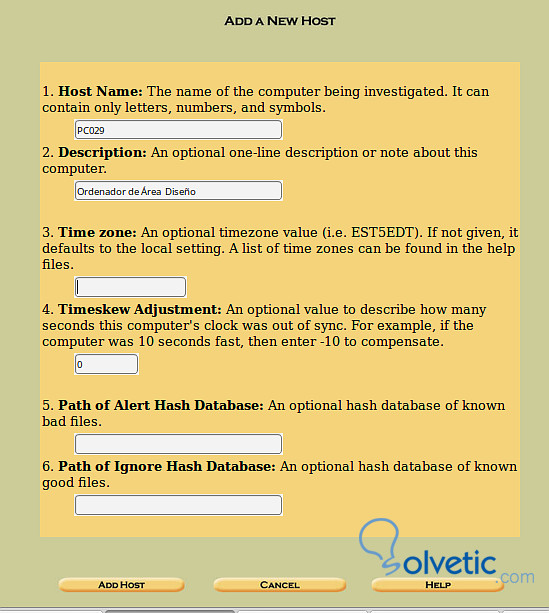

A continuación crearemos el host, es decir daremos de alta los datos del equipo o imagen a investigar.

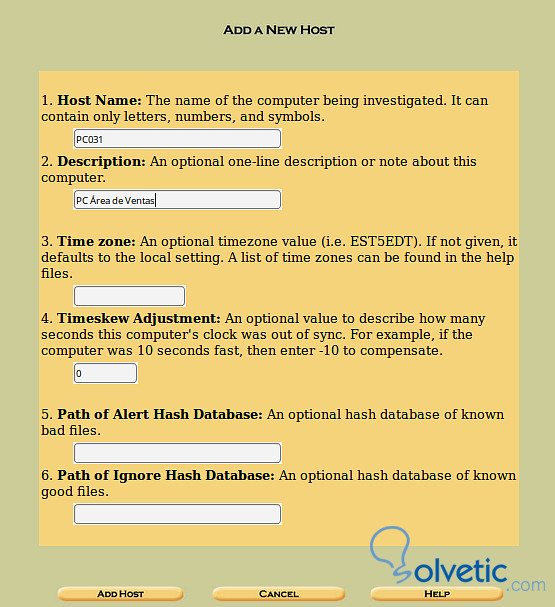

Añadiremos el nombre del host, una descripción, la hora gmt en caso de ser de otro país, podemos añadir el horario de desfase respecto al ordenador también y existen bases de datos que contienen hashes de archivos maliciosos conocidos.

Si queremos utilizar una base de datos, podemos utilizar el NIST NSRL para detectar archivos conocidos. La base de datos de la National Software Reference Library que contiene hashes de que pueden ser buenos o malos dependiendo de como los hayan clasificado.

Por ejemplo, la existencia de un determinado software puede ser reconocido y Autopsy trata a los archivos que se encuentran en el NSRL como conocido y bueno o no reconocerlo y no especificar si es bueno o malo. También podemos implementar una base de datos que ignore a los archivos conocidos.

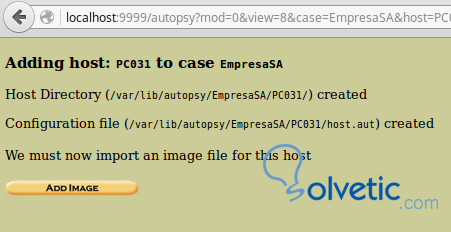

Al finalizar hacemos click en ADD HOST y vamos a la pantalla que nos muestra, el directorio para este host, dentro del mismo caso podemos tener varios host para analizar.

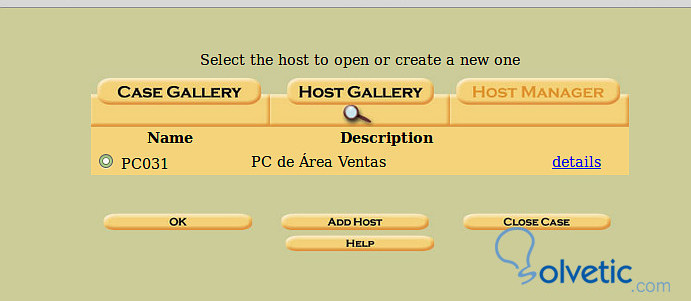

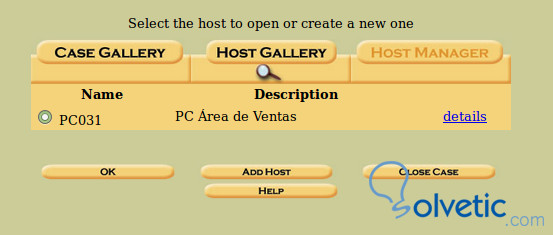

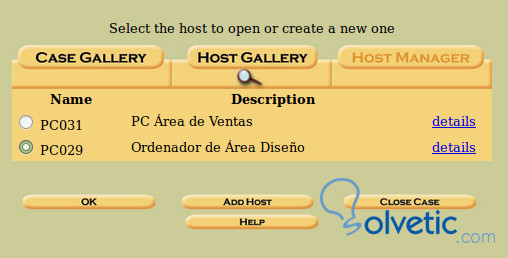

A continuación accedemos al listado de host para este caso en particular y así comenzar la investigación sobre algún host o revisar algún host.

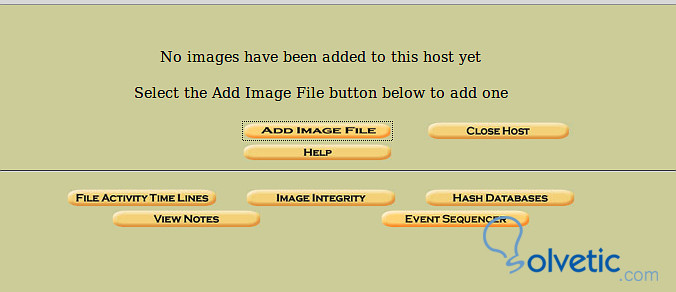

Hacemos click en nuestro host PC031 y a continuación hacemos click en OK, se nos abrirá una pantalla donde añadiremos la imagen del host, para ello hacemos click en ADD IMAGE FILE.

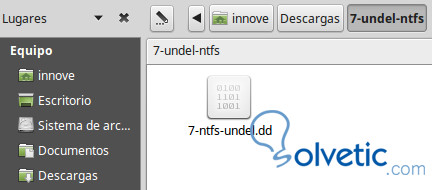

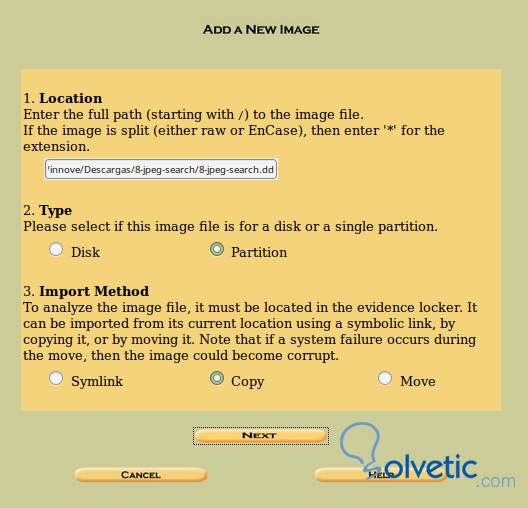

A continuación buscaremos la imagen según la carpeta donde la tengamos:

Podemos hacer click derecho y seleccionar la opción Copiar, luego vamos a la pantalla de añadir host y hacemos click derecho y opción Pegar esto nos añadirá la ruta del archivo imagen, también podemos escribirlo.

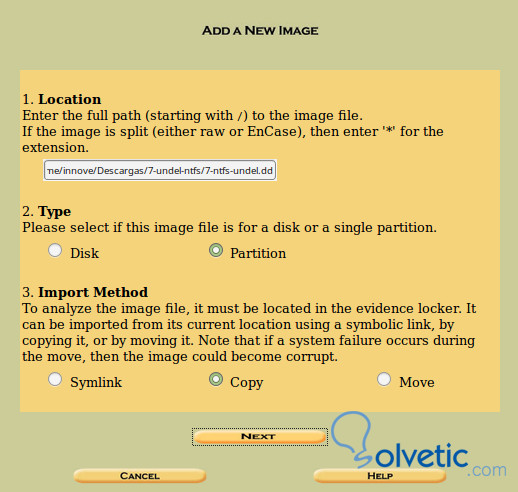

Ademas indicaremos el tipo de imagen si es un disco o una partición y el método de importación, la imagen puede ser importada a Autopsy desde su ubicación actual utilizando un enlace simbólico, copiándola, o moviéndola.

El archivo de imagen debe tener permiso de lectura sino dará error cuando hagamos click en NEXT (Siguiente)

En este caso la utilizamos la imagen creando una copia,si utilizamos el Symlink que es en enlace a donde se encuentra la imagen podemos tener como problema que podríamos dañar la imagen, si la copiamos se hará una copia en el directorio del caso, pero ocuparemos mas lugar, recordemos que los archivos que usamos son demos que ocupan unos 150 Megabytes, una imagen real de un ordenador o un servidor podría ocupar varios Gigabytes.

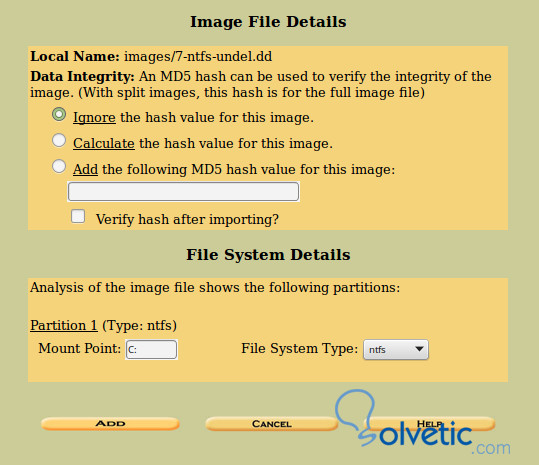

A continuación nos muestra algunos detalles de la imagen que añadimos y nos permite calcular o ignorar la integridad mediante checksum MD5.

Finalmente hacemos click en ADD o Añadir para ir a la pantalla final donde nos indica que finalizo el proceso y pulsamos OK para ir a la pantalla de host para este caso.

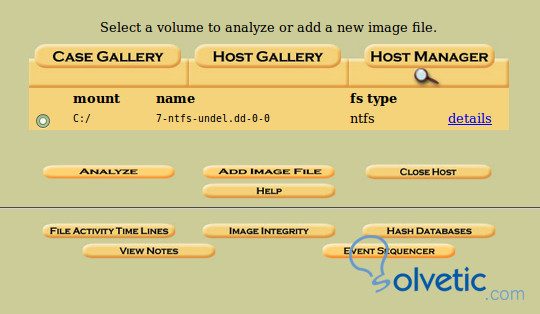

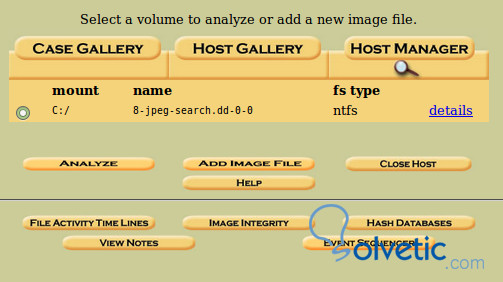

A continuación seleccionamos el host en este caso tenemos uno y hacemos click en Analize para comenzar el análisis de la imagen. Nos abre la pantalla de análisis y vamos a Image Details para ver información del sistema.

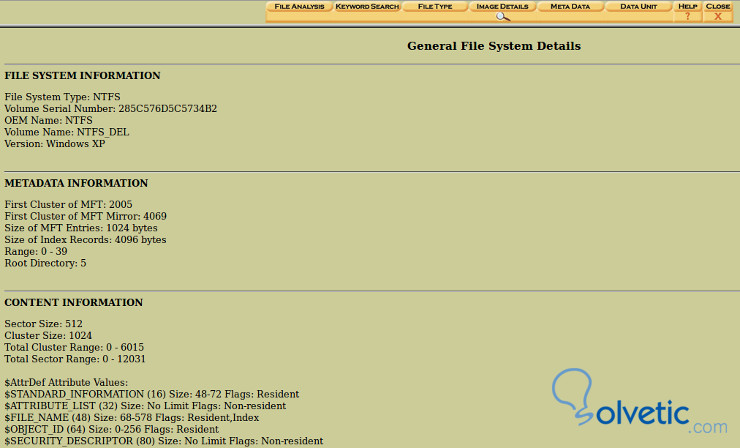

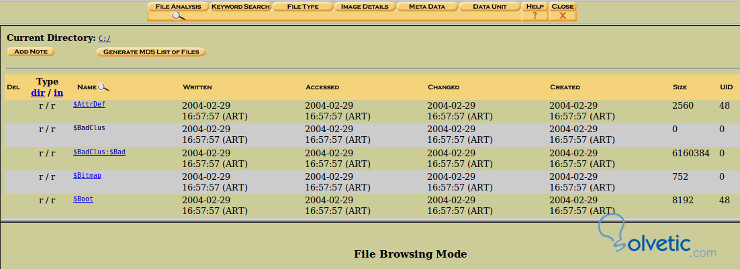

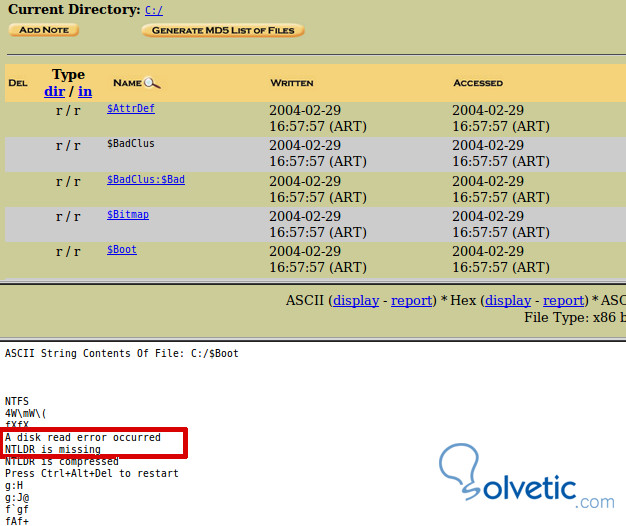

En este caso podemos ver que se trata de una partición NTFS de Windwos XP, y demás datos del tamaño de disco y sectores. Luego podemos ir a File Analysis, para ver la estructura de archivos y directorios.

Vemos dentro de los directorios el directorio Boot que contiene los log de booteo de esa partición, si hacemos un click veremos el log y podremos verlo en distintos formatos como ASCII, Hexadecimal y texto, en este caso vemos el siguiente error:

A disk read error occurred - NTLDR is missing

El archivo NTLDR de Windows XP es un componente esencial del sector de arranque y el inicio de Windows XP. El ordenador no se iniciará, no terminara de bootear si ese archivo está dañado.

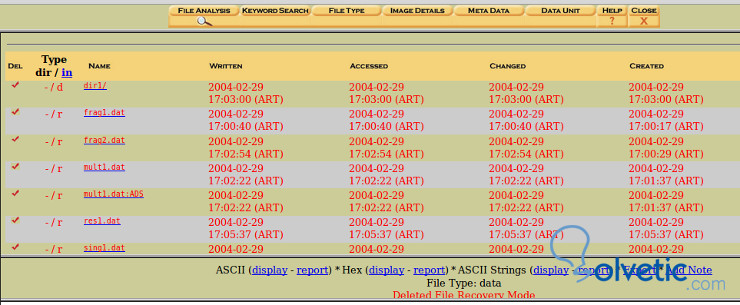

A continuación si hacemos un click en el enlace dir en la columna Type, podremos navegar por los directorios y ver archivos eliminados para tratar de recuperalos.

El análisis forense informático permite la identificación y descubrimiento de información relevante en fuentes de datos como imágenes de discos duros, memorias USB, capturas de tráfico de red, o volcados de memoria de computadoras.

Resumiendo todo lo realizado con Autopsy podemos reabrir un caso ya que va quedando guardado lo que hacemos o bien crear un nuevo caso, donde un caso contiene varios host o equipos o particiones de una unidad lógica que contendrá todo lo relacionado a la investigación.

Por lo tanto, al crear un caso se ingresa información como su nombre identificatorio y la persona que investigará los datos. El siguiente paso consiste en asociar al caso uno o más host, los cuales se corresponden con las imágenes que vamos a someter a análisis, o una imagen forense que se ha adquirido previamente del ordenador o servidor a ser analizado.

A continuación cerramos este caso haciendo click en Close y luego en Close host, y vamos añadir un nuevo host dentro del caso, para ello necesitamos la imagen JPEG Search, imagen que mencionamos anteriormente.

Hacemos click en ADD HOST para añadir un nuevo host que vamos a analizar, en este caso buscaremos imágenes perdidas o dañadas en un ordenador del área de diseño gráfico.

Después de añadir el host, debemos añadir la imagen como lo hicimos anteriormente.

Después de terminar el proceso vamos al listado de host disponibles para este caso.

A continuación seleccionamos el host a investigar y hacemos click en OK.

Luego hacemos un click en Analyze para comenzar la vista de la partición. En este caso se trata de una partición Windows XP, con un sistema de archivos NTFS con un total de 10 imágenes JPG en el mismo. Las imágenes incluyen archivos con extensiones incorrectos, imágenes incrustadas en zip y archivos de Word y fallos que deberemos encontrar y reparar para recuperar esos archivos.

El objetivo de esta imagen de partición es probar las capacidades de las herramientas automatizadas que buscan imágenes JPG.

Recorremos los directorios y podemos ver en la columna izquierda abajo un botón ALL DELETE FILES para que nos muestre todos los archivos borrados.

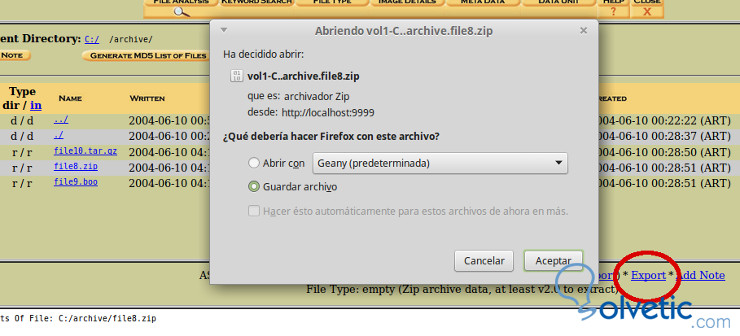

También podemos exportar y descargar archivos para analizarlos o recuperarlos haciendo click en el enlace que queremos descargar, y luego hacemos click en Export

Dentro encontraremos una imagen y algunos archivos de datos. También podremos buscar palabras desde Key Word Search como extensiones de archivos como doc o programas que puedan funcionar como crack, virus o cualquier cosa que pueda parecer extraña.

Todos los resultados obtenidos pueden ser exportados a documentos HTML haciendo click en los link Report de cada tipo de vista ASCI, Hexadecimal o texto, para la presentación de un informe a nuestros clientes o para llevar una base de datos de incidencias.

Minimo darte el punto de reputacion y 5 estrellas. GRACIAS Sergio, me encantó esta guia de auditoria forense. saludos.