Importante problema por temas de seguridad de ordenadores, de servidores y de redes mas importantes son los ataques de hackers tanto en usuarios como en empresas. Son importantes tener bien activadas las medidas de seguridad en los servidores, equipos de la red y la infraestructura para combatir a virus, spyware, malware, pishing etc. Para los ataques se utiliza software para el ataque a los sistemas de información, contraseñas etc para intentar capturarlas con diferentes tecnicas.

Es vital que los cifrados sean decentes y los passwords con unas técnicas decentes para intentar amortiguar y protegerse ante tales ataques. Lo suyo sería revisar que los password son realmente protegidos, revisar este otro tutorial:

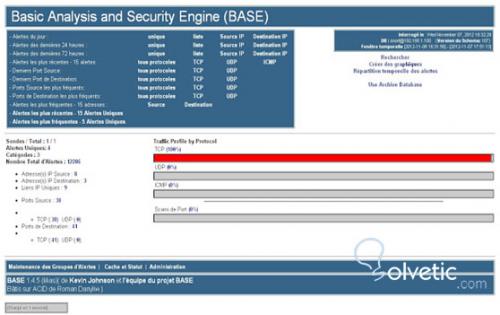

Vital tener firewall iptables en Linux o cómodo firewall en Windows eso para equipos, pero para empresa Firewall físico ya que los hay a precios que merecen la pena y son completos por temas de seguridad. Existen multitud de herramientas para comprobar la seguridad, una conocida es Snort (snnifer analizador de paquetes check de intrusos).

Durante su instalación ya nos provee de cientos de filtros o reglas para backdoor, DDoS, finger, FTP, ataques web, CGI, Nmap. Puede funcionar como sniffer (podemos ver en consola y en tiempo real qué ocurre en nuestra red, todo nuestro tráfico).

Tiene un estilo de uso cómodo, por ejemplo detecta patrones y reglas de ataque de forma rápida y sencilla, activandote log´s importantes y cómodos para su chequeo de forma habitual. Snort posee base de datos de firmas o patrones de ataques importantes y recibe actualizaciones de forma ordenada y eficiente para la protección ante diferentes tipos de ataques que vayan naciendo.

En el caso de Linux snort se instala desde el repositorio y si no se puede descargar desde: www.snort.org

apt-get install snortDespués de la instalación, debemos configurarlo editando /etc/snort/snort.conf. Asegúrese de comentar todas las líneas que comienzan con "output", para evitar errores por incompatibilidades que puede haber con otros software.

Luego accedemos a editar /etc/snort/snort.debian.conf si tenemos la opción de Ubuntu o Debian sino miramos cual nos toca. Buscamos la linea por defecto usaríamos la red eth0, pero podemos cambiar si tenemos otra.

DEBIAN_SNORT_INTERFACE="eth0"Reiniciamos para actualizar los cambios y automáticamente comenzara a escanear para detectar un posible intruso en la red. Para ver si hay trafico sospechoso debemos mirar en el log /var/log/snort/merged.conf

Los logs mas comunes para ver si hay actividad o ataques en proceso son:

/var/log/secure Registra los accesos al servidor que tienen relación con procesos de autentificación/Var/log/faillog muestra los accesos fallidos de intento de identificación/Var/log/lastlog almacena los accesos al sistema por parte de los usuarios/Var/log/user.log almacena información relativa a los usuarios del sistema, como los procesos utilizados./Var/log/dpkg.log registra los paquetes instalados o eliminados en el sistema/Var/log/dmesg donde se almacena la información que ocurre durante el arranque del kernel/Var/log/kern.log contiene información del núcleo kernel/Var/log/boot.log registra lo ocurrido durante el inicio del sistema./var/log/mail.log contiene información del servidor de mail/var/log/snort alertas del IDS Snort/var/log/apache2 Registros del servidor Apache/var/log/httpd Registros del servidor webConociendo todos estos log podemos tener un amplio análisis y control de lo que pasa en nuestro equipo.

Para entender y poder prevenir todo tipo de ataques lo mejor es conocerlos.