Uno de los temas que sin lugar a dudas nos preocupa, y no solo a nosotros como administradores, jefes de IT, coordinadores, sino a cualquier persona es indudablemente la confidencialidad de sus archivos, de su información. Un archivo vital, bien sea contable, de recursos humanos, de nómina, si llega a caer en las manos equivocadas o simplemente se pierde, puede dañarse el disco duro o la unidad donde está guardado, puede significar un dolor de cabeza muy feo para todos.

Con BitLocker (BDE-BitLocker Drive Encryption) es posible encriptar volúmenes enteros, así en caso de perder nuestro dispositivo los datos seguirán encriptados así sean instalados en algún otro lugar, esto es una gran ventaja comparado con el sistema de cifrado de archivos EFS el cual sólo permite cifrar archivos de manera individual.

BDE usa una nueva característica llamada TPM-Trusted Plattform Module-Módulo de Plataforma Confiable, y ésta permite tener mayor seguridad en caso de un ataque externo. BitLocker usa TPM para validar el booteo y el arranque del servidor, y garantiza que el disco duro está en óptimas condiciones de seguridad y funcionamiento.

Existen algunos requerimientos que debemos tener en cuenta para implementar el cifrado con BitLocker, éstos son:

- Un computador con TPM.

- Un dispositivo de almacenamiento removible, como por ejemplo una USB, así en caso de que el computador no cuente con TPM, TPM almacena la clave en dicho dispositivo.

- Mínimo 2 particiones en el disco duro.

- BIOS compatible con TPM, en caso de no ser posible, debemos actualizar nuestra BIOS usando BitLocker.

- TPM está disponible en las siguientes versiones de Windows para equipos personales: Windows 7 Ultimate y Windows 7 Enterprise

- Windows 8 Pro

- Windows 8 Enterprise

BitLocker no es usado comúnmente en servidores, pero puede incrementar la seguridad combinándose con el Clúster de Conmutación por error. BitLocker puede soportar los siguientes formatos:

- FAT16

- FAT32

- NTFS

- SATA

- ATA

- etc

BitLocker no soporta:

- Archivos de sistema de CD o DVD

- iSCI

- Fibra

- Bluetooth

BitLocker usa 5 modos operacionales en su funcionamiento:

TPM únicamente: No requiere acción por parte del administrador.

Pasemos a la acción en los siguientes apartados del manual.

1. Instalar BitLocker en Windows Server 2016

El proceso para instalar esta característica en Windows Server 2016 es la siguiente:

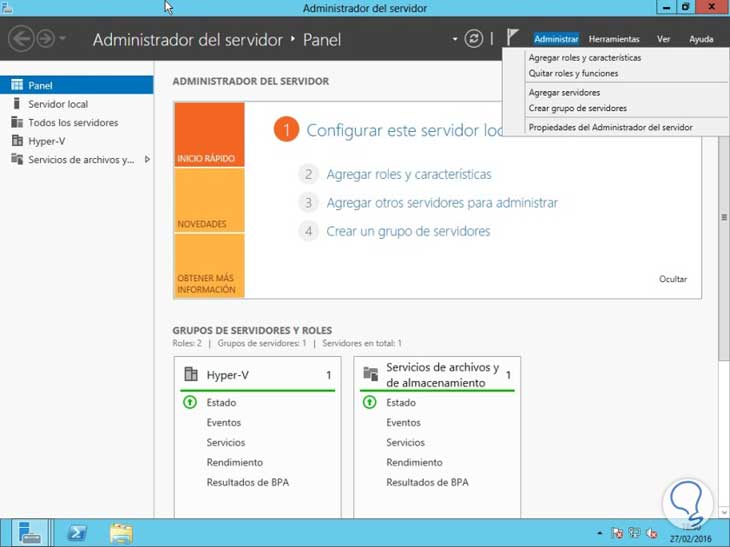

Nos dirigimos al Administrador del Servidor o Server Manager y elegimos Agregar roles y características ubicado en el inicio rápido o en el menú Administrar:

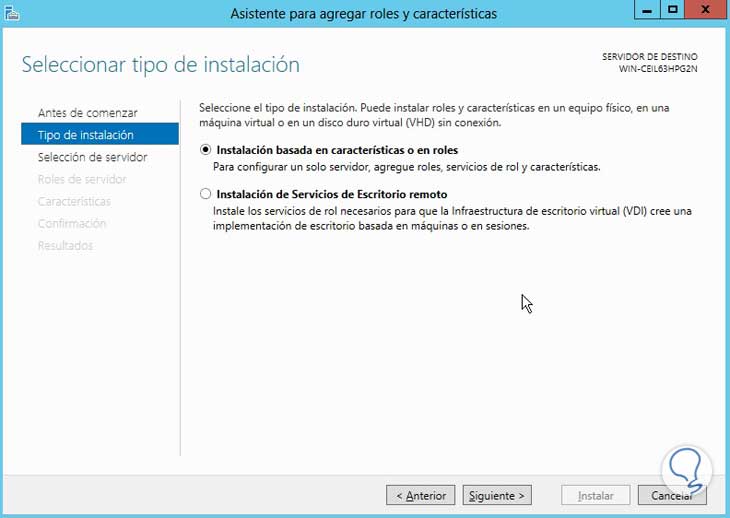

En la ventana desplegada damos clic en Siguiente, elegimos Instalación basada en roles o características, damos clic nuevamente en Siguiente.

En la siguiente ventana seleccionamos nuestro servidor y damos clic en Siguiente, en la ventana de roles damos clic en Siguiente debido a que se va a instalar una característica y no un rol.

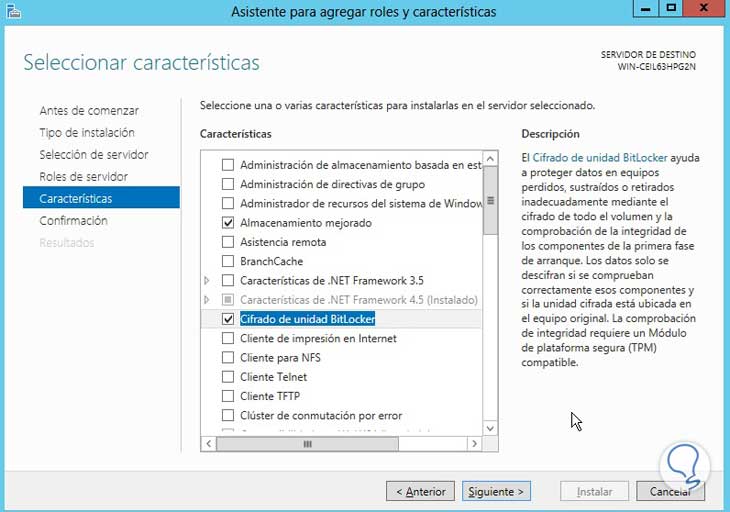

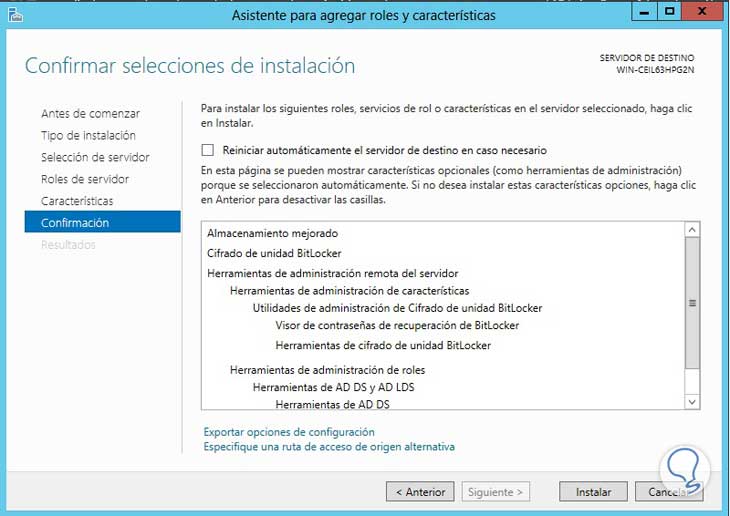

En la ventana de Seleccionar características elegimos la opción Cifrado de unidad BitLocker.

Como vemos en el panel derecho tenemos un breve resumen de las funcionalidades de dicha característica, damos clic en Siguiente. Se desplegará una ventana con un resumen de lo que vamos a realizar, si deseamos, podemos marcar el check box de Reiniciar el servidor de manera automática en caso de que Windows necesite reiniciar el servidor.

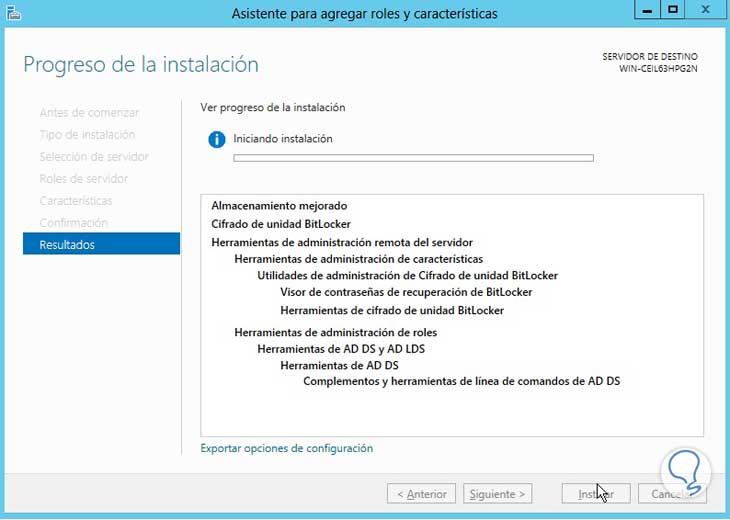

Damos clic en Instalar para iniciar el proceso.

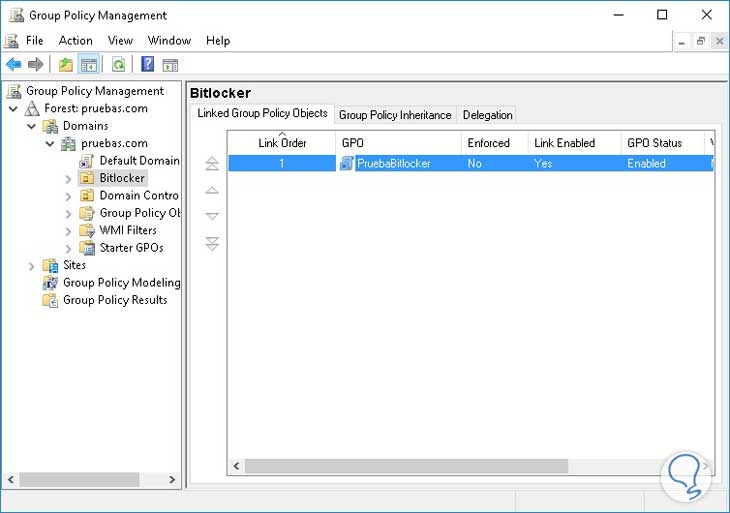

Una vez instalada nuestra característica de BitLocker el servidor deberá reiniciarse de manera automática. Vamos a crear una GPO o política para poder replicar el cifrado en los computadores cliente de nuestra organización.

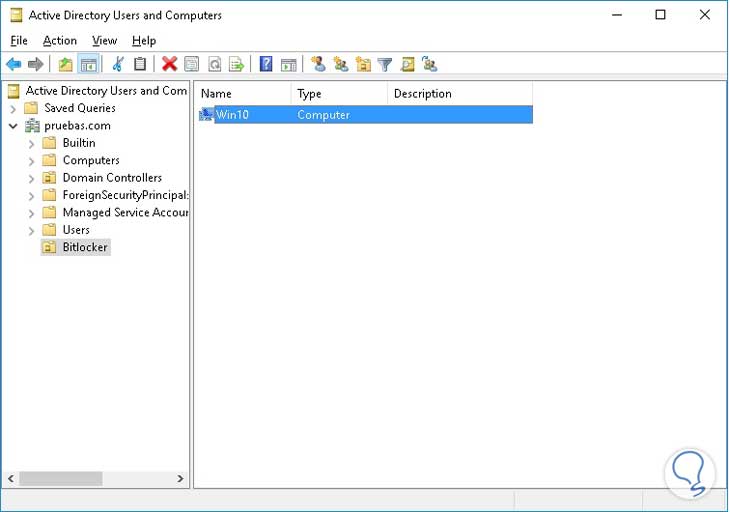

Para ello hemos creado una carpeta en el Directorio Activo llamada Bitlocker y dentro de ella tenemos una adicional a nuestra máquina Windows 10.

2. Habilitar TPM en Windows 10

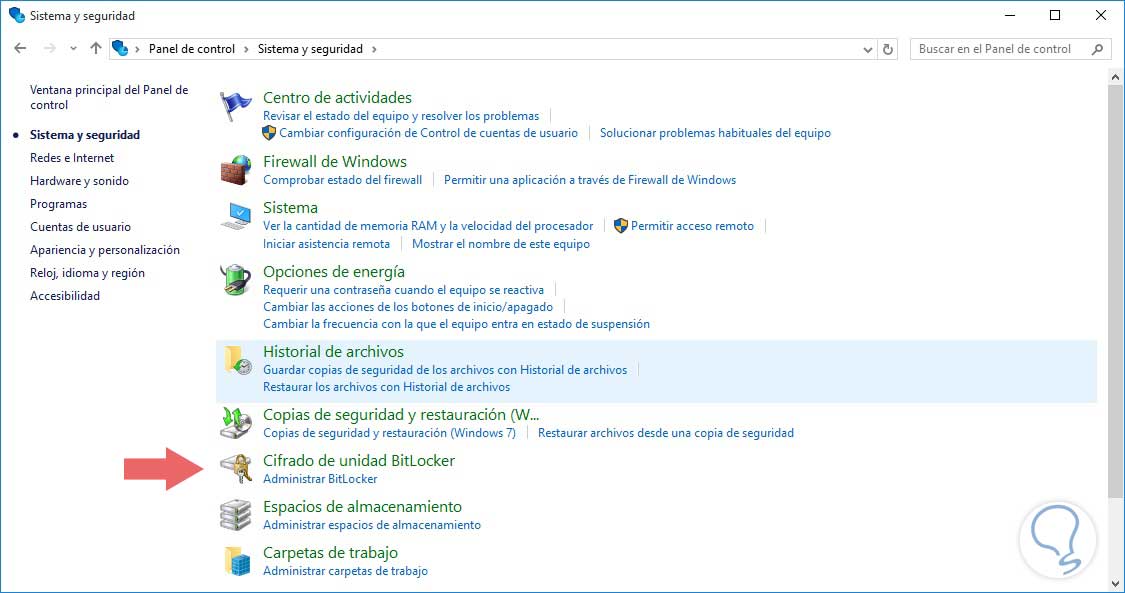

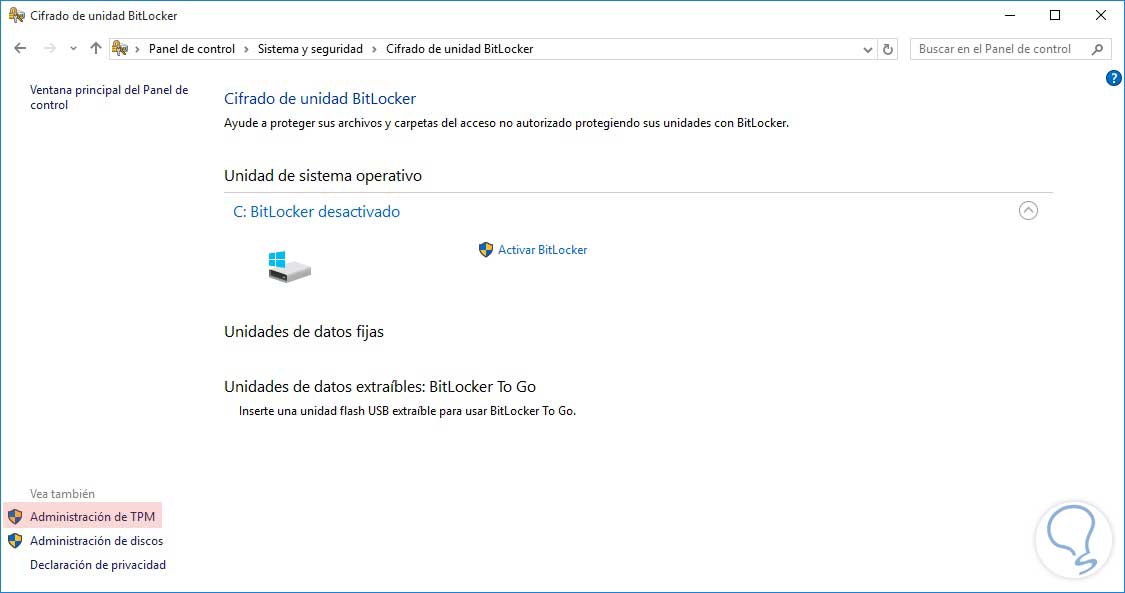

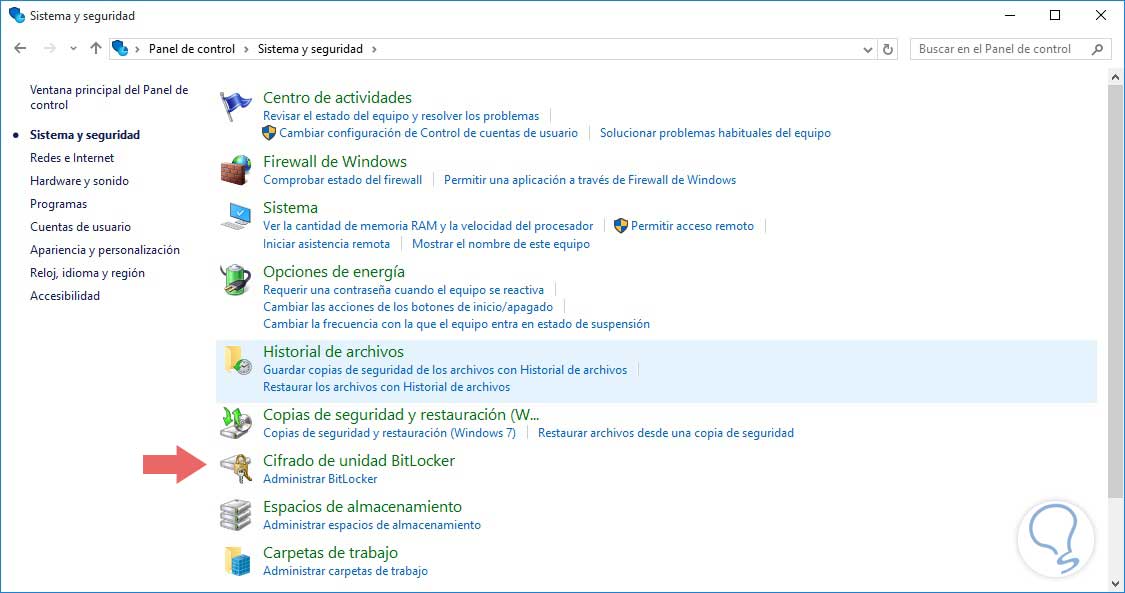

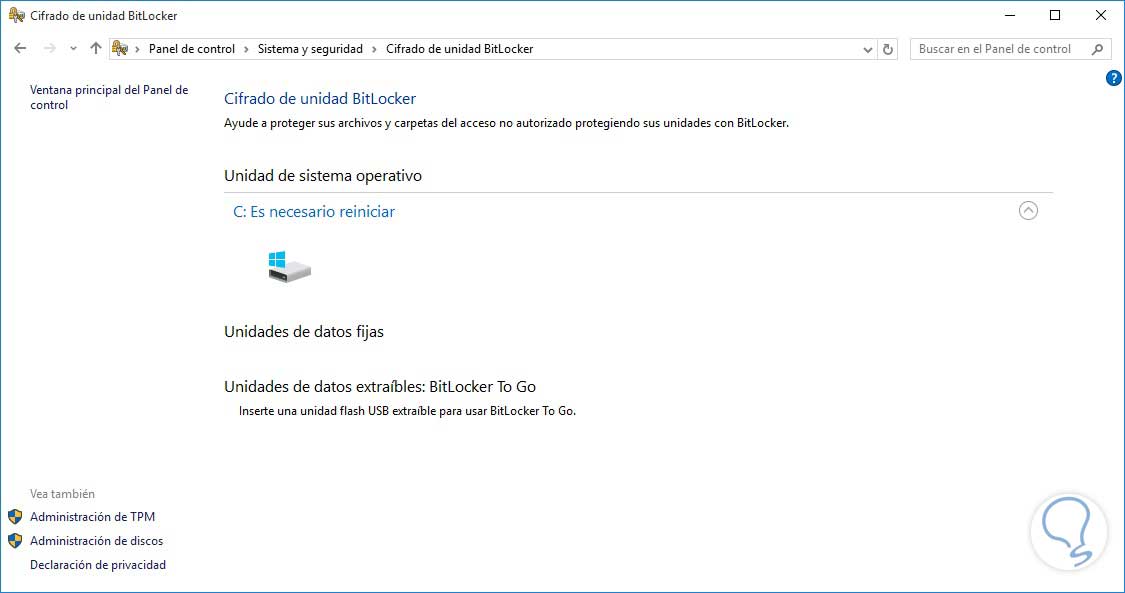

Vamos a validar esta configuración en un entorno Windows 10. Para determinar si contamos con la opción de TPM habilitada debemos ir al Panel de Control y elegimos la opción Seguridad. Una vez se despliegue la ventana de Seguridad elegimos Cifrado de unidad Bitlocker.

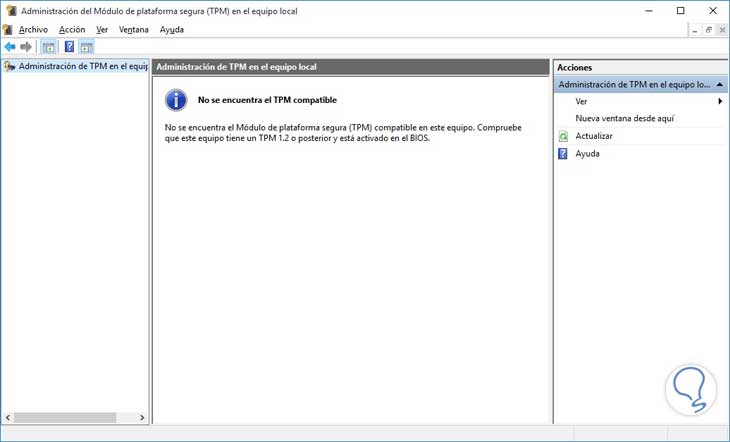

Veremos que en el panel inferior izquierdo tenemos la opción de Administración de TPM.

Damos clic en esta opción, Administración de TPM y veremos si nuestro equipo tiene instalada esta característica:

3. Activación de BitLocker en Winodws 10

Para activar BitLocker debemos ir a:

- Panel de Control

- Seguridad

- Cifrado de Unidad Bitlocker

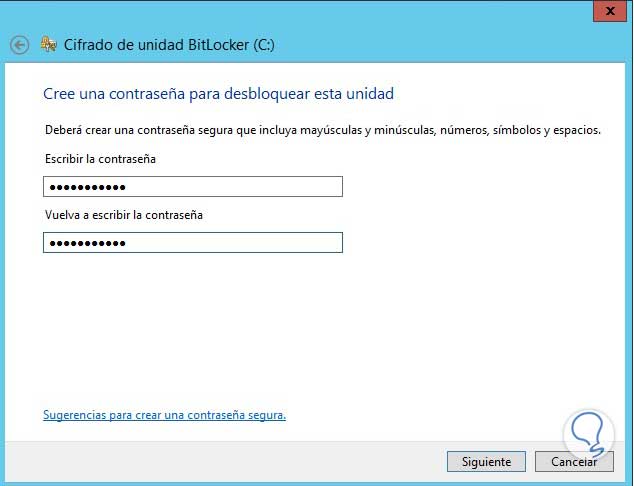

Elegimos la opción Activar BitLocker, comenzará el proceso de habilitación, también el sistema nos indicará algunas de las siguientes opciones:

En este ejemplo elegimos Escribir una contraseña.

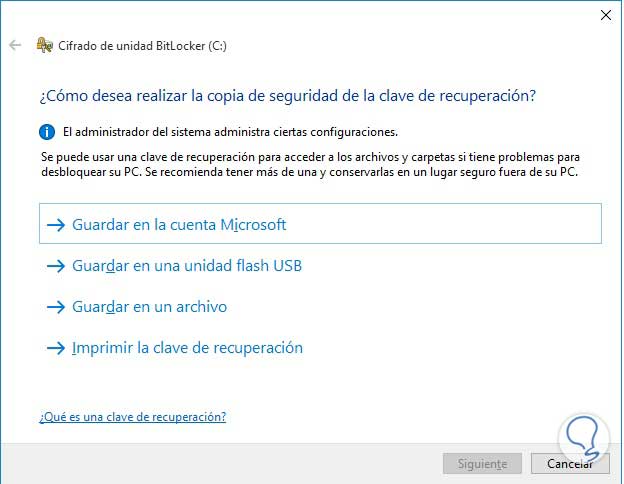

El sistema nos indicará que debemos hacer con nuestra clave:

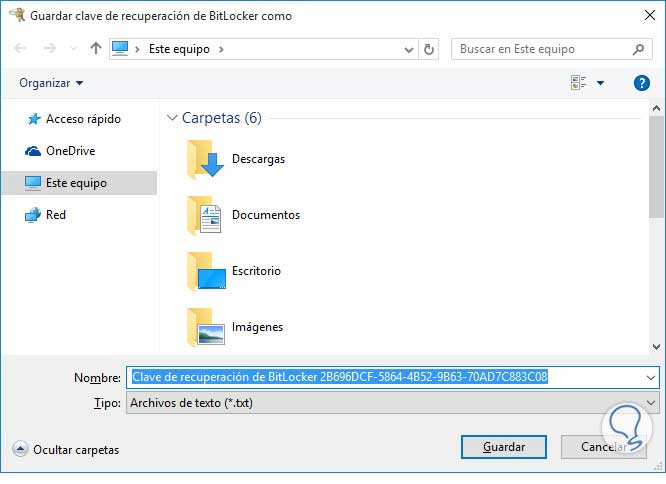

En nuestro caso elegimos Guardar en un archivo.

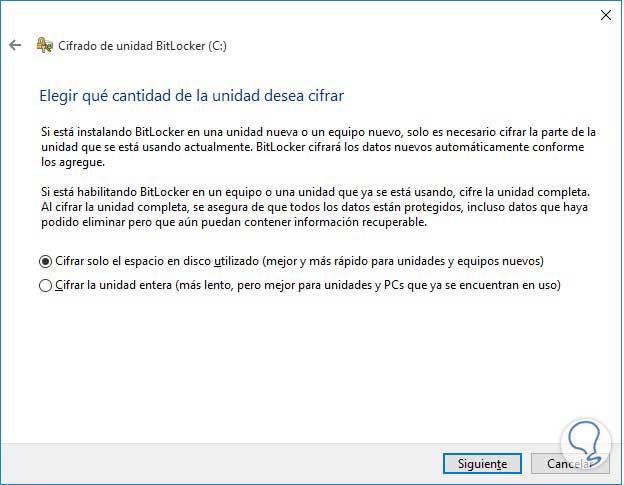

Guardamos nuestra clave y damos clic en Siguiente, allí el sistema nos indica que tipo de cifrado deseamos realizar, unidad entera o solo espacio de disco, elegimos según nuestra configuración.

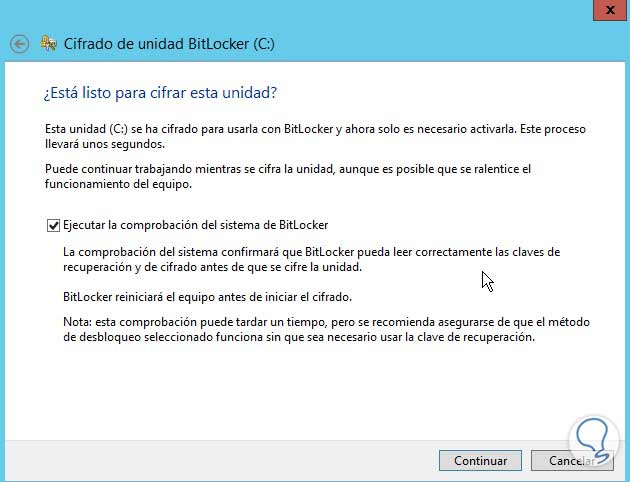

Elegimos y damos clic en Siguiente y finalmente procedemos a encriptar nuestra unidad.

- Ejecutamos el comando gpedit.msc en Ejecutar

- Ingresamos a la siguiente ruta:

Configuración del equipo / Plantillas administrativas / Componentes de Windows / Cifrado de unidad Bitlocker / Unidades del sistema operativo

- Seleccionamos la opción Requerir autenticación adicional al iniciar.

- Hacemos doble clic en esta última opción.

- Habilitamos la política dando clic en Habilitar.

- Guardamos y podremos ejecutar nuestra activación sin problemas.

Veremos que una vez que hayamos seleccionado la unidad en la cual usamos Bitlocker es necesario reiniciar el sistema para aplicar los cambios y comenzar el proceso de Bitlocker.

Reiniciamos el sistema Windows 10 y una vez se cargue aparecerá la siguiente ventana:

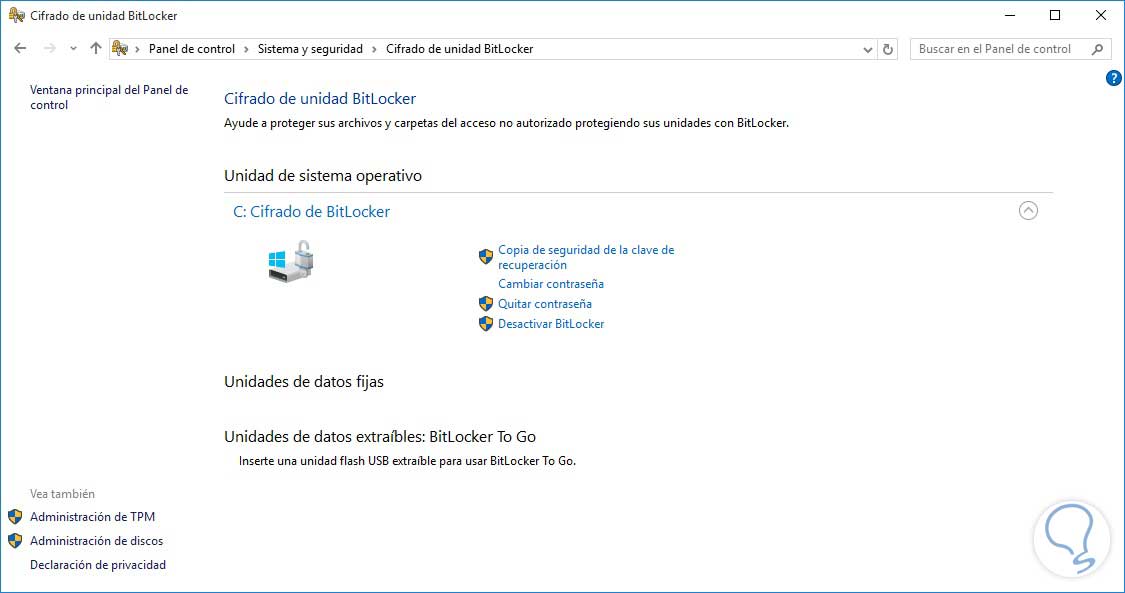

En esta ventana debemos ingresar la contraseña que especificamos durante el proceso de Bitlocker y presionamos Enter para comenzar el inicio del sistema. Podemos ver nuestra unidad con Bitlocker.

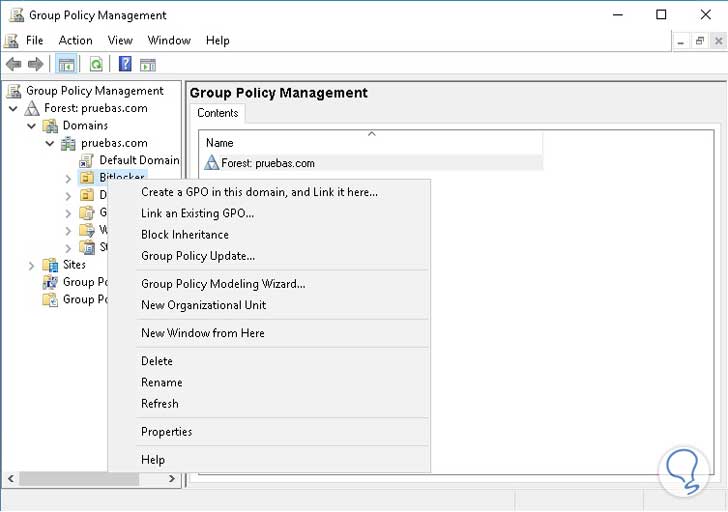

En el directorio activo podremos acceder a la clave de recuperación gracias a la característica que instalamos, Cifrado de unidad de Bitlocker. Debemos crear una GPO para que los equipos cliente tomen los parámetros establecidos, para ello vamos a abrir el editor de GPO usando el comando:

gpedit.mscAllí seleccionaremos nuestra carpeta creada (Bitlocker), damos clic derecho y elegimos Create a GPO in this domain (Crear GPO en el dominio).

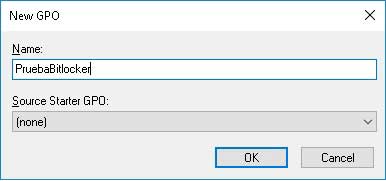

Veremos que se despliega la siguiente ventana donde ingresaremos un nombre para nuestra GPO.

Pulsamos OK y se desplegará lo siguiente:

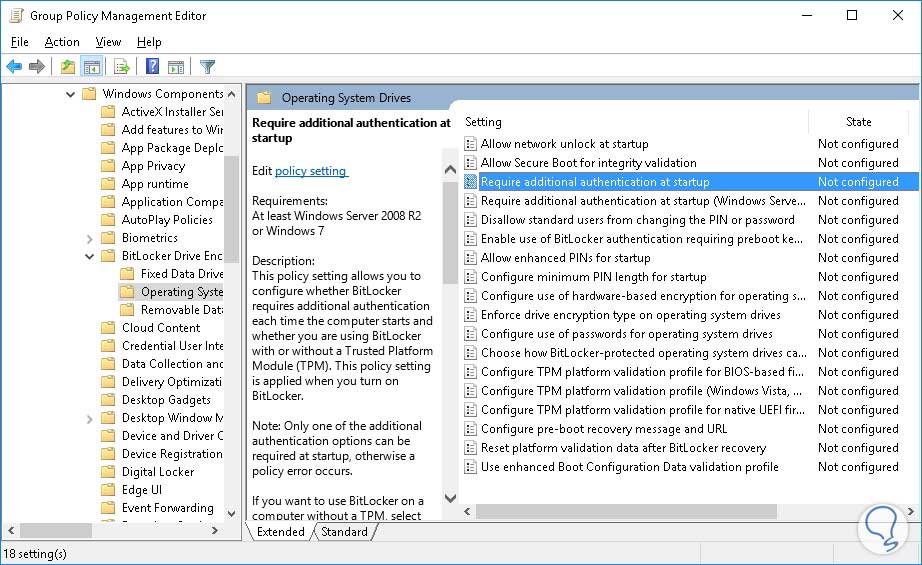

Vemos que fue creada nuestra GPO, debemos dar clic derecho y seleccionar la opción Edit o Editar, se abrirá la siguiente ventana e iremos a la siguiente ruta:

Computer Configuration / Policies / Administrative Templates / Windows Components / Bitlocker Drive Encryption / Operating System DrivesEl fin de esta ruta es para modificar los parámetros de Bitlocker y permitir que Active Directory tome las claves de recuperación de las máquinas cliente y así podamos, en caso de olvidarse la clave, tomarla la clave desde AD.

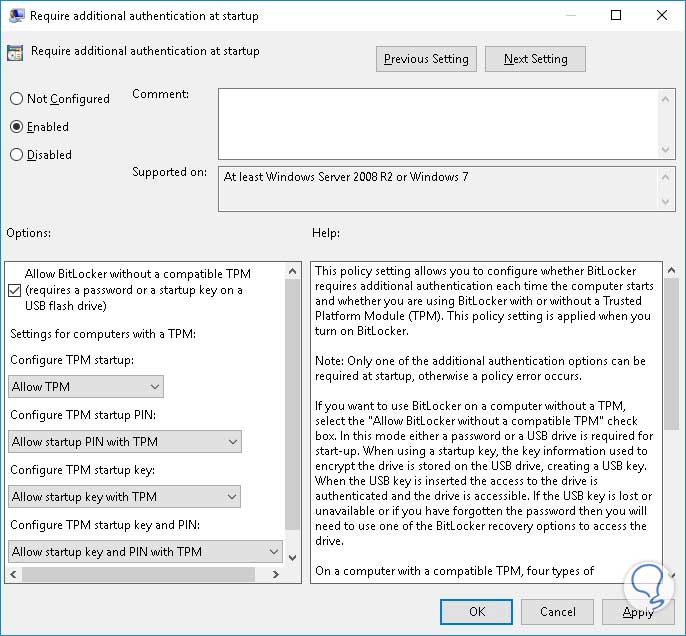

Vamos a editar la opción llamada Require additional authentication at startup para habilitar el uso de Bitlocker sin TPM.

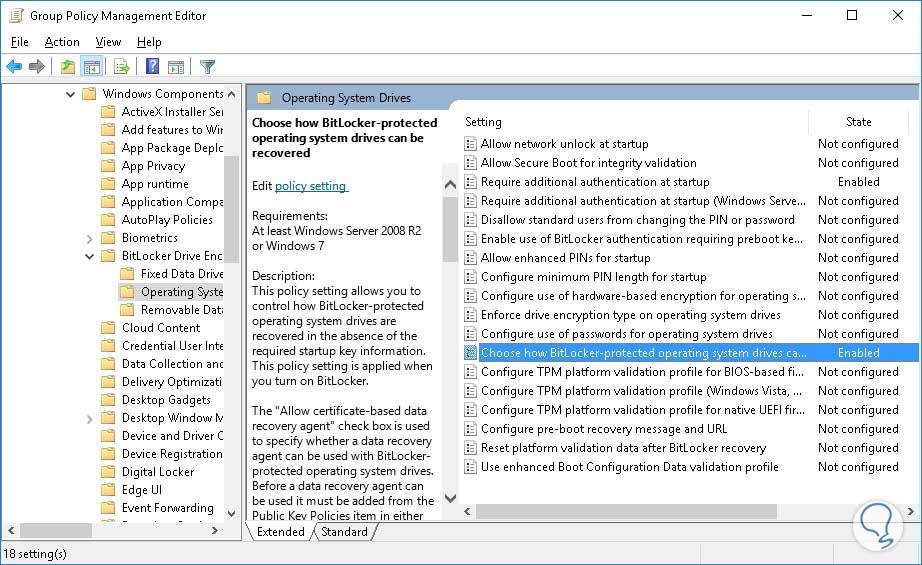

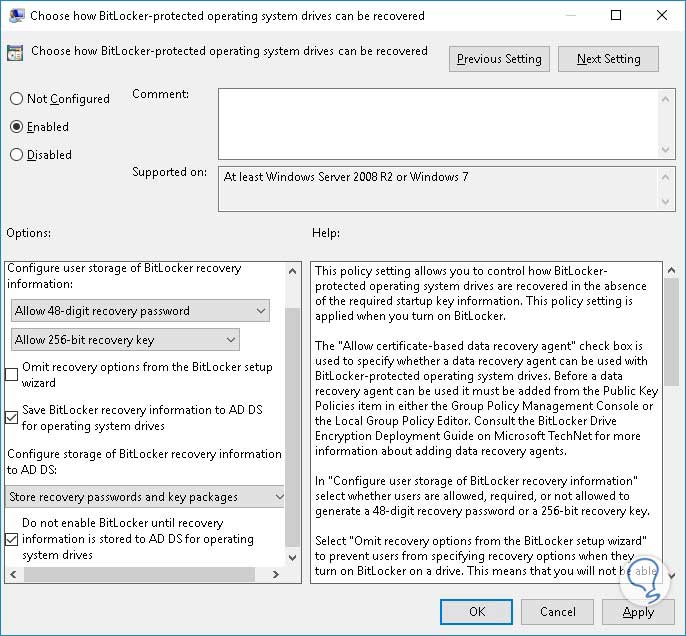

En este caso debemos marcar la opción Enabled y la opción Allow Bitlocker without a compatible TPM, damos clic en Apply y posteriormente en OK. El segundo parámetro a editar es la opción Choose how Bitlocker-protected operating system drives can be recovered.

Damos doble clic sobre ella y se desplegará la siguiente ventana de configuración, donde debemos seleccionar las opciones Enabled, Allow data recovery agent y Do not enable Bitlocker until recovery information is stored in AD DS for operating system drives.

Con esto habilitaremos la opción para recuperar las claves desde Active Directory.

Podremos ver que nuestra edición de GPOs se verán de la siguiente manera:

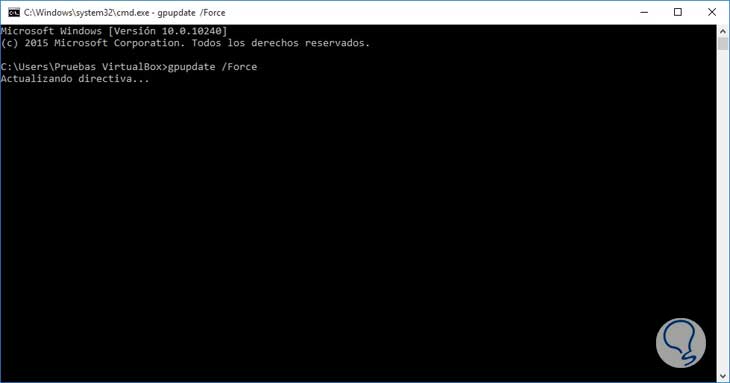

En nuestra máquina Windows 10 debemos forzar la política para que los cambios surtan efecto, para ello abrimos la línea de comandos usando:

- Windows + R

- Ingresamos cmd pulsando Enter

- Se abrirá la línea de comandos

gpupdate /ForceLa cual nos permite forzar la política y aplicar los cambios realizados.

4. Recuperar clave BitLocker en Windows 10

En caso de que se nos haya olvidado la clave, suele a veces pasarnos por la cantidad de contraseñas que tenemos tanto de la organización, de los usuarios, de nuestros celulares, etc, debemos echar mano de la clave de recuperación brindada por Bitlocker a través de Windows Server 2016.

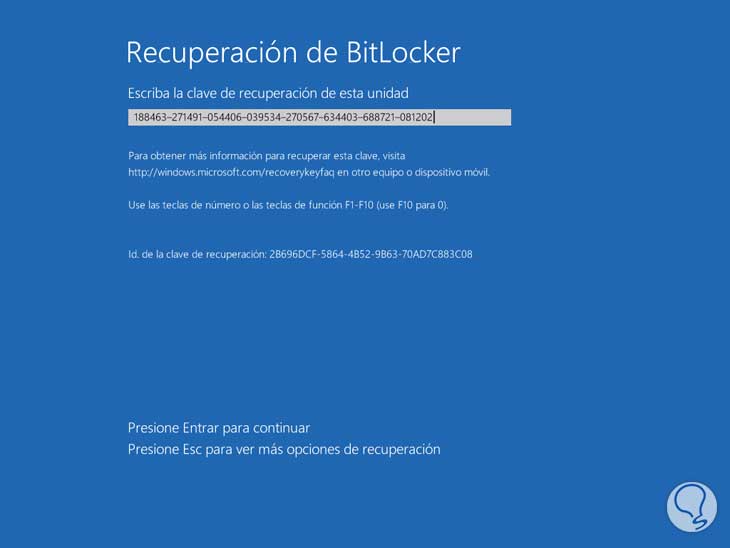

En caso de que se nos olvide la contraseña debemos presionar la tecla ESC al momento de iniciar el sistema. Veremos que debemos ingresar la clave que el sistema creo en el momento de activar el Bitlocker y que guardamos bien sea en una unidad flash o en otra unidad.

Debemos ingresar los valores respectivos y presionar la tecla Enter para que Bitlocker reconozca la clave e inicie el sistema de manera normal.

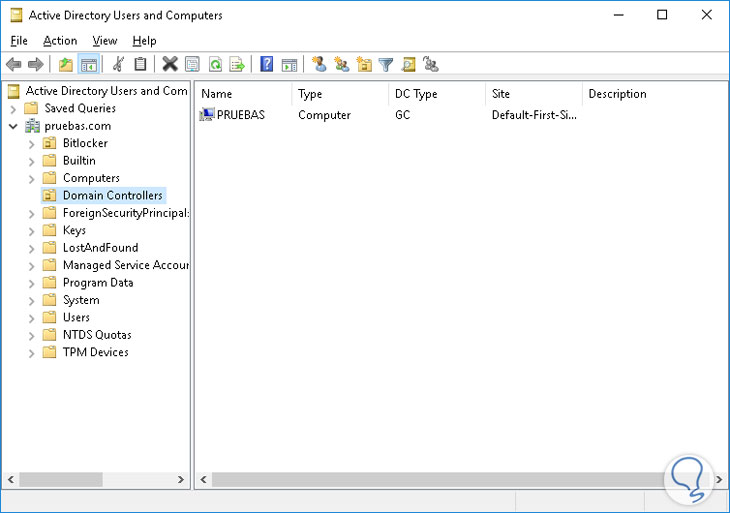

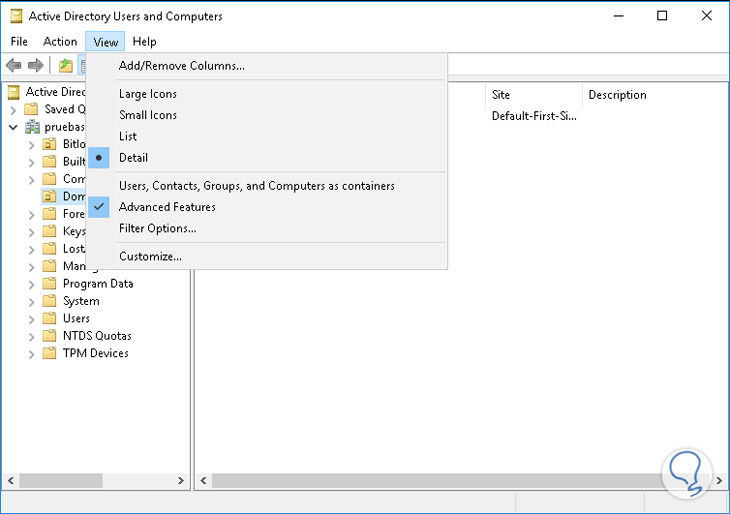

Vemos que ingresamos a nuestro sistema de manera correcta. Para obtener la clave de recuperación a través de Active Directory debemos abrir Usuarios y equipos de Active Directory o Active Directory Users and Computers desde la opción Herramientas o Tools en nuestro Server Manager o usando el comando:

dsa.mscSe abre la siguiente ventana:

Allí abrimos la opción View o Vista y seleccionamos Advanced Features o Características Avanzadas, esta opción nos permite ver detalles más concretos relacionados con los usuarios o equipos.

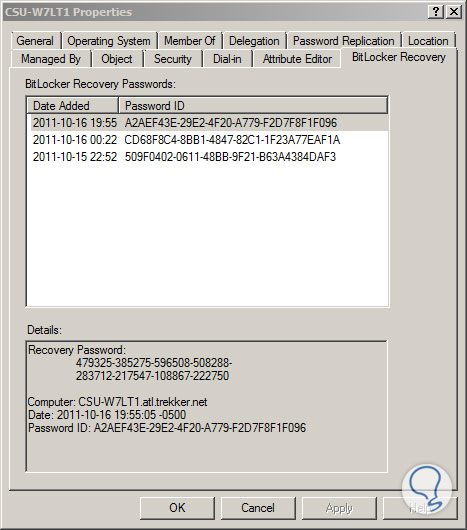

Para ver nuestra clave debemos dar clic derecho sobre la máquina cliente y abrimos la ficha Opciones, podremos ver que tenemos una opción llamada BitLocker Recovery en donde encontramos la clave de recuperación de nuestro sistema.

5. Instalar BitLocker con PowerShell en Windows 10

Como todos sabemos podemos usar Windows Powershell para realizar la instalación de Bitlocker, si deseamos usar esta opción debemos ingresar los siguientes comandos.

La característica de Bitlocker en el módulo de server manager es llamada Bitlocker. Primero debemos ejecutar el comando:

Get-WindowsFeature BitSirve para validar el nombre de Bitlocker. Para instalar esta característica usaremos el comando:

Install-WindowsFeature BitLocker -WhatIfPor defecto Bitlocker se instala sin características adicionales, si deseamos ver las características que podemos añadir a Bitlocker podemos ejecutar el comando:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -WhatIf | flCon este comando se desplegará una serie de herramientas administrativas que podremos usar con nuestro Bitlocker, podemos encontrar herramientas como:

- BitLocker Drive Encryption – Encriptación de unidades con Bitlocker.

- BitLocker Drive Encryption Tools – Herramientas de encriptación de unidades con Bitlocker.

- BitLocker Drive Encryption Administration Utilities – Utilidades de administracion para la encriptación de unidades con Bitlocker.

- BitLocker Recovery Password Viewer – Visor de recuperación de contraseña.

- AD DS Snap-Ins and Command-Line Tools

- AD DS Tools

- AD DS and AD LDS Tools

Si deseamos instalar Bitlocker con todas sus características adicionales podemos ejecutar el comando:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Manage-bde -on x.

Como hemos podido observar tenemos alternativas para mantener la información propia o de nuestra organización de manera segura a través de Bitlocker y es importante explorar estas opciones y como siempre velar por cada dato que tenemos a cargo ya que existe información muy valiosa que no puede perderse ni estar con personas indebidas. Esperamos que os haya servido de ayuda este manual de BitLocker.

Gustazo de tutorial. gracias.