Sin lugar a dudas, no sólo las organizaciones, sino cada persona desea tener su información guardada y segura (Bien sea porque es personal o delicada). A través del tiempo han existido muchas formas de salvaguardar la información (si analizamos la historia de la criptografía veremos que data de hace más de 4000 años) con el único propósito de tener los datos seguros.

La palabra criptografía viene del griego krypto que significa “oculto” y graphos que significa “escritura”, lo cual nos indica que criptografía significa escritura oculta, la finalidad es clara, tomar la información que deseamos proteger y evitar que terceros puedan acceder a ella.

Como vemos a lo largo de la historia han existido muchas formas de mantener la información segura, y hoy sin duda tenemos métodos mucho más prácticos y más seguros.

Existen muchos otros mecanismos de cifrado, es recomendable e interesante ver su uso a través de la web y podamos comprender cómo ha evolucionado la criptografía.

1Conceptos de Criptografía y algoritmos

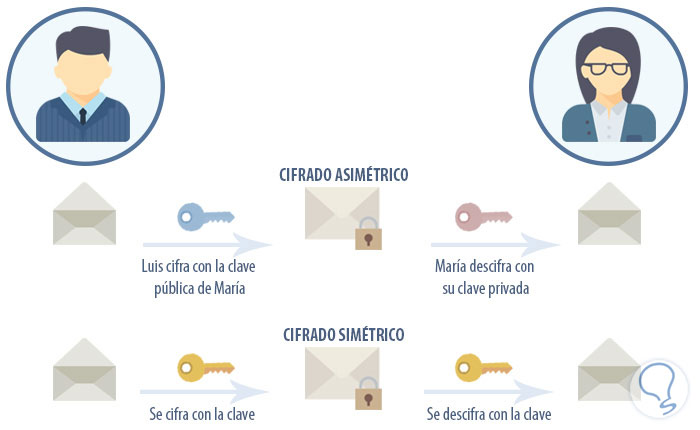

- Usa sólo una llave secreta

- No es escalable

- Son rápidos en ejecución

- No implica mucho procesamiento

- Usan dos claves secretas

- Consume más procesamiento

Dentro de los conceptos que debemos tener en cuenta en este mundo interesante de la criptografía, no podemos dejar a un lado el hashing, el cual nos permite mantener la integridad de la información mientras que la encriptación nos permite mantener la confidencialidad de nuestros datos.

El hash es una función matemática de una vía la cual genera una salida a partir de una entrada, pero no permite que de una salida se genere una entrada.

El hashing maneja dos (2) algoritmos vitales:

- Md5: (Message Digists 5) Soporta hasta 128 bits

- Sha1: Soporta hasta 160 bits y es más seguro que Md5

Por ejemplo, podemos practicar aplicar el hash Md5 para algún archivo usando herramientas gratuitas en internet como md5hashgenerator.

En este caso al aplicar el hash Md5 para el texto 5120, el resultado obtenido es el siguiente:

Your Hash: 6aadca7bd86c4743e6724f9607256126

Your String: 5120

Así cada vez que usemos el hash 6aadca7bd86c4743e6724f9607256126 el resultado será 5120. Así mismo podemos usar la web sha1-online que nos va a permitir generar diferentes hash.

Por ejemplo, para establecer un hash a la palabra: Pruebas criptografía, el hash en estándar sha-1 será:

4e6d2ed426caa8d6e5af9ede888124d01b418b85

Otro de los conceptos que debemos tener en cuenta es el de la Firma Digital (Digital Signature) la cual nos brinda tres beneficios que son:

- Autenticación: Validación de que persona se está conectando

- No repudio: Gestiona logs y firmas

- Integridad: Permite que los datos estén disponibles y sean veraces

Otro concepto que debemos tener en claro es el uso de las PKI (Public Key Infrestructure - Infraestructura de llave publica) la cual es una combinación de hardware y software que está basada en políticas de seguridad y permite la ejecución de firmas digitales, cifrado, entre otras.

Estas PKI brindan la posibilidad que un usuario se identifique frente a otro y hacer uso de los certificados digitales.

2Herramientas para cifrar

Existen diversas herramientas que nos ayudan en nuestra gestión de proteger la información. Algunas de estas herramientas son gratuitas, otras serán de pago, aquí vamos a hablarte sobre algunas de las gratuitas que puedes encontrar por la red, necesarias para estar seguro de tener la información vital bien protegida.

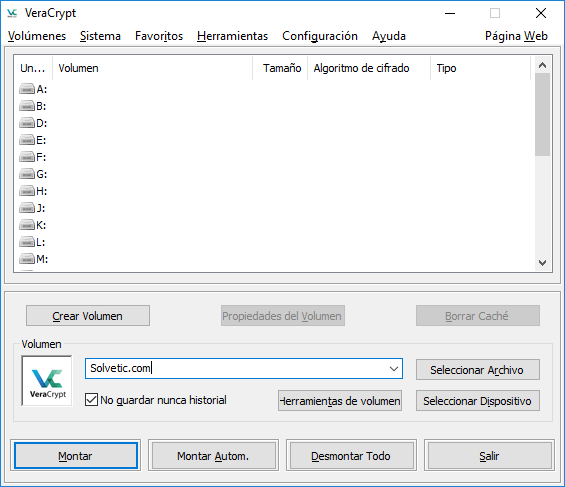

Veracrypt es un programa gratuito que permite proteger, con encriptación, unidades de almacenamiento, disco, volúmenes creados etc. Es compatible con sistemas Windows, Mac y Linux. Veracrypt encripta los datos antes de que sean guardados y los descifra una vez sean cargados in la intervención. Podrás cifrar particiones, unidad del sistema, externas etc. Es una herramienta que podemos decir suple a TrueCrypt siendo muy similar, por no decir igual la apariencia de la herramienta.

Si quieres conocer su uso al completo recomendamos ver este completo tutorial de VeraCrypt.

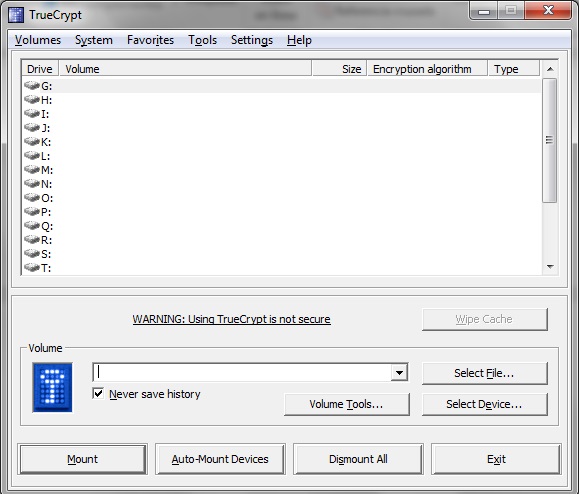

Es uno de los que eran de los más usados y conocidos. Permite elegir archivos o unidades para encriptar. Desde la página de TrueCrypt dicen que ya no es seguro su uso y recomiendan usar Bitlocker, si quieres conocer más acerca de Bitlocker visita el siguiente enlace:

No obstante una auditoria independiente llego a la conclusión de que los errores significativos. Recomendamos usar el anterior programa (VeraCrypt), ya que es muy similar pero vuelve a estar actualizado. De todas formas, aunque se ha dejado de mantener, aún puedes seguir usando la versión 7.2, la puedes descargar desde el siguiente botón:

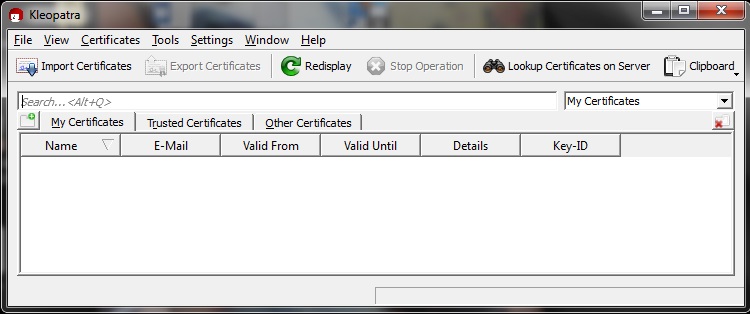

Nos permite encriptar de manera segura emails y archivos en Windows. Puedes descargarlo gratuitamente desde su página web:

Si quieres una versión para Mac o Linux aquí lo tienes:

Como puedes deducir por su nombre usa el cifrado Advanced Encryption Standard, que también lo puedes conocer por el nombre de Rijndael. Esta herramienta la vas a poder utilizar en:

- Mac

- Linux

- Windows

- Android

Para descargarlo pincha el siguiente botón:

3Ataques y recomendaciones

Como hemos podido analizar existen diferentes formas para cifrar nuestra información, recordemos las principales ventajas de la criptografía:

- Confidencialidad

- Integridad

- Autenticación

Así como los algoritmos nos brindan seguridad también los sistemas de criptografía puede sufrir ataques, estos se hacen con el fin de sacar a la luz la información contenida en ello.

Finalmente debemos tener en cuenta algunas recomendaciones para implementar de manera segura y eficaz un sistema de criptografía.