En un mundo donde cada vez nos encontramos más en línea (cada día con más fuerza) donde muchos de nosotros nos sentimos muy cómodos con la forma de poder llevar a cabo nuestras tareas cotidianas de forma digital. Debemos entender que todo esto está cambiando la vida de todos nosotros porque dependemos completamente de este mundo digital a todos los niveles como son empresarial, sistemas públicos básicos necesarios para cualquier país e incluso personales del hogar.

Para bien o para mal, tenemos que ser conscientes de los peligros que nos acechan, ya que por ejemplo hoy en día no es necesario ir a una oficina bancaria a realizar movimientos, sino que todo se hace a través de la plataforma de la entidad, ya no usamos servicios de correspondencia ya que usamos redes sociales, mensajes de chat y correo electrónico, estando 24h conectados a través de móviles y ordenadores.

Todo está interconecado a un clic de ser actualizado, para que las personas sepan qué, como o en donde estamos, entre otras funciones y tareas. Lo que no nos estamos preguntando es, ¿Qué tan seguros estamos en este mundo en línea?, la respuesta es simple, muy poco seguros.

La razón de esto es que así como crecen las opciones para realizar todo en línea, incluidas nuestras tareas diarias, también crecen mucho más los intrusos, ataques, virus informáticos etc. todos ellos son recibidos de diversas formas y en múltiples plataformas, donde aunque no tengamos millones de euros o dólares en nuestras cuentas bancarias o seamos reconocidos a nivel mundial, estamos propensos a ser atacados de diversas formas.

Es por ello que hoy en Solvetic nos centramos en explicar una de las amenazas que se encuentra en la boca de todos por sus ataques a nivel mundial, que aunque no es nueva como mucha gente piensa, está tomando un auge a pasos agigantados y a la cual debemos estar atentos con todos los cuidados necesarios.

Esta amenaza se llama Ransomware y esperemos que el momento de lectura de este artículo por tu parte no sea por haber caído ya en ella, sobre todo para que puedas protegerte un poco más, seas empresa o persona normal que quiere evitar lo más posible este y otro tipo similar de amenazas.

Nuestro objetivo es que cada usuario o empresa tomen las medidas necesarias para evitar ser víctima de este ataque y siempre ser responsables de todo lo que hacemos en la red.

El origen del nombre "Ransomware" viene de la combinación de dos palabras:

- Ransom (Secuestro)

- ware (Software)

Este ataque, también conocido como rogueware o scareware, ha estado afectando usuarios desde el año 2005. Aunque ha ido evolucionando apareciendo diferentes tipos, perfeccionando y encontrando debilidades donde poder propagarse con facilidad. Os dejamos un vídeo que os lo explica de forma excepcional para entenderlo a todos los niveles.

- Exploración del sistema a través de unidades USB, correos fraudulentos, etc.

- Instalación en el sistema al ejecutarse el archivo infectado.

- Selección de archivos a cifrar.

- Cifrado de los datos seleccionados usando actualmente RSA de 2048 bits.

- Mensajes a la víctima usando diversas alternativas desde correos hasta mensajes de voz

- Espera del pago usando medios como bitcoins, MoneyPak, Ukash y cashU, entre otros.

- Envío de las claves de cifrado a la víctima, pero esto no es 100% seguro. (Podemos decir que NO os lo van a enviar, no recomendamos pagar).

Como podemos observar, es una cadena que nosotros mismos podemos romper desde el principio. En el mundo de internet y digital debería serle enseñado a la gente que es mucho mejor siempre pensar mal y acertarás. Desconfía y no seas de los que abre alegremente cualquier adjunto recibido, o entrar en cualquier web e instalar sin dudar ni un momento cualquier programa.

1. Tipos de ataque Ransomware

Existen algunos tipos de este ataque conocidos a nivel mundial como lo son:

Hay muchos virus y ataques peligrosos en Internet, pero Ransomware WannaCry es uno de los peores.

Básicamente, podemos decir que lo consideramos de los peores porque te realiza un cifrado limpio de múltiples archivos de mucha importancia con un algoritmo y clave potentes, lo que hace muy difícil volverlos a tener. Además es importante señalar la facilidad de ejecución que posee para transmitirlo y ejecutarlo en todas las unidades de red.

WannaCry Decryptor penetra en tu equipo, sobre todo por el correo electrónico, y al ejecutarlo sin darte cuenta te cifra la información. Lo grave es que una vez cifrados todos los archivos del equipo, se replica por red a otros servidores, equipos etc. Todo lo que tengas conectado en unidades de red podrá ser también cifrado. Por lo que es normal que una vez infectado un equipo, eso se propague a prácticamente todos los que estén en red.

Para su replicación aprovecha huecos de los sistemas, sobre todo en Windows. Por lo que es recomendable que los tengáis siempre actualizados con todos los parches, para evitar que sea tan fácil replicarse de un lado a otro.

Este comportamiento explica que sea recomendable desconectar los equipos para que no siga cifrando y propagando. Por ello, en caso de ser infectados internamente, lo primero que piden en las compañías de forma general es apagar y desconectar todos los equipos, todo ello para que no siga cifrando archivos y aumentando el problema. Deberán encontrar el origen y restaurar todos los equipos y servidores afectados.

El cifrado de tus archivos es una técnica muy demandada para proteger la privacidad de tus archivos más confidenciales. Este ataque utiliza los algoritmos de cifrado muy fuertes, que no se pueden romper si no se tiene la clave. Ahora más adelante entramos más a fondo en este tipo de Ransomware.

Dentro de este tipo encontramos CryptoLocker, Locky, TorrentLocker, tambiénWannaCry etc.

Con este ataque cada hora se va eliminando un archivo del equipo hasta que el pago sea realizado, y, como detalle adicional pero no alentador, jigsaw elimina hasta mil archivos del sistema cada vez que el equipo se reinicia y accede al sistema operativo.

Su apariencia es de un archivo PDF o de texto, pero cuando es ejecutado, en segundo plano sin que estemos enterados se instala en el equipo y por lo general se exigen altas sumas de dinero por la recuperación de los datos.

Este ataque genera un archivo VBS llamado “# DECRYPT MY FILES # .vbs” el cual está en 12 idiomas diferentes y emite mensajes amenazantes y solicitando pago por la recuperación de los datos.

Como veis, encontramos diversos tipos de ataques ransomware (Tener en cuenta que hay y habrá muchos más tipos) lo cual lo convierten en una amenaza latente y si aún no lo creemos veamos estos datos, seguirán subiendo de forma muy rápida:

- En el mundo existen alrededor de 500.000 víctimas del ataque Cryptolocker.

- Una organización en Sudamérica pago alrededor de USD 2500 para recuperar sus datos.

- El 1.44% de los usuarios victimas de TorrentLocker ha pagado el rescate.

- Se están produciendo ataques a nivel mundial con el tipo WannaCry donde lo recaudado hasta ahora dicen que está entre unos USD 7.500-25.000. (No pagues).

Cómo dijimos al principio, no recomendamos pagar este rescate por la clave de cifrado utilizada. No está 100% verificado que os la vayan a dar y al hacerlo tener en cuenta que estaréis fomentando que aparezcan más ciberdelincuentes al ver que hay "negocio" suculento para ellos. Además tener en cuenta que pueden existir ciertas soluciones más practicas que os explicamos en los siguientes apartados.

Hemos hablado del avance de la tecnología, pero ransomware también ha evolucionado, ya que hoy en día está el ataque PHP Ransomware o WannaCry Ransomware, los cuales cifran todos los datos importantes y en algunos casos sin pedir rescate o pago por los datos cifrados entre los cuales están los archivos con las siguientes extensiones:

zip, rar, r00 ,r01 ,r02 ,r03, 7z, tar, gz, xlsx, doc, docx, pdf, pptx, mp3, iso entre otras más que detallamos en los siguientes apartados.

Tener en cuenta que irán incrementándose o variando, y por ello no es bueno pensar que un determinado tipo de archivo está libre de ser "secuestrado".

2. Objetivo de Ransomware

Aunque muchos ataques de ransomware ocurren a nivel organizativo donde la información es mucho más delicada y confidencial, los atacantes que crean estos virus no ponen límite, también son un punto débil los usuarios de hogar por razones como:

- Pocos o nulos conocimientos de seguridad informática.

- No contar con aplicaciones de antivirus en sus sistemas operativos.

- Contar con redes abiertas e inseguras.

- No crear respaldos constantes de la información.

- No actualizar el sistema operativo y las aplicaciones de seguridad de forma periódica.

- Por el uso indebido de los servicios de internet.

Quizás no tengamos información valiosa, pero si somos víctimas del cifrado de nuestra información sin lugar a dudas seremos víctimas donde nos afectará para poder seguir de forma normal nuestras operaciones diarias como a nivel educativo, personal o empresarial.

De las empresas tampoco se han olvidado los creadores de ransomware, es más, son el objetivo número 1, ya que con ellas obtienen las siguientes ventajas:

- Son donde más daño pueden hacer, con jugoso potencial económico para que paguen rescate.

- Mayor desestabilidad al cifrar datos delicados de nómina, finanzas, RRHH, etc.

- Posibilidad de afectar un mayor número de equipos y servicios.

- Vulnerabilidades presentadas en los servidores o equipos cliente.

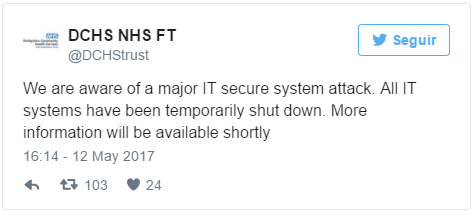

- Desestabilizar puntos importantes de países, y sino creéis esto, mirar las últimas noticias donde han sido afectados Hospitales de Londres, empresas cómo Telefónica en España etc.

Podemos certificar que este es el nuevo formato de Guerra Mundial, no es disparando bombas pero puede ser igual o más doloroso de lo que imaginamos.

- Envío de correos electrónicos fraudulentos.

- Direccionamiento web a sitios falsos.

- Mensajes de texto.

- Vulnerabilidades encontradas a nivel de seguridad en servidores o equipos cliente.

- Campañas de publicidad maliciosa.

- Sitios web legales que poseen códigos maliciosos en su contenido.

- Auto propagación entre dispositivos.

3. Recomendaciones para protegernos contra malware Ransomware

En vista que ransomware está tomando tanta fuerza y es muy sencillo ser victimas, existen una serie de opciones que nos ayudarán a estar atentos ante este tipo de ataques y evitar ser una víctima más. Algunos consejos son:

Es una solución a implementar de forma contante y de ser posible en discos y unidades externas, o bien tienes la opción (a nivel personal) de hacerlo en ubicaciones como la nube, Dropbox, OneDrive, etc, pero lo que más recomendamos son servidores o discos externos ya que así tendremos siempre la disponibilidad e integridad de los archivos.

Es importante comentaros que se debe tener en cuenta que este malware (gusano) Ransomware perfectamente ataca y cifra también en las unidades que tengas conectadas en ese momento, incluidas las de la nube, por ello recuerda desconectar esa conexión y no tenerlo siempre conectado si no lo estás usando.

Hemos visto como este ataque de Ransomware WannaCry (y otras versiones anteriores) realizarán un cifrado de conexiones en la nube de los ordenadores que fueron infectados. Se replicaron en las cuentas Dropbox, Google Drive o OneDrive, porque al estar conectadas como unidad de red perfectamente podía ver también estos archivos y por ende, ser cifrados y eliminados también. La parte buena es que dentro de estos sistemas tienes la posibilidad de recuperar también los datos, ya que una vez cifraron tus datos en la nube también eliminaron los archivos originales, por lo que si te han infectado en la nube, no te preocupes, es posible recuperarlos siguiendo este tutorial.

Os dejamos aquí las mejores formas para realizar backup, copias de seguridad en los diferentes sistemas que podemos tener. Tu información es lo primero, imagina lo que ocurriría en caso de perderla, si es importante, no dudes y realiza backup de forma frecuente.

Os dejamos más alternativas gratuitas de programas para realizar copia de seguridad en Windows, Linux o Mac.

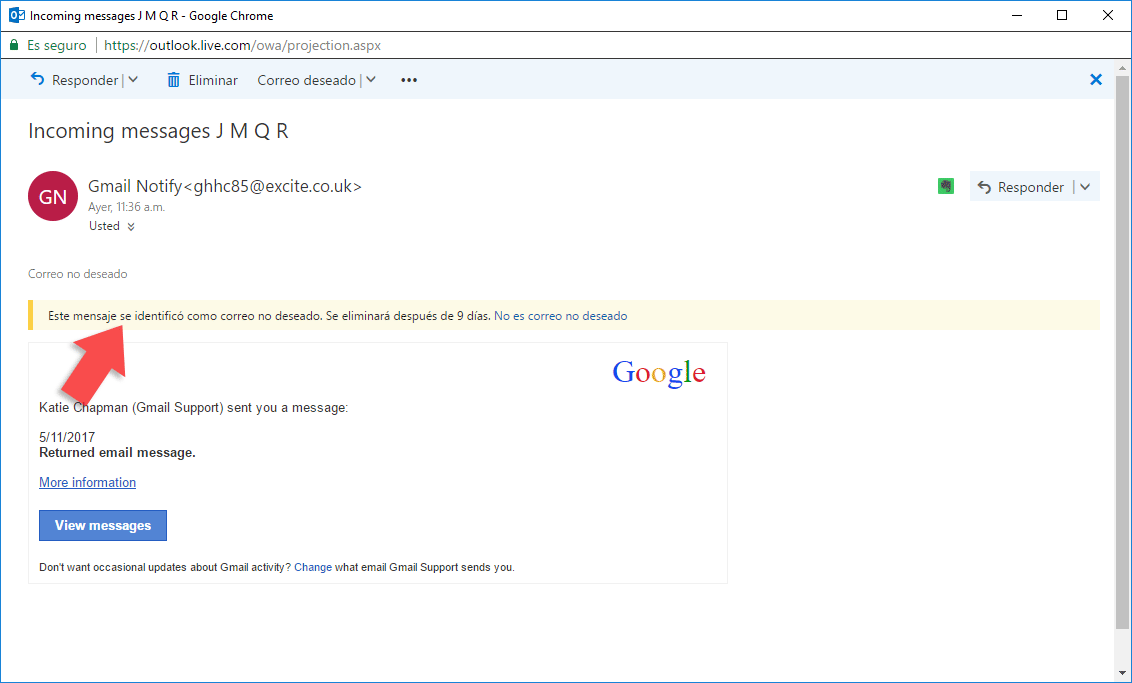

Muchas veces recibimos mensajes de entidades oficiales indicando que tenemos problemas jurídicos, o de la entidad bancaria solicitando el ingreso de la información, otros indicando que tenemos mensajes de voz, etc, pero todo ellos poseen un adjunto que esperan demos clic para, en segundo plano, infectar el equipo.

Repetimos, mucho cuidado en los adjuntos que abrimos, por defecto siempre debéis desconfiar. A la más mínima duda, os recomendamos no abrirlo o bien comprobar esto antes de hacerlo:

- Ver bien la dirección de correo del envío de forma completa del remitente (no sólo el nombre falso que ponen).

- Ver el tipo y extensión de archivo adjunto. Aunque sea conocido el remitente puede haber sido infectado y lo reenvía el malware o virus de forma automática con su cuenta a toda su lista de contactos. (tú una posible víctima).

- Ver bien el texto y asunto del mensaje antes de abrir.

- Comprobar dirección IP de remitente y comprobar país de origen de esa dirección, introduciendo la dirección IP desde una web que geo-localiza de forma rápida y cómoda.

Si desconfías lo más mínimo no lo abras, mejor fallar de precavido y borrarlo que infectarse. Atento a los avisos de correo no deseado que puede darte tu gestor de correo electrónico.

Recordar que es necesario e importante actualizar el sistema operativo y también las aplicaciones de seguridad.

Si eres Administrador de sistemas y gestionas empresas con servidores Windows Server entre otros. Recuerda que puedes controlar las actualizaciones de todas los equipos de tu empresa a través del servidor con WSUS y forzarles a las que tu decidas poniendo horarios que os interesen para estar siempre actualizados.

El uso de estos programas evita que estas ventanas sean desplegadas y así adquirimos un nivel de seguridad en nuestros sistemas.

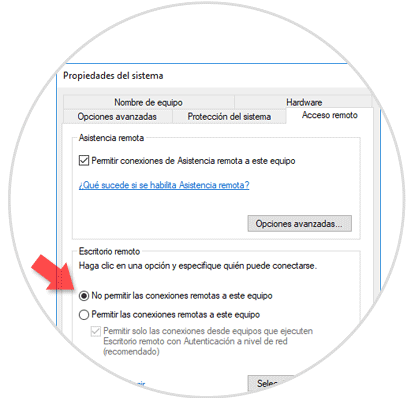

En este tutorial aparece cómo habilitar RDP (Escritorio Remoto) en Windows 10, 8, 7. Simplemente seguir los pasos que explican ahí pero en la parte de marcar o desmarcar, dejarlo desactivado.

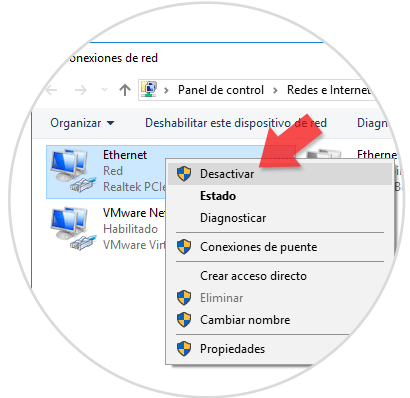

Podemos directamente desactivar WiFi o quitar el cable RJ45 que tenemos conectado en el equipo.

Estas macros van insertadas dentro de un simple archivo .docx o .xlsx o correos donde al simplemente abrirlo puedes estar ejecutando este tipo de ransomware u otro tipo de malware o virus.

Sigue estos pasos para deshabilitarlas:

Aquí os dejamos más información Oficial de Microsoft de este tema y la gestión de configuración de seguridad de Office.

Es una buena práctica, si administramos en especial servidores, bloquear los puertos:

- UDP 137, 138

- TCP 139, 445 o bien deshabilitar SMBv1.

En el siguiente enlace de Microsoft encontramos como realizar este proceso de forma segura:

ShadowExplorer nos permite ocultar estas instantáneas del ataque de Wanna Decryptor y de este modo contar con un respaldo confiable en caso de ataque.

Esta herramienta puede ser descargada en el siguiente enlace:

4. Herramientas para proteger o recuperar archivos cifrados de Ransomware

Microsoft ha lanzado un comunicado sobre Ransom:Win32.WannaCrypt donde comenta que todos los usuarios que utilicen software antivirus gratuito de Windows o tengan el sistema de actualizaciones Windows Update activo y actualizados a la última versión, se encuentran protegidos.

Recomiendan que los que tengan un software anti-malware de cualquier otro proveedor, contactes con ellos para confirmar el estado de su protección.

Una cosa buena es que también desde Microsoft han puesto actualización de seguridad ante Ransomware WannaCrypt a disposición de todos los que tienen versiones sin soporte de Windows, como son Windows XP, Windows 8 y Windows Server 2003. Descarga e instala ya para protegerte!

Windows Server 2003 SP2 x64

Windows Server 2003 SP2 x86

Windows 8 x64

Windows 8 x86

Windows XP SP2 x64

Windows XP SP3 x86

Windows XP Embedded SP3 x86

Si quieres ver para otros sistemas como Windows Vista o Windows Server 2008, revisa este enlace del buscador de actualizaciones de seguridad Microsoft Windows. Verás que tiene de referencia este parche (KB4012598).

Aquí hay una guía oficial de Microsoft ante ataque ransomware WannaCrypt.

Además de todo esto, los desarrolladores de aplicaciones de seguridad nos ofrecen la posibilidad de descargar de forma gratuita múltiples herramientas que serán vitales para detectar o descifrar archivos encriptados, evidentemente no vale para todos los tipos de Ransomware, pero seguirán creciendo ya que los que protegen en seguridad IT también avanzan y ofrecen soluciones. Recordar que la forma más efectiva es restaurar los archivos que nos han encriptado de la copia de seguridad que tengamos realizada, pero os dejamos algunas herramientas publicadas para conseguir descifrarlo:

- Solución Ransomware Alcatraz: Descargar

- Solución Ransomware Apocalypse: Descargar

- Solución Ransomware BadBlock: Descargar

- Solución Ransomware Crypt888: Descargar

- Solución Ransomware Legion: Descargar

- Solución Ransomware Cryptolocker Descargar

Aquí puedes ver algunas opciones de solución para descrifrar más tipos de Ransomware para recuperar tu información.

- Herramientas Ransomware Karspersky

- Herramientas Ransomware Avast

- Wanakiwi (Herramienta que ayuda a descifrar WannaCry, recuerda no reiniciar una vez hayas sido infectado y lanza esta herramienta. Podrás recuperar información en Windows XP, Windows 7 y Windows Server 2003, 2008).

Cómo protección debemos tener en cuenta que los anti-malware son un básico que todos los ordenadores deberían tener a parte de un buen anti-virus. Cómo recomendación de herramientas anti-malware recomendamos:

- Kaspersky WindowsUnlocker: Descargar

- Malwarebytes 3.0: Descargar

- OSHI Defender: Descargar

- Hitman Pro: Descargar

- BitDefender Anti-Crypto. Descargar

- Trendmicro Ransomware Screen Unlocker: Descargar

- Microsoft Enhanced mitigation and experience toolkit(EMET): Descargar

También os dejamos anti-malware para Linux y Mac:

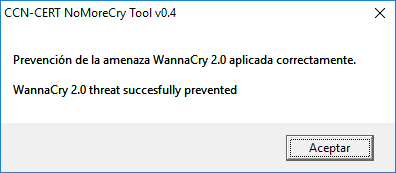

Cómo herramienta extra enfocada en la protección contra Ransomware WannaCry, recomendamos NoMoreCry Tool de CCN-CERT's tool porque permite prevenir la ejecución de Ransomware WannaCry.

Debemos darles las gracias a este gran aporte de CCN-CERT (CNI).

Esta herramienta funciona en todas las versiones de Windows y está disponible para ser usada por todas las empresas. Lo que realiza es crear un mutex (algoritmo de exclusión mutua) en el equipo donde la instalas e impide ejecución del código malicioso WannaCry 2.0.

CCN-CERT NoMoreCry Tool se encuentra en la nube de CCN-CERT, LORETO. Encontrarás un Script complementario que impide la ejecución del malware en ordenadores Windows (todas las versiones tanto inglés como español).

Simplemente descargamos el archivo NoMoreCry_mutex y NoMoreCry-v0.4.exe (irán actualizando versiones). Y deben estar en la misma carpeta ambos archivos.

Al ejecutarlo aparecerá el siguiente mensaje:

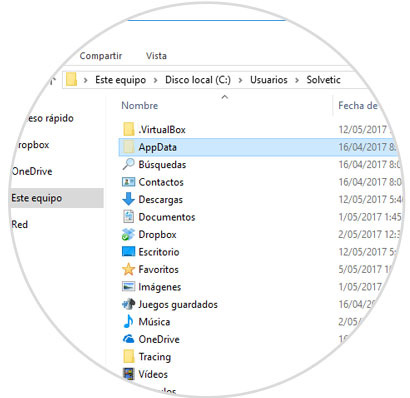

Recordar que cada vez que iniciáis sesión debéis volver a ejecutarlo. CCN-CERT indica que la herramienta debe ejecutarse después de cada reinicio. Por lo que recomendamos incluirla en el inicio de Windows (si es para alguien con ordenador de uso personal). Simplemente sería añadir esta herramienta con su acceso directo de ejecutable en la carpeta de los programas de inicio:

- + R

- Escribe: shell:startup y pulsa Enter.

- Pega aquí el acceso directo de esta herramienta.

También lo tienes en .MSI para ponerlo en GPO. (Eso para los administradores de sistemas). Este proceso puede automatizarse también modificando el registro de Windows o mediante la implementación de las políticas GPO en el dominio.

Cómo recomendación final de herramientas de protección. Por supuesto tampoco olvidemos tener instalado un antivirus en los diferentes sistemas operativos que tengamos, en estos enlaces os ponemos los mejores de este año y encima gratuitos, sino te proteges es porque no quieres.

Las herramientas de seguridad tienen el objetivo de proteger nuestra información contra ransomware pero fundamentalmente está en nosotros el primer paso de protección porque siempre van a seguir apareciendo nuevos virus, troyanos, malware, ataques etc.

Recordar y hacemos de nuevo mención, que en la mayoría de estos ransomware después de haber encriptado tus archivos, también elimina el original, por lo que en caso de que no funcione ninguna técnica y hayas sido poco responsable donde no tengas copias de seguridad de tus datos, es posible intentar recuperar archivos borrados de tu equipo (una vez haya sido eliminado el ransomware como se explica en el siguiente capítulo más abajo).

Para ello recomendamos que tengáis a mano este otro tutorial con colección de programas gratuitos para recuperar archivos eliminados.

5. Cómo eliminar y proteger ataque Ransomware WannaCry

WannaCry es uno de los últimos ransomware que han estado propagándose en el mundo y afecta tanto a organizaciones como a usuarios del común de los mortales cifrando sus datos y exigiendo sumas importantes de dinero. Hemos hablado mucho en este tutorial sobre este tipo de ransomware, pero en este apartado nos centramos en cómo poderlo eliminar una vez hemos sido infectados del mismo.

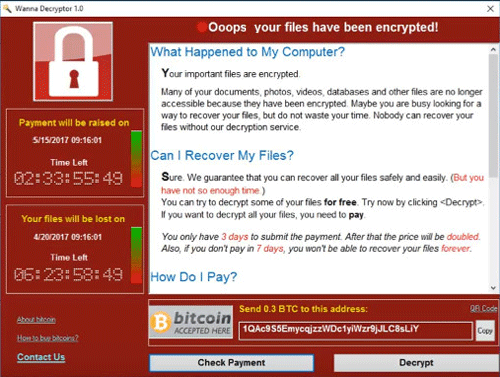

Si eres de los que de repente le aparece la ventana con el mensaje de arriba, es que estás infectado:

Ooops your files have been encripted!

What happened to My Computer?

Your important files are encripted.

Many of your documents, photos, vídeos, databases and other files are no longer accesible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time. Nobody can recover your files without decryption service.

Can I recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. (But you have not so enough time). You can try to decrypt some of your files for free. Try now by clicking <Decrypt>. If you want to decrypt all your files, you need to pay.

You only have 3 days to submit the payment. After that the price will be doubled. Also, if you dont pay in 7 days, you won´t be able to recover your files forever.

¡Ooops tus archivos se han encriptado!

¿Qué le pasó a Mi PC?

Sus archivos importantes están encriptados.

Muchos de sus documentos, fotos, vídeos, bases de datos y otros archivos ya no son accesibles porque han sido cifrados. Tal vez usted está ocupado buscando una manera de recuperar sus archivos, pero no pierda su tiempo. Nadie puede recuperar sus archivos sin el servicio de descifrado.

¿Puedo recuperar mis archivos?

Por supuesto. Le garantizamos que puede recuperar todos sus archivos de forma segura y sencilla. (Pero no tienes tiempo suficiente). Puede intentar descifrar algunos de sus archivos de forma gratuita. Pruebe ahora haciendo clic en <Decrypt>. Si desea descifrar todos sus archivos, tendrá que pagar.

Sólo tiene 3 días para enviar el pago. Después de eso el precio se duplicará. Además, si no paga en 7 días, no podrá recuperar sus archivos para siempre.

Si ves que en tu empresa o equipos tienen este ransomware, lo que tendrás que hacer es detener todos los equipos para que no sea replicado, ni siga cifrando más archivos. Desconecta los equipos de la red y toca revisarlos para detectar el origen.

Para eliminar este malware en un entorno Windows 10 realizaremos el siguiente proceso.

En primer lugar debemos acceder en modo seguro para evitar el inicio de algunos servicios y procesos, para consultar como acceder en modo seguro podremos ir al siguiente enlace:

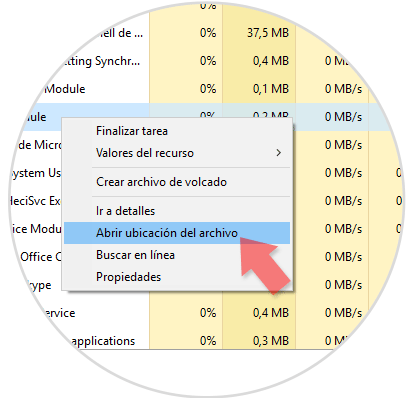

En segundo lugar debemos acceder al administrador de tareas dando clic derecho en la barra de tareas y seleccionando la opción correspondiente "Administrador de tareas".

Una vez allí vamos a la pestaña Procesos y debemos fijarnos en aquellos procesos que no nos parezcan normales, una vez visto daremos clic derecho sobre él y seleccionamos la opción "Abrir ubicación del archivo".

Este archivo podrá ser escaneado con nuestro software antivirus y/o antimalware porque ya conocemos la ruta y así salimos de dudas. Hasta este punto podremos determinar la integridad y confiabilidad del archivo.

En caso de no obtener resultados podemos ir al archivo hosts del sistema y allí comprobar si estamos siendo víctimas.

Para esto abrimos el menú Ejecutar: ( + R) e ingresamos la siguiente línea:

notepad %windir%/system32/Drivers/etc/hostsEsto desplegará el archivo hosts. Si detectas que aparecen nuevas entradas en la parte inferior a direcciones IP externas que no sean 127.0.0.1 y no las conoces, tendrán pinta de haber sido añadidas por el gusano ransomware.

Adicional a esto podemos consultar que programas o aplicaciones están iniciando sesión en el arranque del sistema, ya que algún archivo infectado puede estar desde el arranque, para comprobar esto vamos a la pestaña Inicio en el Administrador de tareas y comprobar en detalle que aplicaciones inician con Windows 10:

En caso de ver algo anormal basta con seleccionarla y pulsar en el botón Deshabilitar. Te recomendamos ver el tutorial que os hemos puesto porque os enseña como gestionarlo.

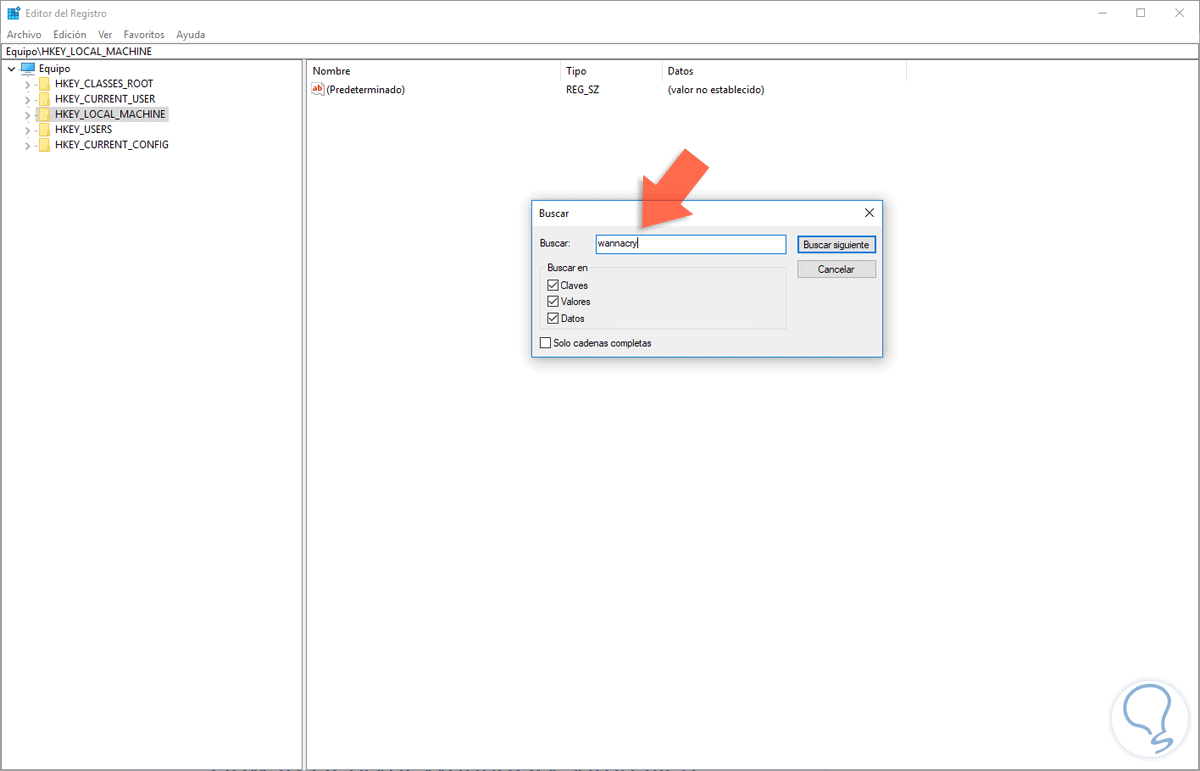

Posteriormente accedemos al editor de registros de Windows 10 usando la combinación de teclas + R e ingresando el comando regedit.

Allí vamos a Edición / Buscar o usamos las teclas Ctrl + F y en la ventana desplegada buscaremos el nombre del ransomware:

Es importante tener en cuenta no eliminar registros ajenos al virus ya que afectaríamos la estabilidad del sistema. Debemos eliminar todos los registros del virus en las siguientes ubicaciones:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

En este momento sería interesante poder ejecutar aplicaciones para analizar nuestro equipo. Recomendamos revisar el cuarto capítulo de dentro de este tutorial "Herramientas para proteger o recuperar archivos cifrados de Ransomware" ya que podemos encontrar herramientas que pueden ayudar a encontrar y solucionar este ataque. Debemos tener siempre en cuenta las recomendaciones comentadas para evitar caer en la trampa de un Ransomware.

Si eres de los que no han realizado copia de seguridad, ten en cuenta que puede ser posible la recuperación de datos eliminados, porque este malware primero encripta tus archivos y luego los va eliminando. Después de haber eliminado este ransomware, te recomendamos usar herramientas de recuperación de archivos borrados. Algunos los podrás recuperar.

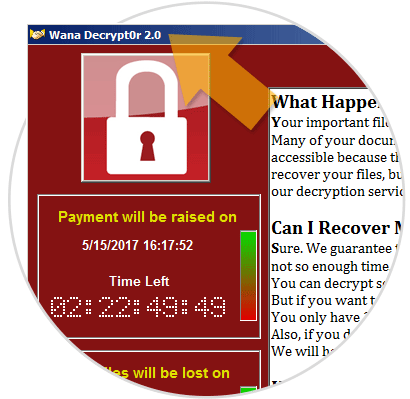

6. Cómo eliminar y proteger ataque Ransomware Wanna Decryptor 2.0

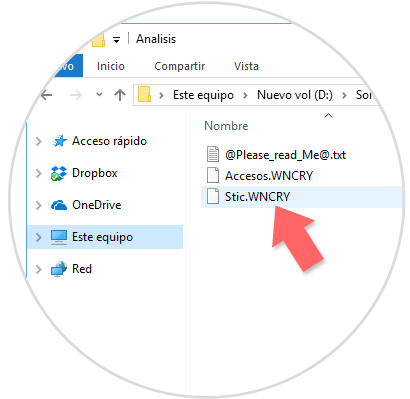

A fecha 16/05/17, seguimos viendo muchas noticias sobre la propagación del ataque masivo de Ransomware con un virus llamado Wanna Decrypt0r 2.0 el cual se aloja en los equipos y también cifra la información usando una combinación de algoritmos RSA y AES-128-CBC donde de forma automática los archivos infectados, los cuales son encriptados, pasan a tener la extensión .WNCRY.

De modo que cuando se intenta acceder al equipo o a alguno de estos archivos recibiremos un mensaje no tan gratificante:

El objetivo de este ataque masivo es alcanzar el mayor número de víctimas y hasta ahora tenemos estas cifras:

- Más de 150 países afectados.

- Más de 200.000 personas atacadas en sus archivos.

- Hasta el momento se han perdido más de USD 55.000 pagando “rescate” por sus archivos.

Lo peor de todo esto es que se teme que la amenaza siga creciendo. Cuando el virus afecta nuestros archivos podremos ver que estos, como hemos mencionado, están con la extensión .WNCRY:

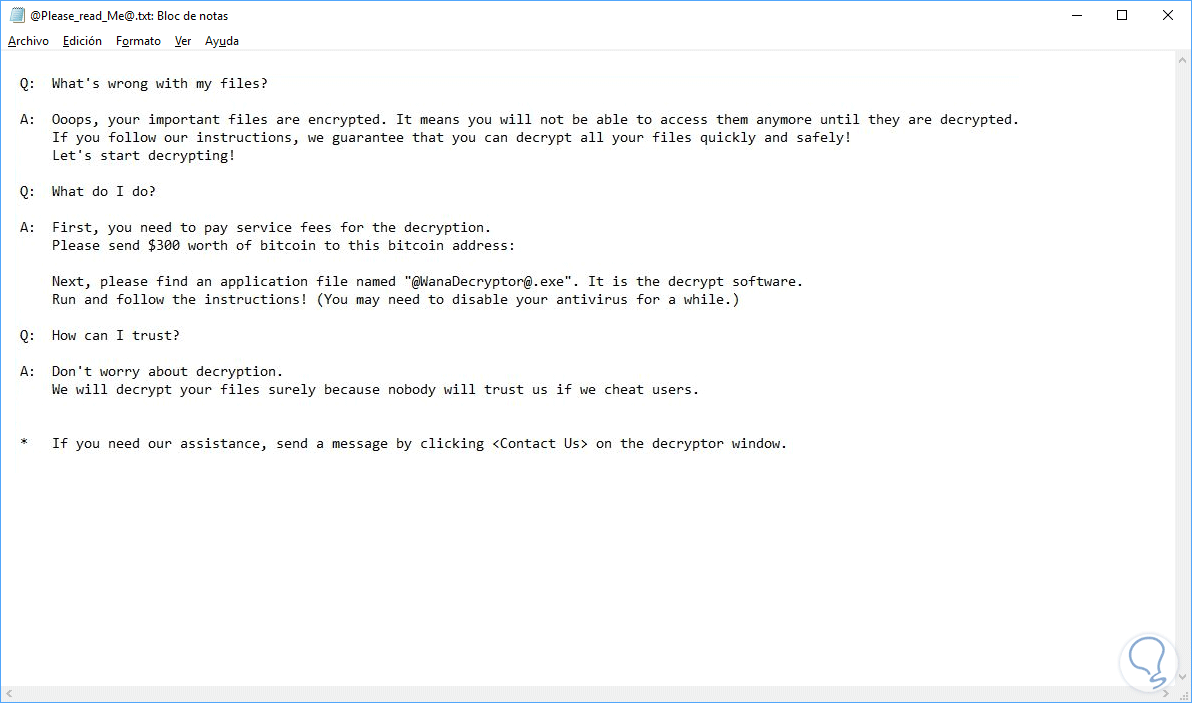

Podemos ver que se crea un archivo de texto llamado @Please_Read_Me@ donde veremos las instrucciones dadas por el atacante:

Podremos ver lo siguiente:

Todo está dirigido a que paguemos la cuantía mínima, la cual es de USD 300 por recuperar nuestra información ya que la clave que nos permite descifrar los datos no se encuentra alojada de forma local sino que está en los servidores del atacante.

Este virus está atacando equipos con sistemas operativos Windows en todas sus versiones:

- Windows 7, 8.1

- Windows 10

- Windows Vista SP2

- Windows Server 2008 / 2012 / 2016

Solvetic desea analizar de manera profunda este tema para evitar que cada uno sea una víctima más de este ataque masivo a nivel mundial y es por ello que intentamos seguir detallando las variables que van apareciendo y algunas formas sobre como será posible eliminar esta amenaza de nuestro equipo.

Las recomendaciones ya fueron dadas de forma detallada en otros apartados más arriba de este manual, pero os indicamos las fundamentales.

- Mantener nuestros sistemas operativos actualizados.

- No abrir correos sospechosos.

- Evitar descarga de elementos de sitios P2P.

- Instalar herramientas de antivirus.

- Si sospechamos de alguna actividad inusual debemos desconectar el equipo de la red de forma inmediata.

Esta es la pregunta básica que nos hacemos muchos usuarios ya que en términos generales somos cuidadosos con la información que manejamos o los sitios que visitamos. Bien, este virus se propaga masivamente, y como línea base, usando correos electrónicos.

Aunque hemos hablado mucho del tema, es común y no varía mucho el poder infectarse al ver en nuestra bandeja de correo no deseado diversas notificaciones como:

- Notificaciones judiciales por alguna autoridad indicando que adjunto encontraremos la razón de la citación.

- Mensajes de nuestras redes sociales indicando que tenemos nuevos mensajes.

- Solicitud por parte de entidades financieras para que actualicemos información, etc.

La razón es muy sencilla, todo virus que impida el acceso normal a nuestra información o nuestro equipo y solicite cualquier suma de dinero para su acceso se cataloga como Ransomware.

Wanna Decryptor 2.0 ataca las siguientes extensiones modificándolas a la extensión .WNCRY. El objetivo fundamental de Wanna Decryptor es cifrar archivos importantes que son de gran utilidad para cada usuario o empresa como las siguientes:

- Extensiones de aplicaciones ofimáticas: .ppt, .doc, .docx, .xlsx, .sx

- Extensiones de aplicativos: .zip, .rar, .tar, .bz2, .mp4, .mkv

- Extensiones de base de datos: .sql, .accdb, .mdb, .dbf, .odb, .myd

- Extensiones de correo: .eml, .msg, .ost, .pst, .edb

- Extensiones de desarrolladores: .php, .java, .cpp, .pas, .asm

- Extensiones de certificados y claves de encriptación: .key, .pfx, .pem, .p12, .csr, .gpg, .aes

- Extensiones de diseño grafico: vsd, .odg, .raw, .nef, .svg, .psd

- Extensiones de maquinas virtuales: .vmx, .vmdk, .vdi

Como podemos observar, la amenaza es latente y amplia. Nos preocupan especialmente los que afectan a los servidores principales como pueden ser las extensiones de bases de datos, máquinas virtuales, archivos vitales de servidores como .php, .java etc. Eso puede ocasionar un parón quizás incluso más amplio que a los archivos más simples para restaurarlos como son xlsx, pdf, docx etc.

Repetimos que esto seguirá evolucionando y perfeccionando. Así que nunca infravaloremos su avance.

De modo detallado explicaremos que proceso ejecuta Wanna Decryptor 2.0 para tomar el control de nuestros archivos.

- En primer lugar el virus escribe una carpeta con caracteres aleatorios en la ruta C:\ProgramData con el nombre tasksche.exe o bien en la ruta C:\Windows con el nombre de mssecsvc.exe y tasksche.exe.

- Una vez escritas estas carpetas el virus otorgará control total a estos archivos ejecutando lo siguiente:

Icacls . /grant Everyone:F /T /C /Q

- Luego usa el siguiente script para su ejecución: XXXXXXXXXXXXXX.bat (Cambia X por números y/o letras)

- Utilizará sus hashes, o algoritmos de criptografía, de Wanna Decryptor 2.0. En este punto podemos usar herramientas como antivirus o antimalware para ubicar estos hashes y proceder con su eliminación del sistema.

- Para tomar el control total Wanna Decryptor 2.0 usa servicios ocultos TOR con la extensión .onion de la siguiente forma:

jhdtgsenv2riucmf.onion 57g734jdhclojinas.onion 76jdd2ir2embyv43.onion cwwnh33lz52maqm7.onionDe esta forma veremos como analiza todas nuestras unidades disponibles hasta encontrar las extensiones de archivos mencionadas y proceder con su encriptación y respectivo cobro. Cómo dijimos en otras versiones sobre si es posible descifrar los archivos encriptados por Wanna Decryptor 2.0... volvemos a deciros que la respuesta es no debido al nivel de encriptación usado en el proceso de AES-265 con un método de cifrado RSA el cual es completo y no existe ninguna herramienta, incluida de fuerza bruta, capaz de descifrar los datos.

Por lo que, nos vemos obligados como ya dijimos en otros apartados a recuperar la información de otras formas como son:

- Recuperar la información que fue cifrada de copias de seguridad realizadas previamente.

- Recuperar la información original que ha sido eliminada posteriormente a su cifrado por wanna decryptor 2.0. Cuando hemos sido atacados por Wanna Decryptor 2.0 este primero crea una copia de los archivos, luego los encripta y posteriormente elimina los originales tomando el control total. (Ver el apartado de herramientas de protección y recuperación de datos)

- Usar Shadow Explorer previamente y tendremos protegida la posibilidad de rescatar los archivos eliminados de volúmenes (Tienes el enlace de descarga en el apartado de recomendaciones para protegerse de ransomware).

Cómo proceso de eliminación, seguir el patrón explicado anteriormente en el apartado de WannaCry, entrando en el modo seguro, revisando ciertas carpetas donde se aloja, eliminando de ejecución de servicios y programas en el inicio de Windows y analizando con la herramienta de antimalware que más te guste (MalwareBytes, Hitman Pro, Windows Defender Offline son varias de las muchas que tenemos disponibles para este escaneo).

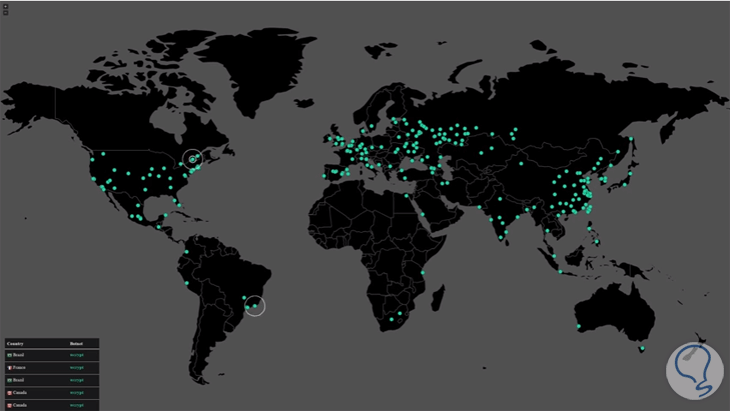

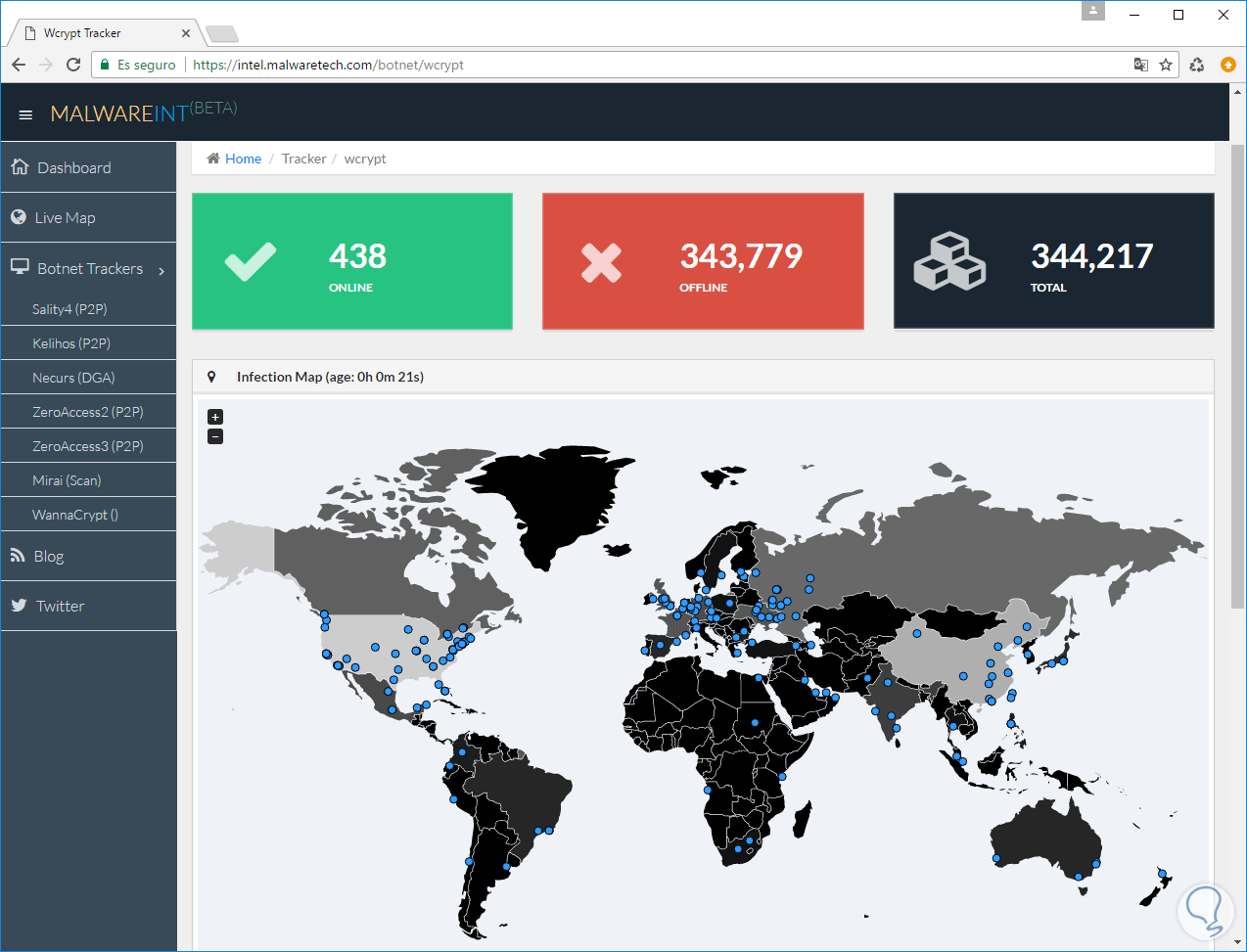

Para finalizar, si quieres saber en tiempo real cual es el estado actual de Wanna Decryptor 2.0 y estar atentos del avance de este ataque con detalles como equipos y usuarios infectados, países donde se ha alojado el virus, entre otros, podemos ir al siguiente enlace:

Esto será lo que observemos:

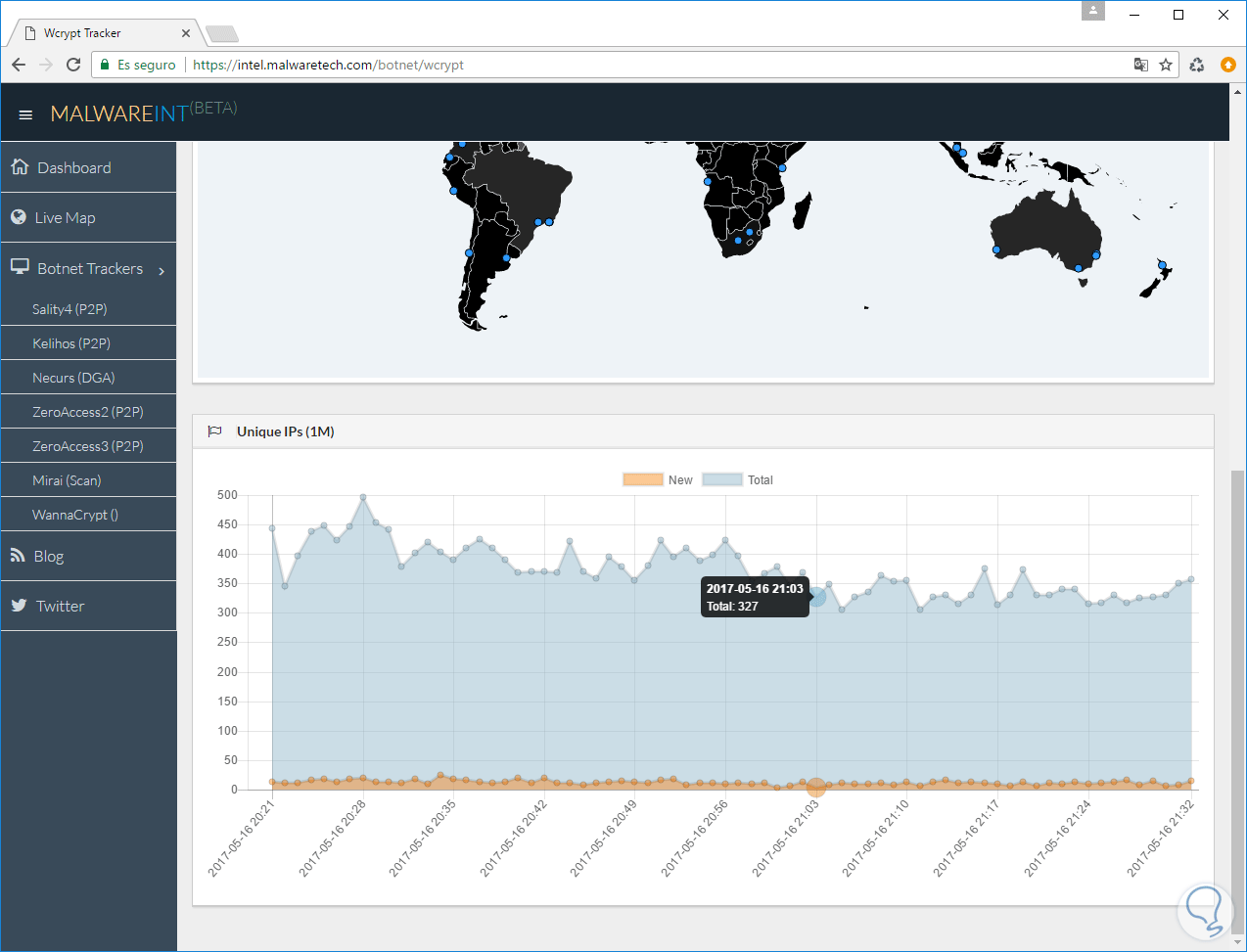

Allí veremos el grafico con los respectivos sitios afectados, total de equipos afectados, etc. En la parte inferior veremos las gráficas de cómo ha ido en incremento este ataque a nivel mundial:

Os recomendamos seguir estos consejos y mantener al día copias de seguridad de la información más relevante.

Hemos comprobado cómo estamos en un mundo inseguro que puede afectar nuestra vida en cualquier momento, pero si somos precavidos y cuidadosos sin lugar a dudas no seremos una víctima más de ransomware ya que toda nuestra seguridad depende de nosotros.

Os dejamos a continuación más tutoriales y artículos sobre seguridad. Sólo os pedimos que compartáis este tutorial para poder estar todos en aviso y un poco más seguros ante las amenazas a las que estamos expuestos diariamente en el uso de Internet. Seguiremos realizando diariamente tutoriales para todos vosotros. Estar atentos en Solvetic de las soluciones de informática y tecnología, no solo de seguridad, sino de todos los campos y niveles.

La mejor explicación y mas completa con diferencia de este virus. Enhorabuena y gracias por este nivel de información. GRACIAS.