En un mundo donde cada vez es más común el uso de la red, ya que más del 90% de las tareas diarias, independiente del sector, son realizadas en línea, tal como el pago se de servicios públicos, acceso a correos, creación de archivos y miles de opciones más es frecuente que todos nuestros datos estén expuestos y sean vulnerables debido al incremento de amenazas tales como virus o malware.

De forma periódica escuchamos que al usar Linux no estamos expuestos a ataques pero no podemos ocultar la realidad, ya que al estar en un mundo digital estaremos expuestos en menor o mayor medida sin importar el sistema operativo usado y es por esta razón que en Solvetic analizaremos en detalle como analizar y eliminar, en caso de existir, malware en ambientes Linux y para esto usaremos Ubuntu 17.04.

Algunos tipos de malware incluyen spyware (software espía), adware (software publicitario), phishing, virus, troyanos, gusanos, rootkits, ransomware y secuestradores del navegador afectando la seguridad y privacidad del sistema.

En Windows ya vimos los mejores anti-malware. A nivel de ambientes Linux, la mayoría de ataques están dirigidos a explotar bugs en servicios tales como contenedores java o servicios de los navegadores, donde el objetivo principal es cambiar la forma en que funciona el servicio de destino y, a veces, cerrarlo completamente afectando su uso normal.

Otro de los tipos de ataque en Linux es cuando un atacante intenta obtener las credenciales de inicio de sesión de un usuario para acceder al sistema y disponer de todo lo que allí está alojado.

Maldet hace uso de datos de amenaza de los sistemas de detección de intrusos de red para extraer malware que se utiliza activamente en ataques generando firmas para su detección.

Está licenciado por GPLv2 de GNU y las firmas que son usadas en LMD son hashes de archivos MD5 y coincidencias de patrones HEX, los cuales también se pueden exportar fácilmente a cualquier número de herramientas de detección como ClamAV.

- HEX basado en patrones de identificación para identificar las variantes de amenazas.

- Característica de actualización de firma integrada con -u | -update.

- Componente de análisis estadístico para la detección de amenazas ofuscadas.

- Detección integrada de ClamAV.

- Opción scan-all para el escaneo basado en ruta completa.

- Cuenta con cola de cuarentena la cual almacena las amenazas de forma segura sin permisos.

- Posee una opción de restauración de cuarentena para restaurar archivos a la ruta de acceso original.

- Reglas más limpias para eliminar base64 y gzinflate.

- Incluye un script cron diario compatible con sistemas stock RH, Cpanel & Ensim.

- Posee un cron diario de escaneo de todos los cambios en las últimas 24 horas.

- Monitor de inotify del kernel que puede tomar datos de la trayectoria de STDIN o de ARCHIVO.

- El monitor inotify del kernel puede restringirse a una raíz html de usuario configurable.

- Posee un monitor inotify del kernel con límites dinámicos de sysctl para un rendimiento óptimo.

- Genera informes de alertas de correo electrónico después de cada ejecución de exploración.

- Opciones de ignorar basada en ruta, extensión y firma.

- Opción de escáner de fondo para operaciones de exploración desatendidas.

1. Cómo instalar Maldet en Linux

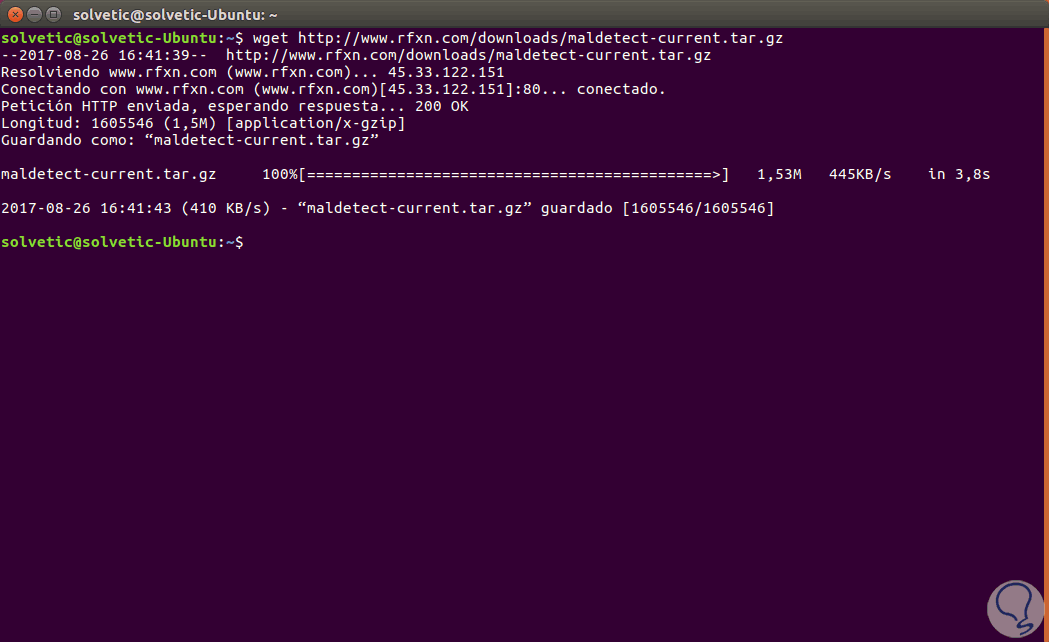

Para iniciar el proceso el primer paso a dar consiste en descargar el archivo ar.gz del sitio oficial usando wget, para ello ejecutaremos lo siguiente en la terminal:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

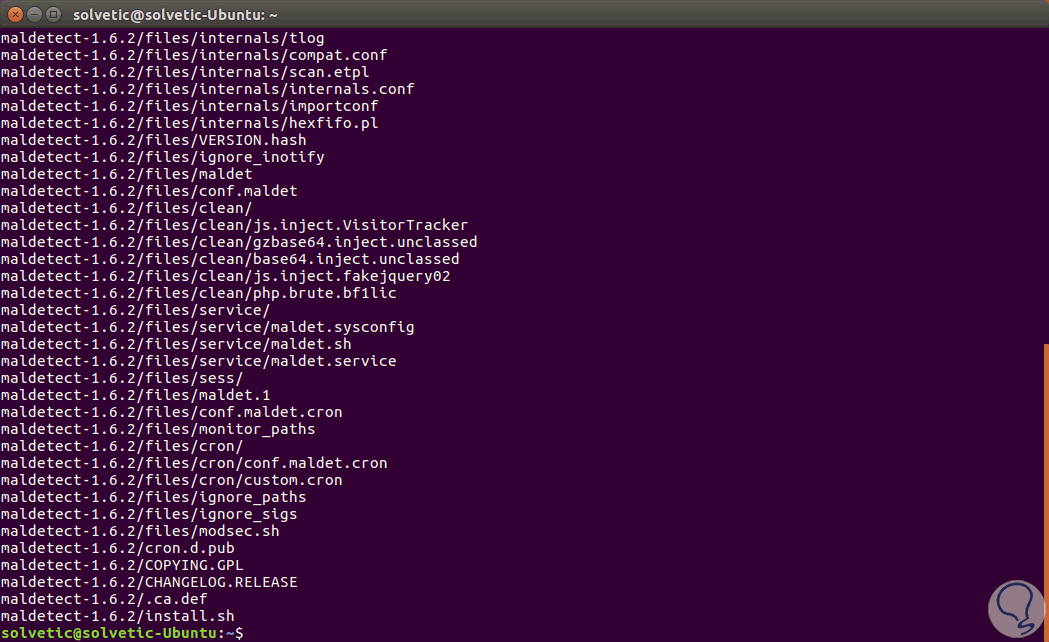

Ahora extraeremos el contenido del archivo descargado ejecutando lo siguiente:

tar -xvf maldetect-current.tar.gz

A continuación, accederemos al directorio donde ha sido extraído el contenido, en este caso será:

cd maldetect-1.6.2

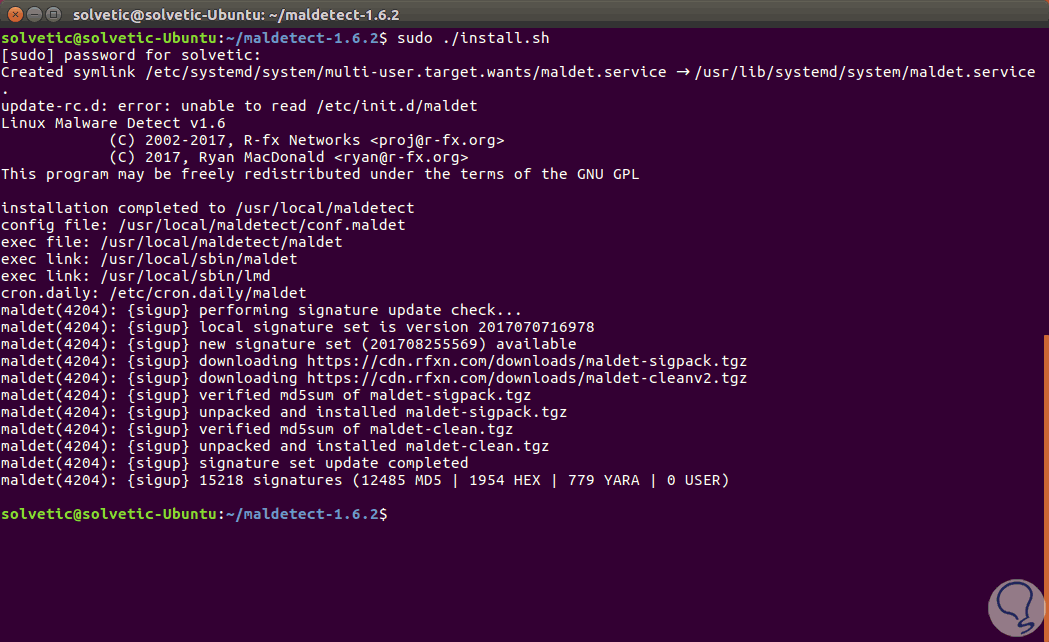

Una vez estemos dentro del directorio ejecutaremos el script de instalación usando la siguiente línea:

sudo ./install.sh

2. Cómo configurar Maldet en Linux

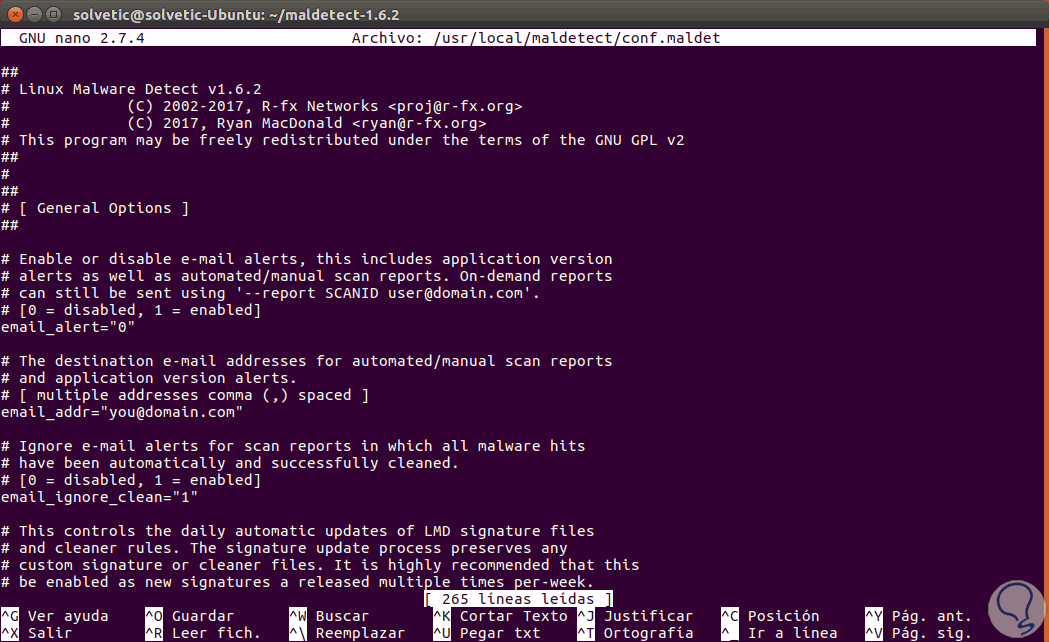

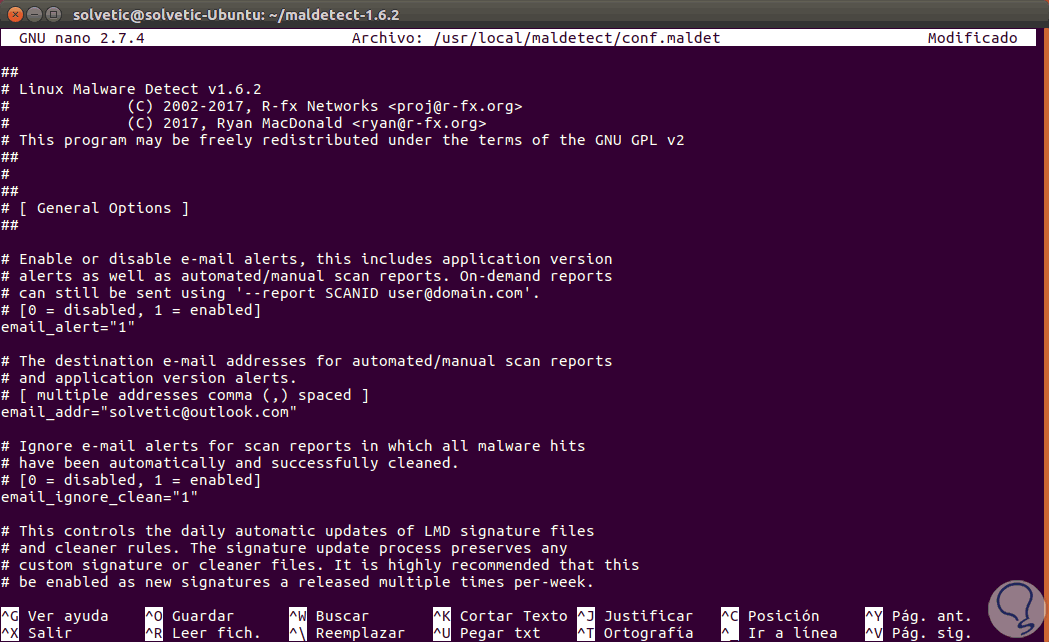

Una vez la instalación será correcta es hora de configurar Maldet usando el archivo conf.maldet el cual fue creado automáticamente, accederemos a él usando el editor deseado:

sudo nano /usr/local/maldetect/conf.maldet

Allí podemos cambiar los siguientes ajustes a nivel de notificaciones:

- Si deseamos recibir una notificación cuando un malware es detectado estableceremos en uno (1) el valor del campo email_alert.

- En el campo email_addr ingresaremos la dirección de correo donde seremos notificados.

- En el campo email_ignore_clean podemos establecer su valor en uno (1) si no deseamos ser notificados cuando el malware sea limpiado automáticamente.

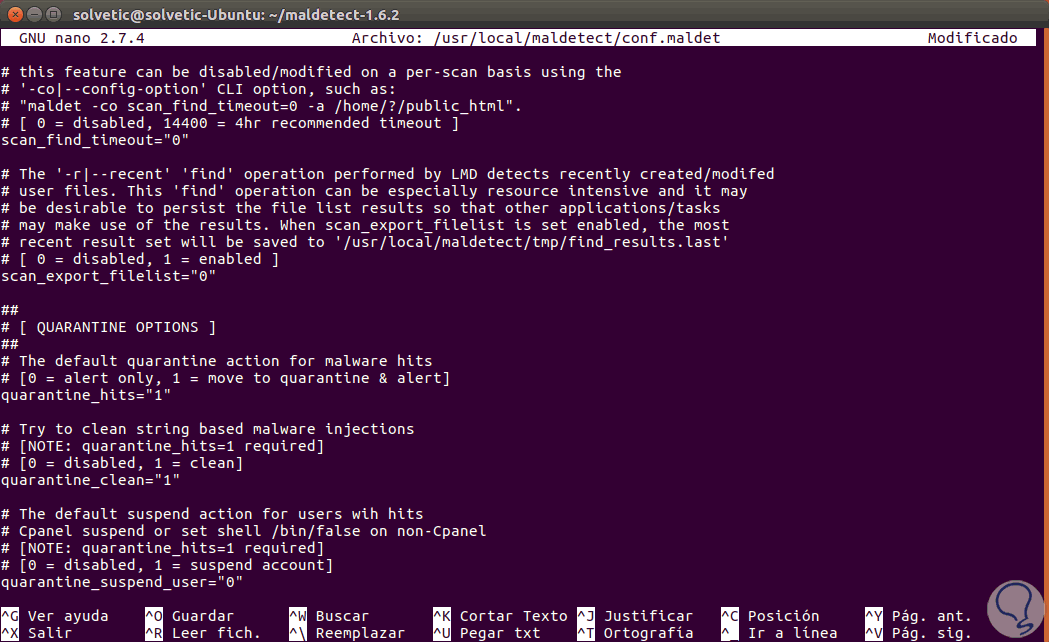

En el mismo archivo podremos cambiar los siguientes valores a nivel de cuarentena:

- En el campo quarantine_hits definiremos el valor 1 para que los archivos afectados se pongan en cuarentena automáticamente.

- En el campo quarantine_clean podemos definir el valor 1 para limpiar automáticamente los archivos afectados, si establece este valor en 0, primero puede inspeccionar los archivos antes de limpiarlos.

- Al establecer 1 en el campo quarantine_suspend_use serán suspendidos los usuarios cuyas cuentas están afectadas, mientras que el parámetro "quarantine_suspend_user_minuid" establece el ID de usuario mínimo que debe suspenderse. Esto se establece en 500 por defecto.

Una vez definidos estos parámetros guardamos los cambios usando las teclas:

Ctrl + O

y salimos del editor usando:

Ctrl + X

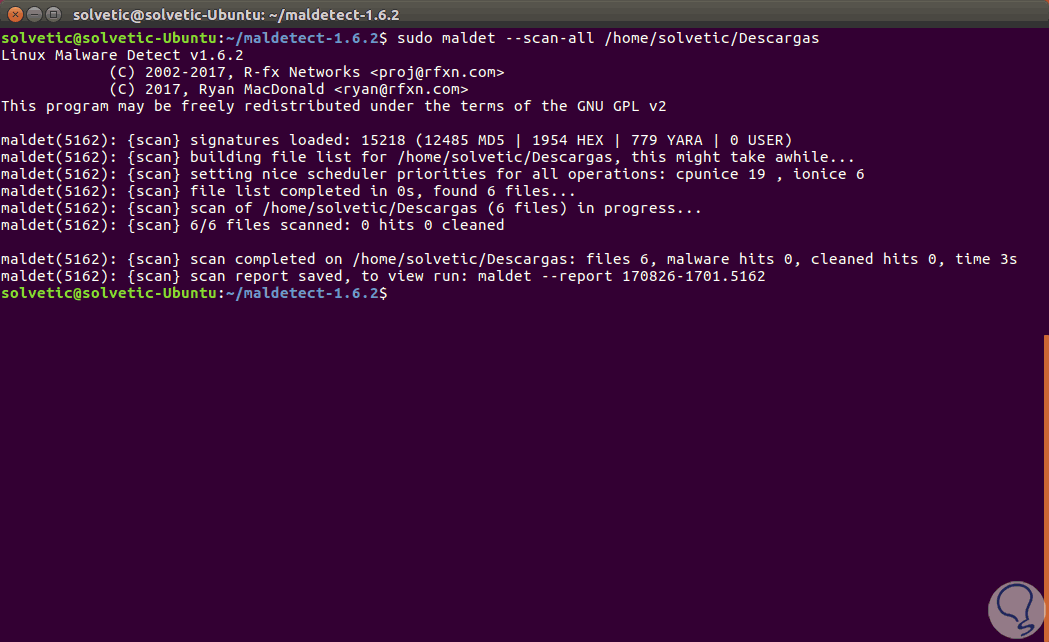

3. Cómo analizar malware en Linux con Maldet

Para realizar el análisis en busca de malware ejecutaremos la siguiente sintaxis:

sudo maldet --scan-all /Ruta a escanear

Durante el proceso de instalación de Maldet, también será instalada una función cronjob en:

/etc/cron.daily/maldetLa cual escaneará los directorios de inicio, así como todos los archivos o carpetas que se hayan cambiado diariamente. Con Maldet tenemos una herramienta simple para el análisis de malware en ambientes Linux de forma simple y segura.

Buenas.

Primero, gracias; es una información bien redactada.

Sólo quiero apuntar que, aunque lo habéis hecho con Ubuntu 17.04, es absolutamente válido para versiones de Ubuntu a partir de la 14.04.

Saludos.