Windows 10 integra una funcionalidad de seguridad que permite proteger la información almacenada en el disco duro la cual puede ser delicada o confidencial. Como bien sabemos estamos expuestos continuamente diversos tipos de ataques de toda índole no solo en la red sino a través de medios internos. Para darnos una opción adicional de seguridad Windows 10 integra BitLocker el cual hace uso de un cifrado que se ha desarrollado como una característica de protección de datos del sistema operativo. El cifrado de Bitlocker es una función que nos permite tener una protección de datos frente a la exposición de peligros externos en robo de información. Gracias a TPM ayudaremos a que, aunque alguien intente modificar o manipular nuestro ordenador o intenta descifrar nuestras claves, se necesite la clave que se guarda en TPM.

BitLocker se encarga de elevar el nivel de protección si es usado con la versión 1.2 o posterior del Módulo de plataforma segura (TPM). En este caso el TPM es un componente de hardware el cual se encuentra instalado en la mayoría de los equipos nuevos y funciona de forma simultánea con BitLocker para ayudar a proteger los datos tanto del sistema como del usuario. De esta forma podemos garantizar que el equipo no haya sido alterado cuando el sistema estaba sin conexión.

Ahora, hace poco se descubrió una vulnerabilidad en el proceso de cifrado de hardware implementado en diversos discos duros de estado sólido o SSD. En el cual, cuando el cifrado de hardware está disponible, no se verifica si el cifrado es susceptible a fallos y se procede a desactivar el cifrado basado en software, lo cual da como resultado datos vulnerables. El fallo principalmente radica en que los discos duros SSD permiten el acceso a las claves de cifrado. Esto provoca que se vulnere la base central de la seguridad y así se exponga los datos y la información que están en el disco lo cual no es para nada viable.

El grupo de desarrollo de Microsoft recomienda desactivar el cifrado de hardware y cambiar al cifrado de software de BitLocker con el fin de aumentar los niveles de seguridad. Por ello Solvetic explicará cómo lograr esto.

1Comprobar el estado de BitLocker en Windows 10

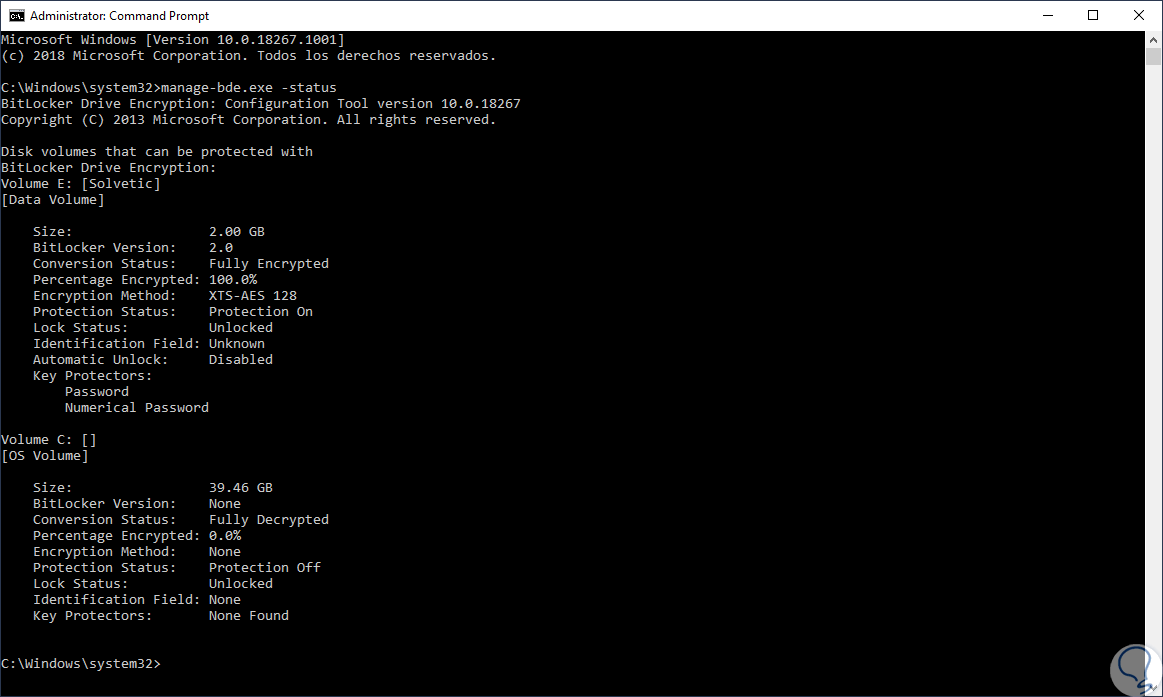

El primer paso que dar será validar el estado actual del cifrado de BitLocker y para ello debemos acceder como administradores al símbolo del sistema y allí ejecutar lo siguiente:

manage-bde.exe -status

Al ejecutar este comando veremos el siguiente resultado donde encontramos detalles específicos de BitLocker como. Para comprobar si el cifrado está activo, debemos fijarnos en la línea “Método de cifrado” o “Encryption Method” la cual puede estar con cifrado de hardware o con el cifrado AES.

- Versión de BitLocker

- Porcentaje cifrado del medio o dispositivo

- Método de cifrado usado

- Estado de la protección

- Estado el bloqueo

- Desbloqueo automático y más

2Desactivar BitLocker desde PowerShell en Windows 10

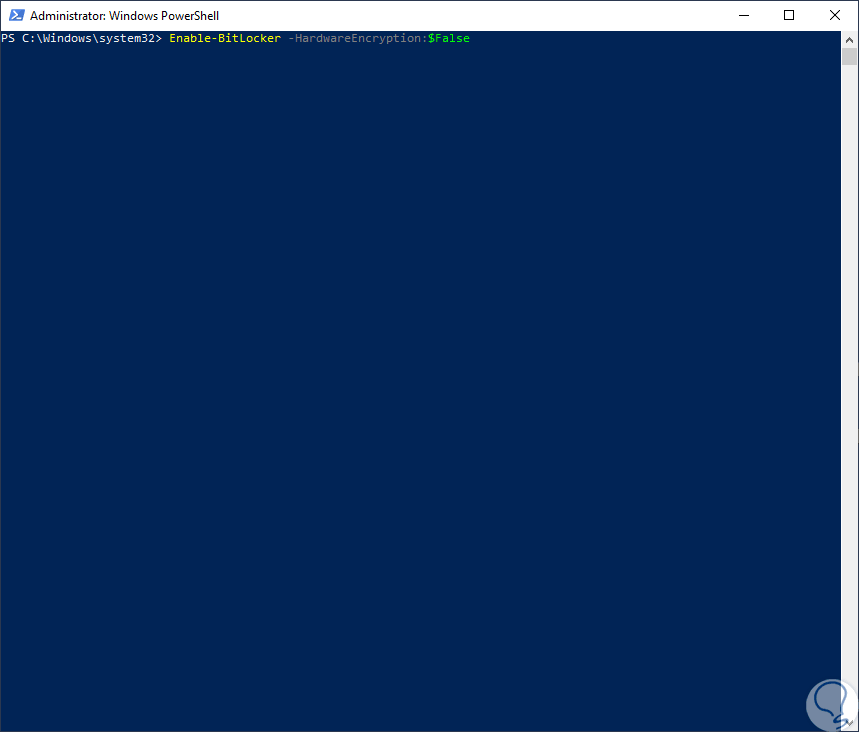

Para realizar este proceso, accedemos a Windows PowerShell como administradores y ejecutamos lo siguiente. Allí pulsamos Enter para confirmar la acción.

Enable-BitLocker -HardwareEncryption:$False

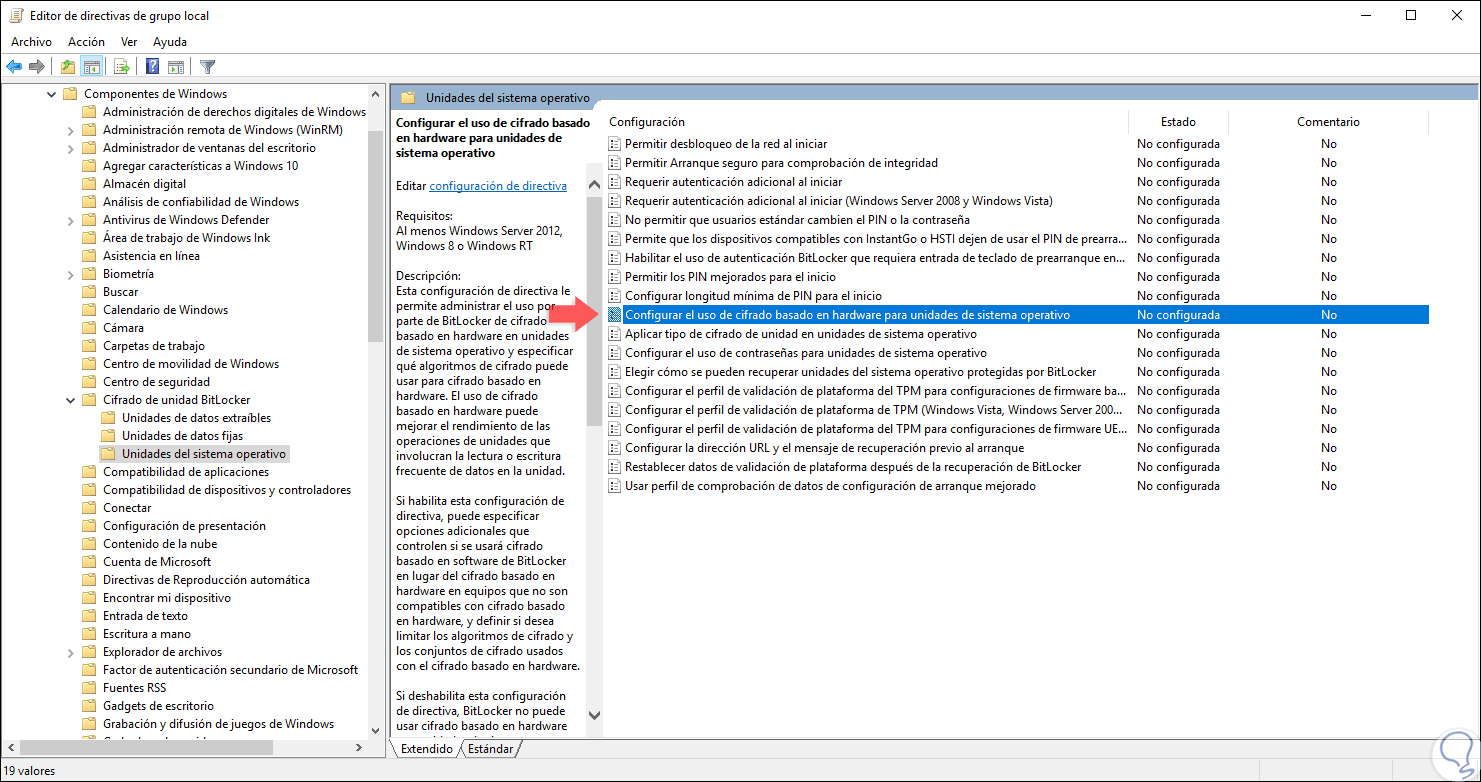

3Desactivar BitLocker desde Políticas de grupo en Windows 10

Esta opción aplica a las ediciones Pro, Enterprise y Studio de Windows 10 y para ello debemos usar la combinación de teclas siguiente y ejecutar lo siguiente:

+ R

gpedit.msc

En la ventana desplegada iremos a la siguiente ruta:

- Configuración del equipo

- Plantillas administrativas

- Componentes de Windows

- Cifrado de unidad de BitLocker

- Unidades del sistema operativo

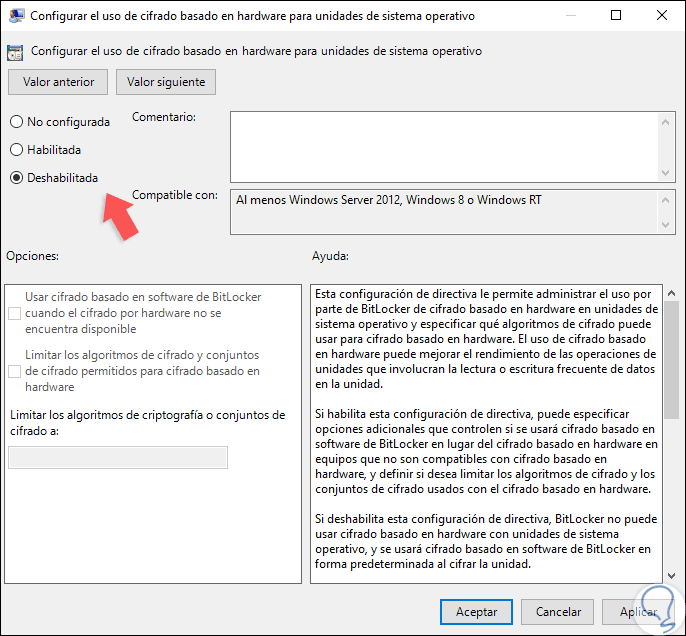

Allí ubicaremos la política llamada “Configurar el uso de cifrado basado en hardware para unidades de sistema operativo”:

Damos doble clic sobre ella y en la ventana desplegada activamos la casilla “Deshabilitada”. Pulsamos en Aplicar y Aceptar para guardar los cambios.

4Desactivar BitLocker desde Editor de registros en Windows 10

Este método es compatible con todas las ediciones de Windows 10 y para su uso debemos combinar las teclas siguientes y ejecutar el comando “regedit”.

+ R

Regedit

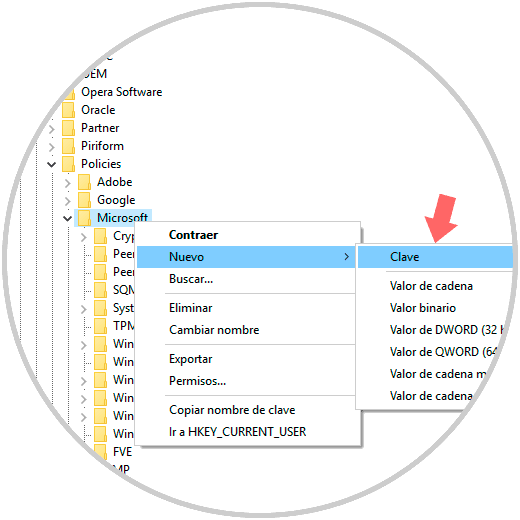

En la ventana desplegada iremos a la siguiente ruta:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

En caso de que la clave FVE no esté disponible, daremos clic derecho sobre la clave Microsoft y seleccionamos la opción “Nuevo / Clave” y asignamos el nombre FVE:

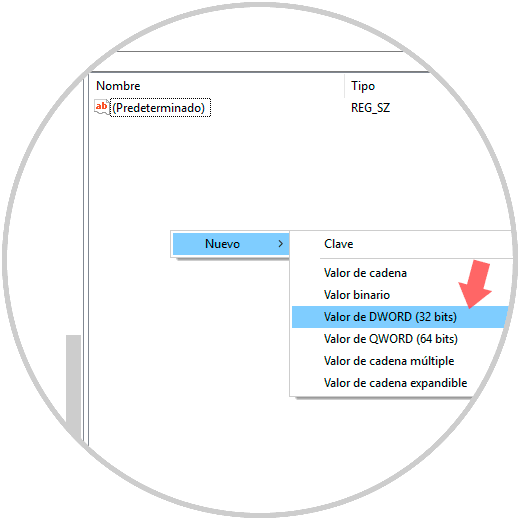

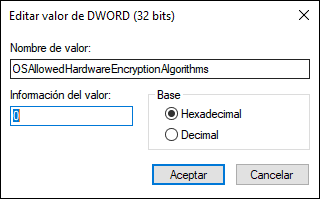

Ahora, en cualquier lugar libre la clave FVE daremos clic derecho y seleccionamos la opción “Nuevo / Valor de DWORD (32 bits)”:

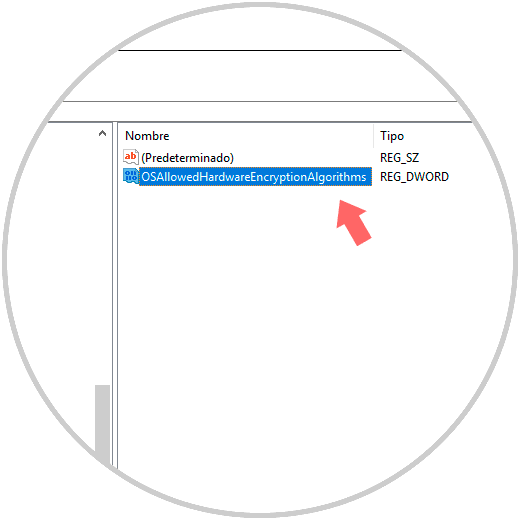

Este nuevo valor será llamado “OSAllowedHardwareEncryptionAlgorithms”:

OSAllowedHardwareEncryptionAlgorithms

Daremos doble clic sobre él y en el campo Información del valor establecemos el número 0. Pulsamos en Aceptar para guardar los cambios.

Usando alguno de estos métodos será posible desactivar el cifrado de BitLocker y evitar esta vulnerabilidad en algunos discos SSD.