Las redes VPN (Virtual Private Network) son uno de los métodos actuales para una navegación segura y confiable ya que una conexión VPN nos da la posibilidad de crear una red local sin que los usuarios estén físicamente conectado y esto se logra a través de Internet. Podemos hacer uso de una conexión de puerta de enlace VPNde sitio a sitio con el fin de conectar la red local a una red virtual de Azure usando de un túnel VPN de IPsec/IKE (IKEv1 o IKEv2). Para lograr este tipo de conexión se requiere un dispositivo VPN local que tenga una dirección IP pública asignada.

Cuando hablamos de una VPN en Azure estamos refiriéndonos a una puerta de enlace de red virtual que se usa para enviar tráfico cifrado entre una red virtual de Azure y una ubicación local tomando la red pública de Internet. También podemos usar una VPN en Azure para enviar tráfico cifrado entre las redes virtuales de Azure mediante la red de Microsoft, lo cual nos da un parte de seguridad y velocidad.

Solvetic explicará cómo podemos crear y configurar una red VPN en Azure de forma práctica.

- Contar con un dispositivo VPN compatible.

- Comprobar que disponemos de una dirección IPv4 pública externa para el dispositivo VPN. Esta dirección IP no puede estar detrás de un NAT.

- Definir el rango de direcciones IP a usar...

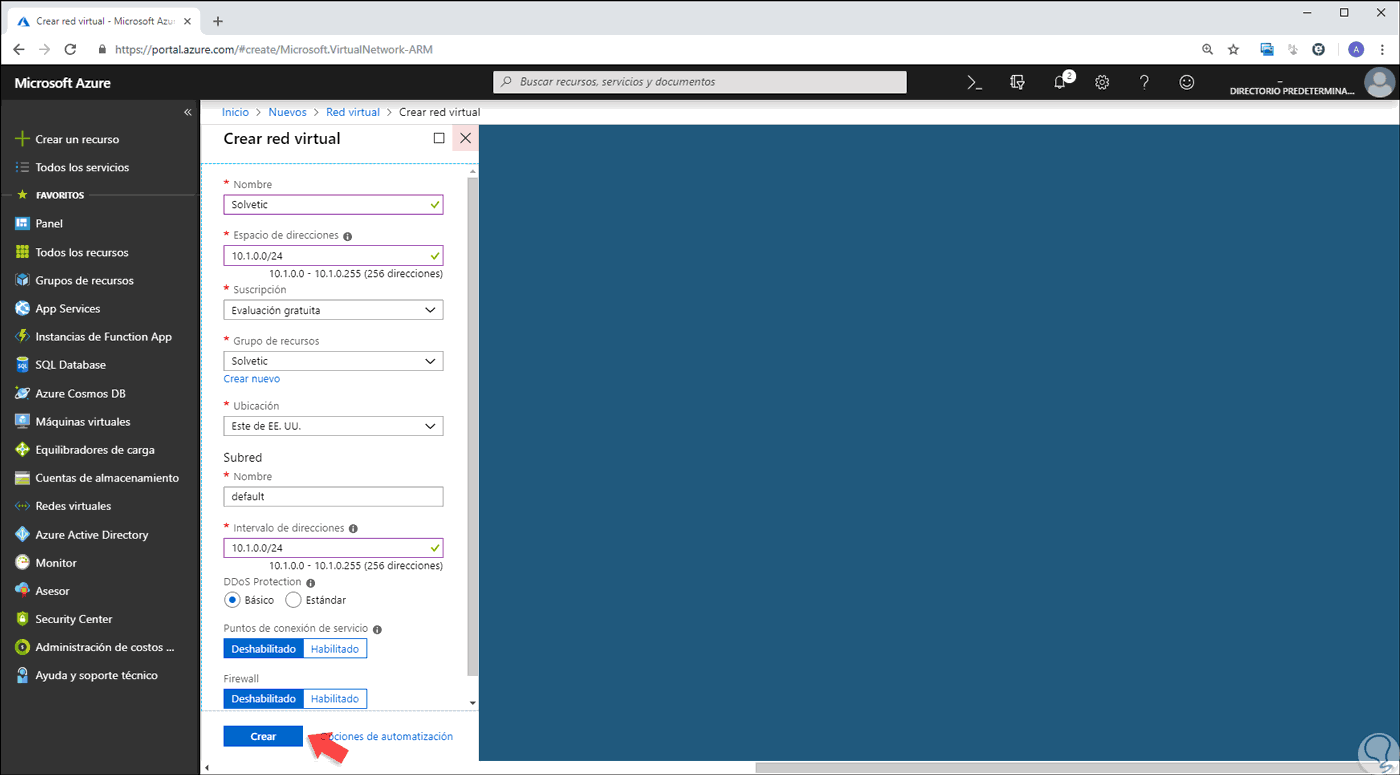

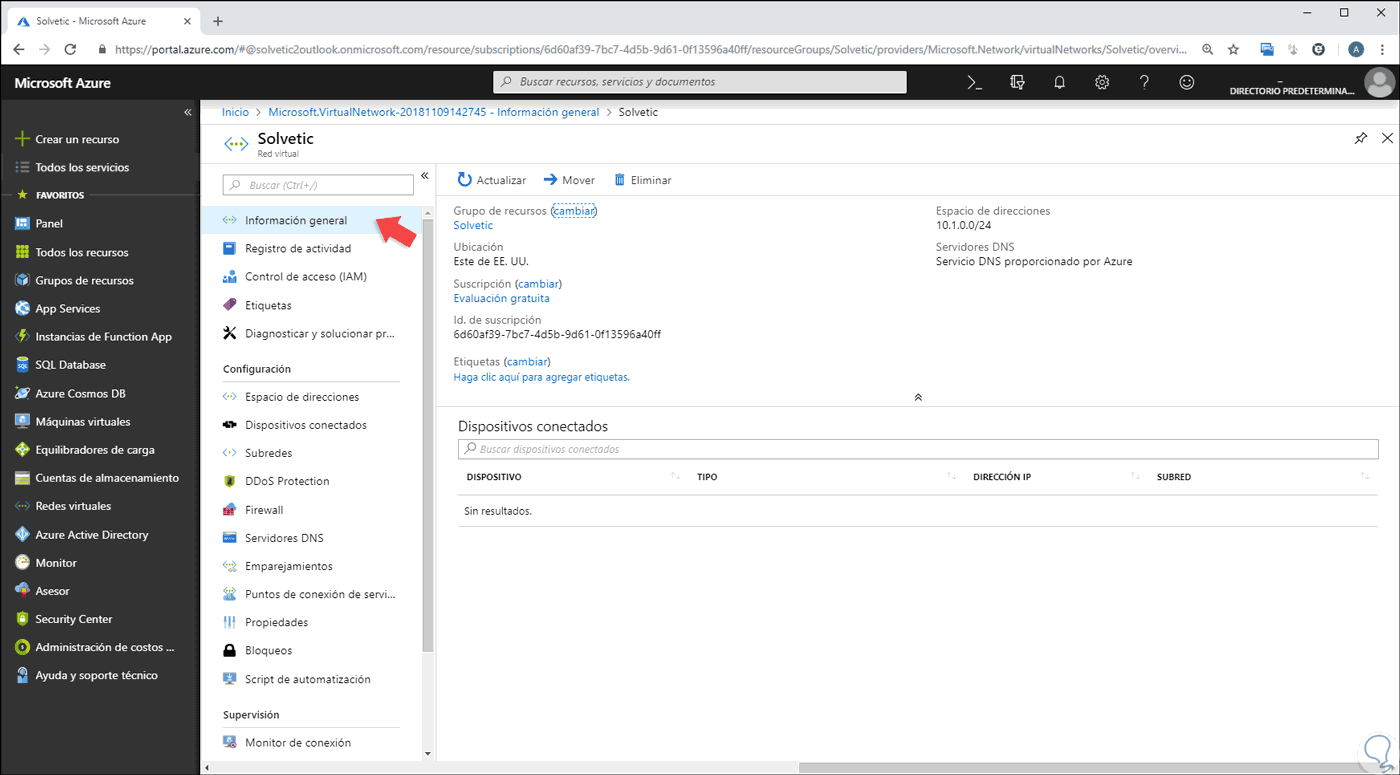

- Nombre de red virtual: Solvetic

- Espacio de direcciones: 10.1.0.0/24

- Suscripción: Gratuita

- Grupo de recursos: Solvetic

- Ubicación: este de EE. UU.

- Subred: front-end: 10.1.0.0/24, back-end: 10.1.1.0/24

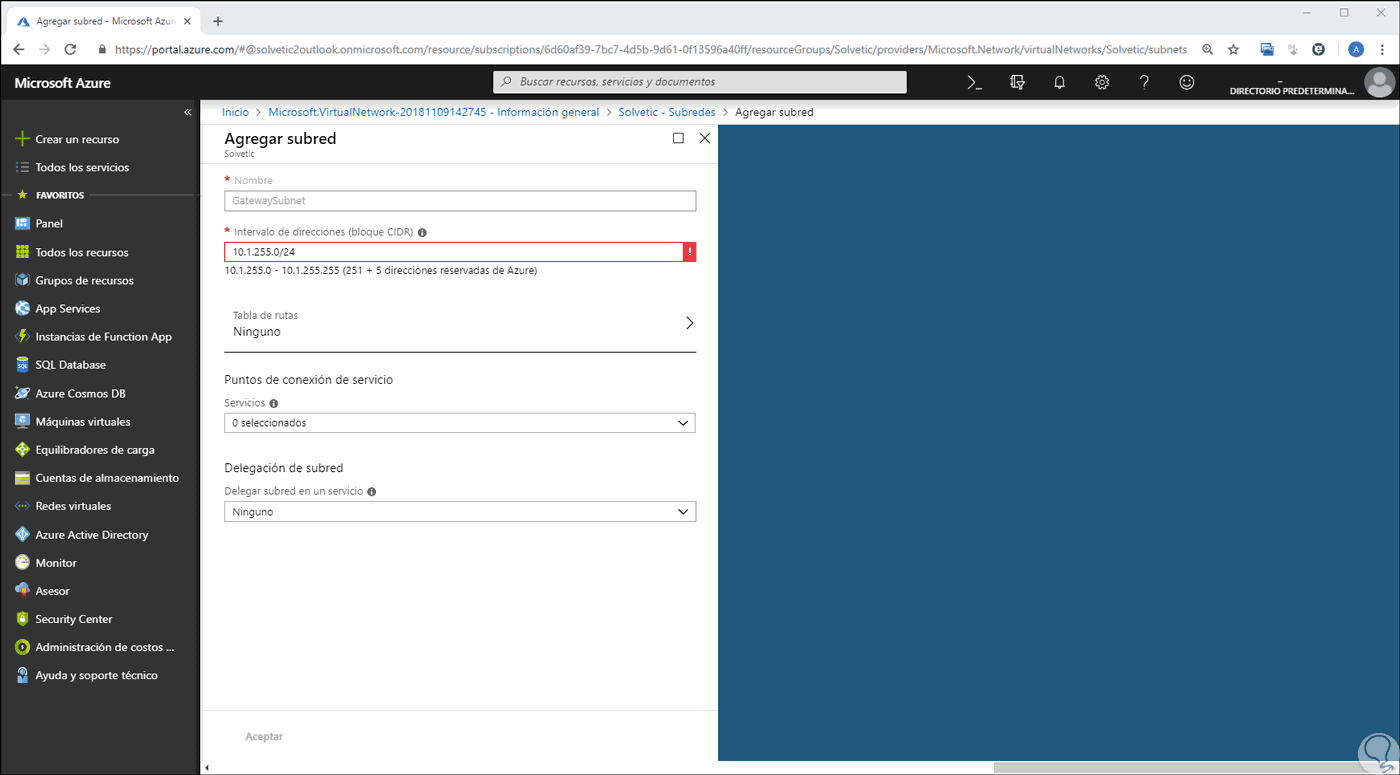

- Nombre de subred de puerta de enlace: GatewaySubnet

- Intervalo de direcciones de subred de puerta de enlace: 10.1.255.0/27

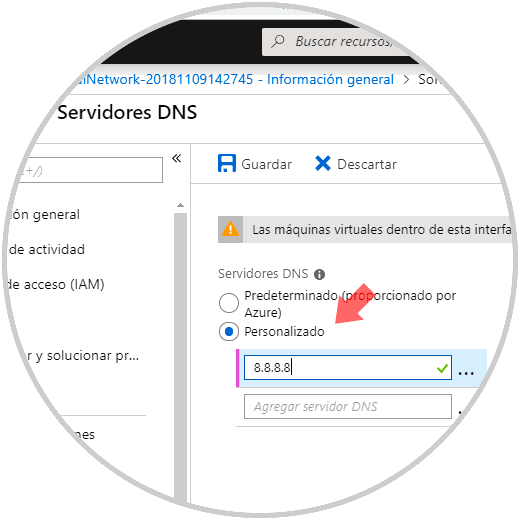

- Servidor DNS: 8.8.8.8

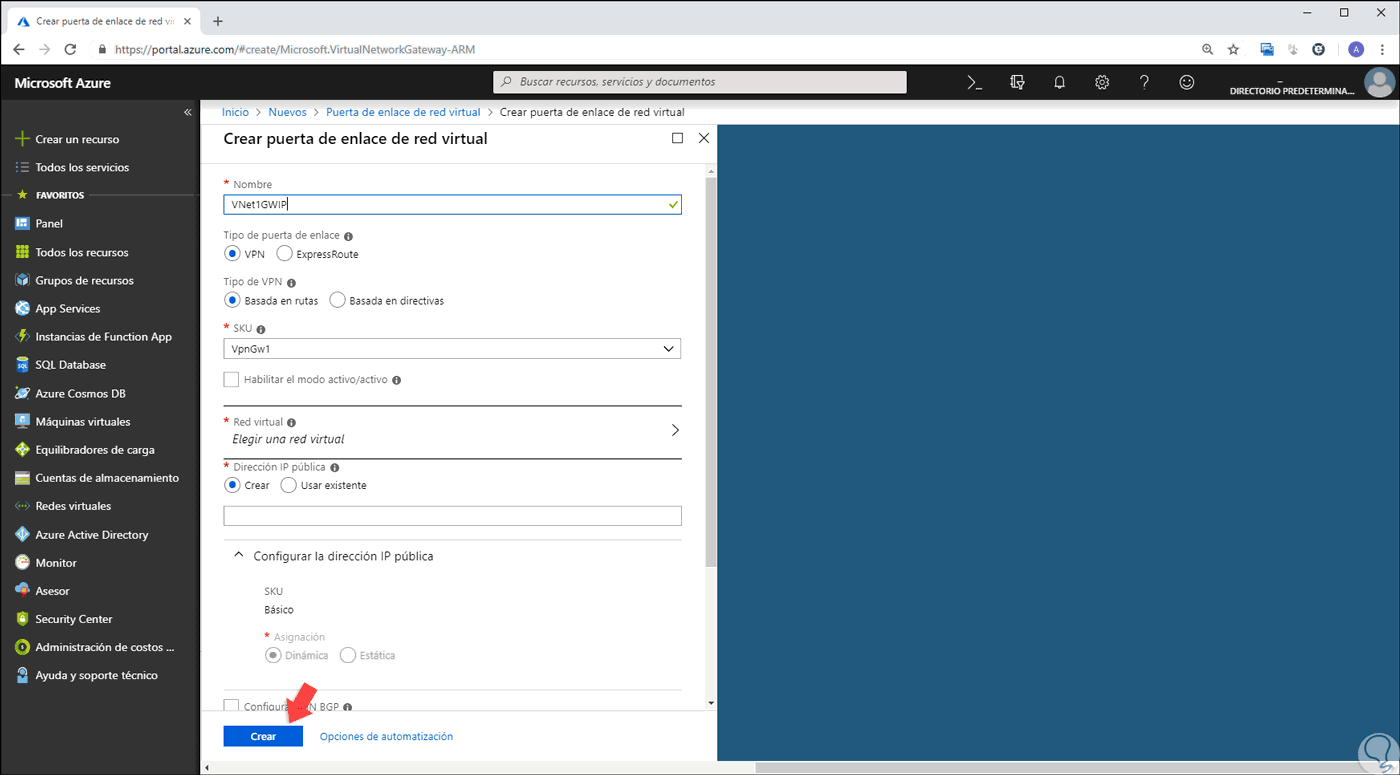

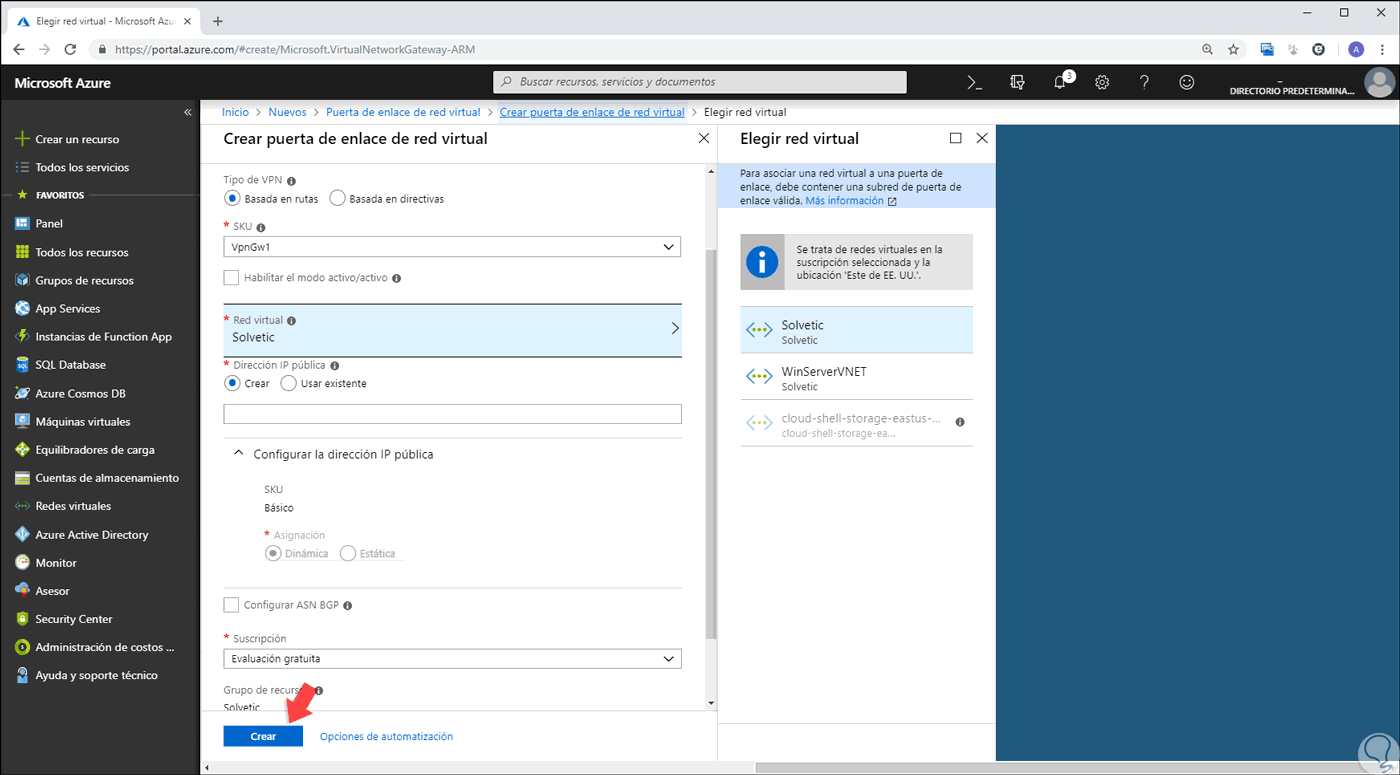

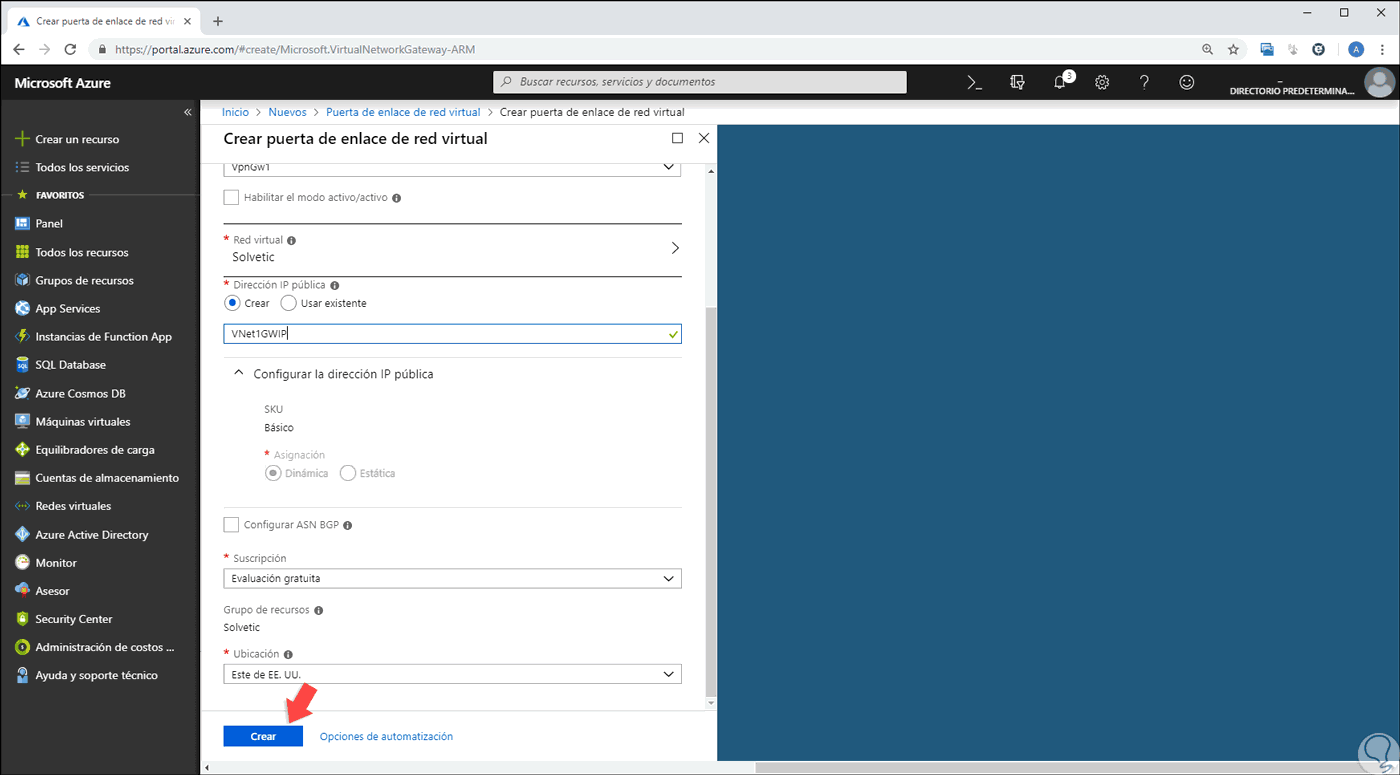

- Nombre de la puerta de enlace de red virtual: VNet1GW

- Dirección IP pública: VNet1GWIP

- Tipo de VPN: basada en rutas

- Tipo de conexión: de sitio a sitio (IPsec)

- Tipo de puerta de enlace: VPN

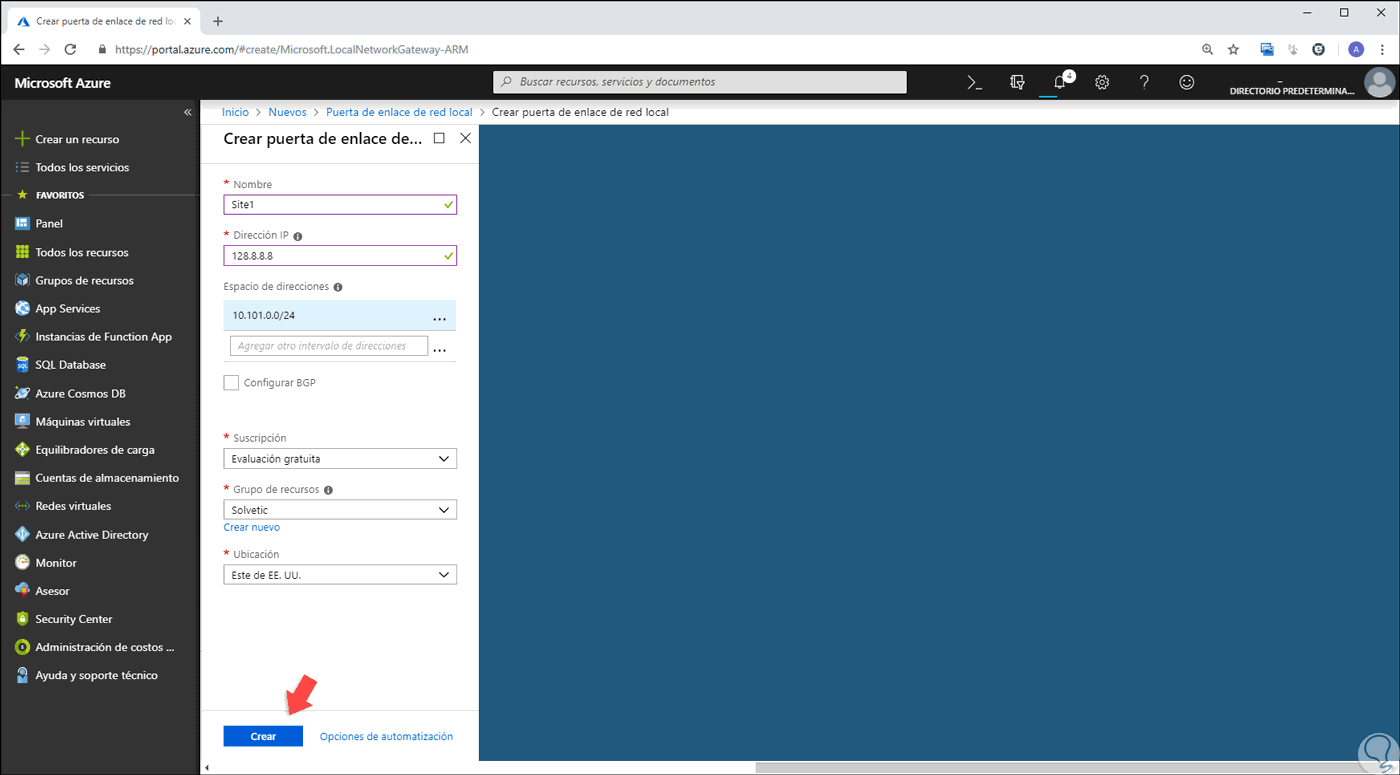

- Nombre de la puerta de enlace de red local: Site1

- Nombre de conexión: VNet1toSite1

- Clave compartida: abc123

1Crear una red virtual en Azure

Para este proceso vamos a usar el modelo de implementación de Resource Manager a través de Azure Portal y para ello debemos ir al siguiente enlace:

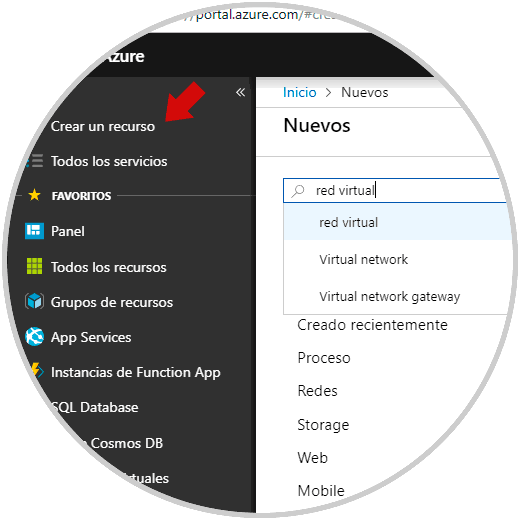

Allí debemos iniciar sesión con nuestra cuenta registrada y en el panel lateral izquierdo pulsamos en la opción “Crear un recurso” y en el campo “Buscar en el Marketplace” ingresamos red virtual y serán desplegadas las opciones disponibles:

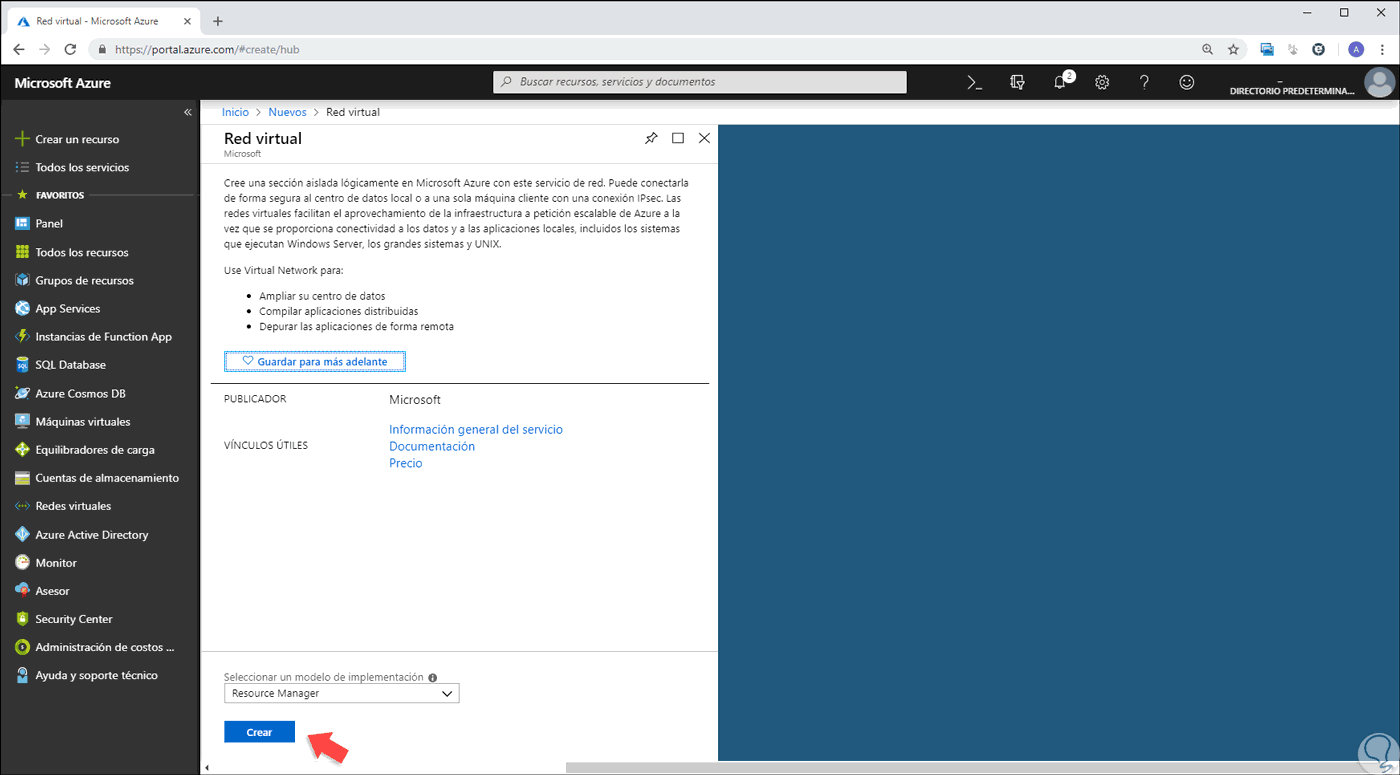

Seleccionamos “Virtual network” y será desplegado lo siguiente:

Allí ubicamos el campo “Seleccionar un módulo de implementación” ubicado en la parte inferior y pulsamos sobre el campo desplegable, allí seleccionamos la opción “Resource Manager”, pulsamos en el botón “Crear” y se desplegará la siguiente ventana llamada “Crear red virtual” donde ingresaremos los valores definidos para la red virtual:

Allí, cuando completamos los campos, el signo de exclamación rojo se convierte en una marca de verificación verde cuando los caracteres escritos en el campo son válidos. En esta primera sección configuramos:

De forma alternativa podemos habilitar los valores de Firewall y Puntos de conexión de servicio para aumentar las prestaciones de la red virtual. Con esto definido pulsamos en “Crear” para ejecutar el proceso de implementación de la red virtual en Azure:

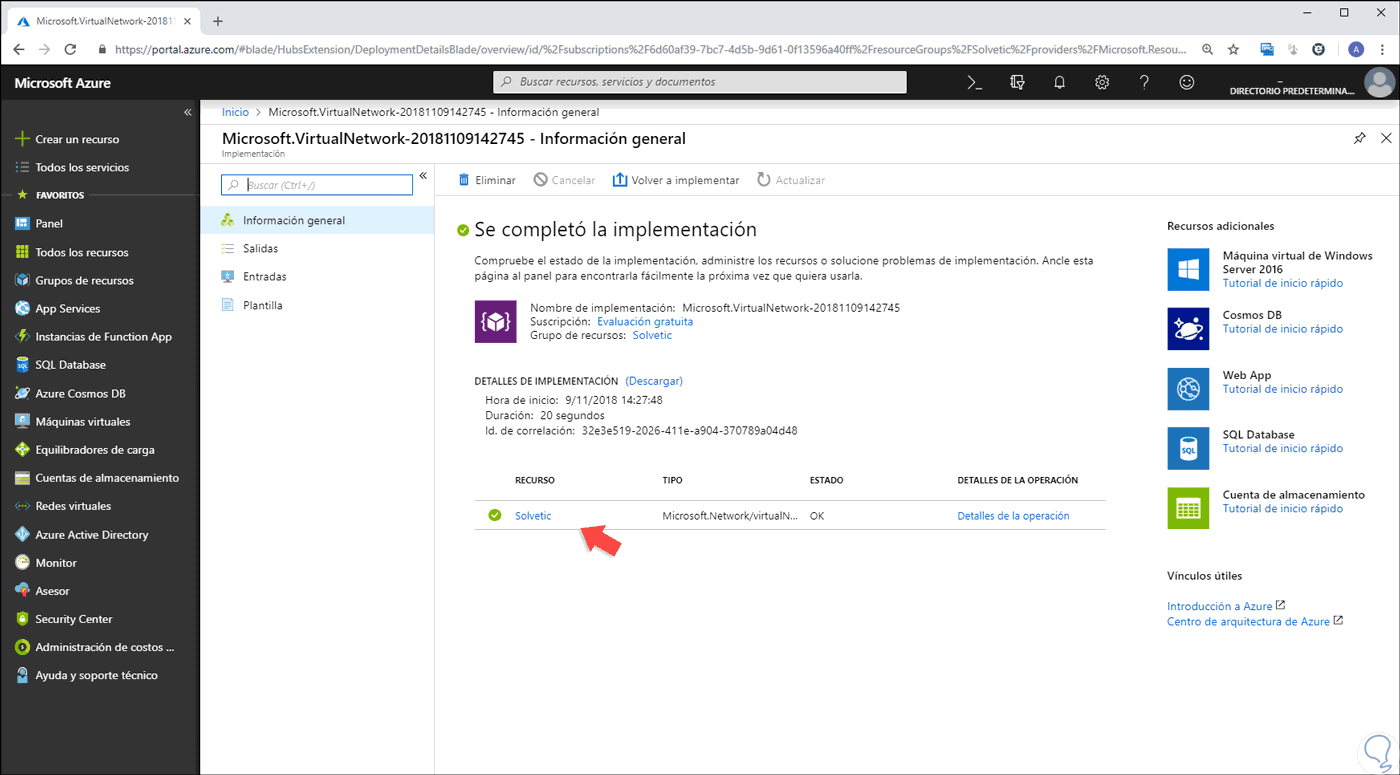

Una vez el proceso concluya veremos lo siguiente:

Allí podremos pulsar en el nombre del recurso para acceder a la configuración general de la red virtual creada:

2Asignar servidores DNS de una red virtual en Azure

El servidor DNS no es obligatorio para las conexiones de sitio a sitio, pero se puede implementar con el fin de disponer de un método de resolución de nombres para los recursos que se han de implementar en la red virtual. Para ello es útil especificar un servidor DNS. Al hacer esto, será posible especificar el servidor DNS que deseamos usar para la resolución de nombres de la red virtual. Si deseamos realizar esto, pulsamos en la línea “Servidores DNS” y activamos la casilla “Personalizado” e ingresaremos la dirección IP del servidor DNS. Podemos usar DNS públicos como el de Google (8.8.8.8 y 8.8.4.4):

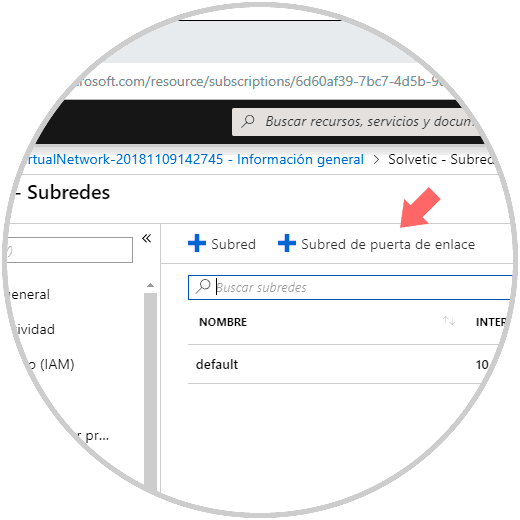

3Crear subred de puerta de enlace en una red virtual en Azure

La puerta de enlace de red virtual hace uso de una subred denominada subred de la puerta de enlace, esta subred integra el intervalo de direcciones IP de red virtual las cuales se indican durante el proceso de configuración de la red virtual. En esta subred se integran las direcciones IP que usan los recursos y servicios de puerta de enlace de la red virtual. Esta subred debe llamarse "GatewaySubnet" con el fin de que Azure implemente los recursos de la puerta de enlace. Y no se puede especificar otra subred adicional, en caso de no contar con una subred llamada "GatewaySubnet", en el momento de crear la puerta de enlace de VPN, se generará un error.

En el proceso de creación de la subred de puerta de enlace, debemos especificar el número de direcciones IP que contendrá dicha subred, este número de direcciones IP depende de la configuración de puerta de enlace de VPN a crear.

Para crear esta subred seleccionamos la línea “Subredes” y veremos lo siguiente:

Allí damos clic en la opción “Subred de puerta de enlace” y automáticamente se creará el nombre de la subred. Ingresamos el intervalo de direcciones y pulsamos en Aceptar para aplicar los cambios.

4Crear puerta de enlace VPN en Azure

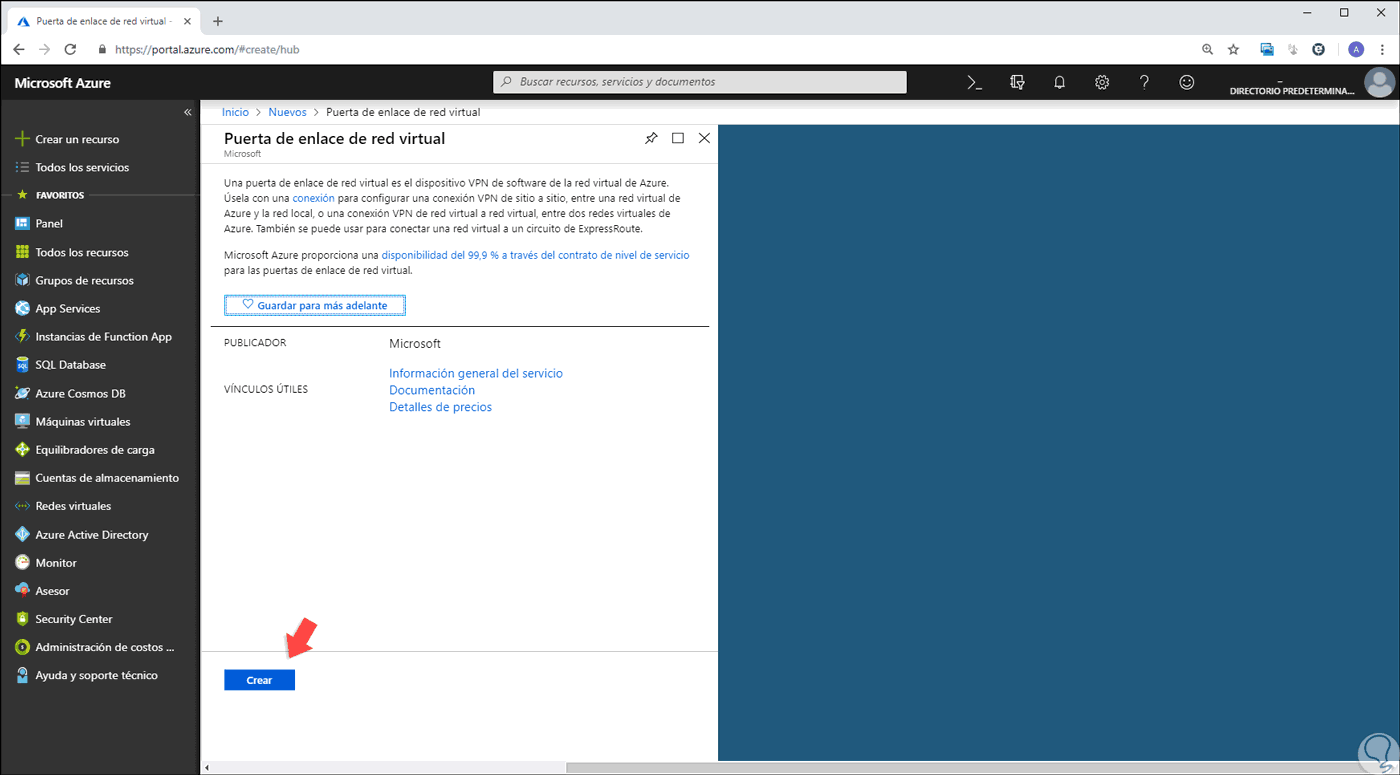

Para este proceso damos clic en la opción “Crear un recurso” y en el campo Marketplace ingresamos puerta de enlace y seleccionamos la opción “Virtual network Gateway”:

Veremos lo siguiente:

Allí pulsamos en el botón “Crear” y en la nueva ventana ingresaremos los valores según sea necesario:

Allí los valores a usar son:

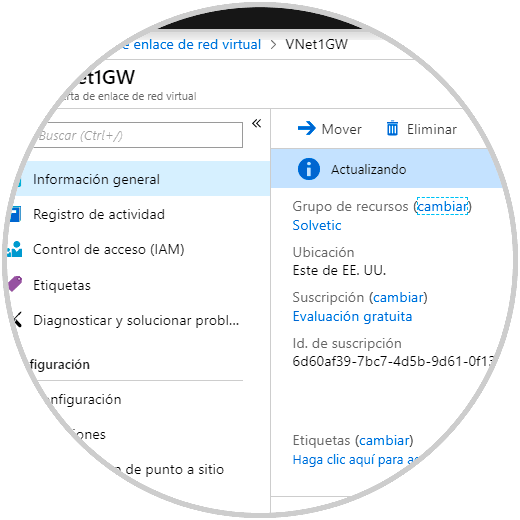

Pulsamos en “Crear” y se dará inicio al proceso de implementación de la puerta de enlace de la red virtual:

5Crear puerta de enlace de red local en Azure

Esta puerta de enlace de red local es la ubicación local, para esto se debe asignar al sitio un nombre sobre el cual Microsoft Azure pueda hacer referencia y, luego, especificar la dirección IP del dispositivo VPN local con la cual se creará una conexión y también será posible indicar los prefijos de dirección IP que serán enrutados a través de la puerta de enlace VPN al dispositivo VPN.

Para lograr esto debemos pulsar en la opción “Crear un recurso” y en el campo Marketplace ingresar puerta de enlace de red local para ver los resultados asociados:

Allí damos clic sobre Local network Gateway y se desplegará la siguiente ventana:

Pulsamos en el botón “Crear” y allí debemos especificar lo siguiente:

Pulsamos en “Crear” para dar inicio a la implementación:

6Configurar el dispositivo VPN de red local en Azure

Las conexiones de sitio a sitio a una red local requieren de un dispositivo VPN. Para configurar el dispositivo VPN de forma correcta debemos tener en cuenta:

- Una clave compartida la cual es la misma clave compartida que se especifica al crear la conexión VPN de sitio a sitio.

- La dirección IP pública de la puerta de enlace de red virtual que puede ser visible desde Azure Portal, PowerShell o la CLI. Ppara encontrar la dirección IP pública de la puerta de enlace de la VPN a través del Portal Azure, iremos a “Puertas de enlace de red virtual” y dar clic en el nombre de la puerta de enlace.

6Crear la conexión VPN en Azure

Este proceso permite la conexión VPN de sitio a sitio entre la puerta de enlace de la red virtual y el dispositivo VPN local.

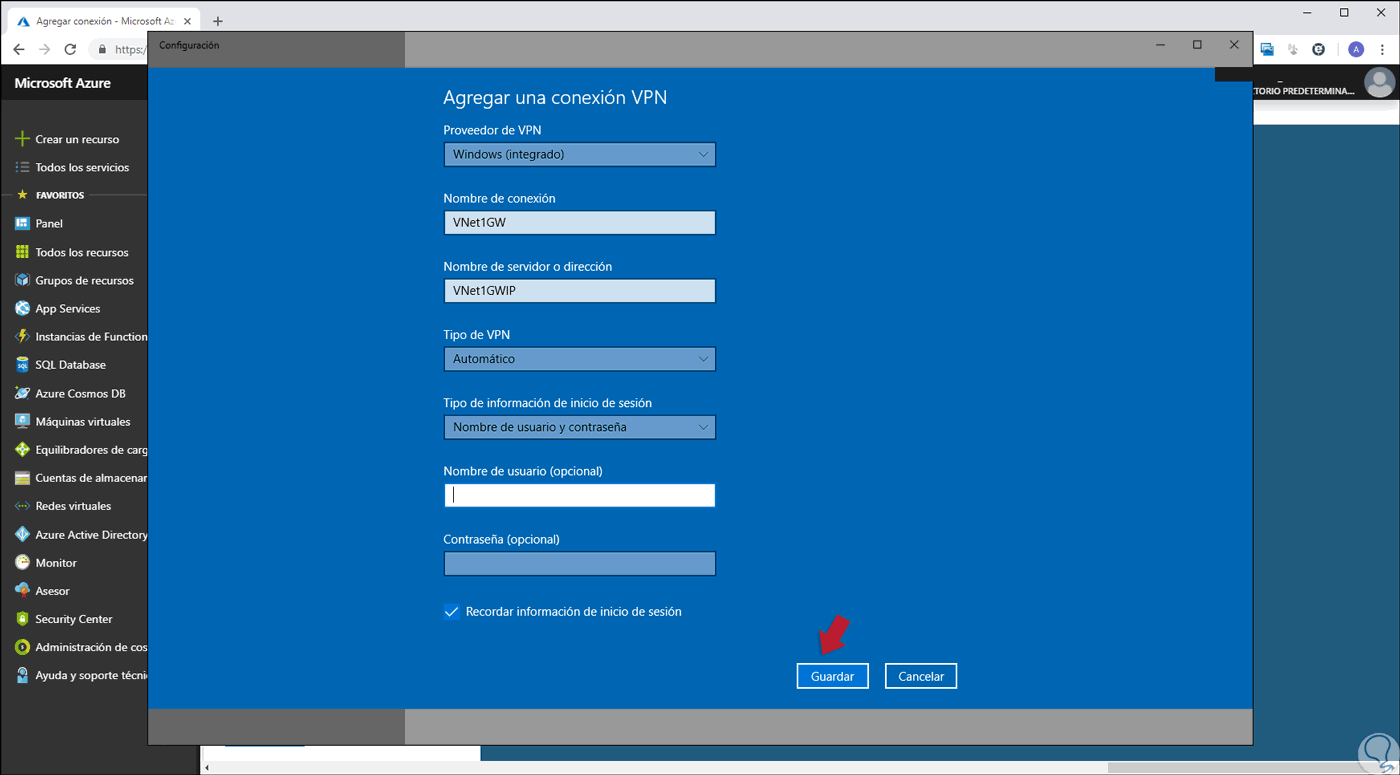

Ahora, podemos configurar estos parámetros en el sistema, en este caso Windows 10, para acceder a la red VPN:

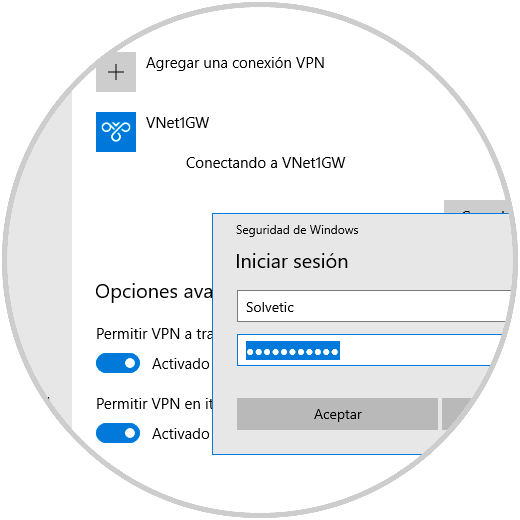

Pulsamos en Guardar para aplicar los cambios y ahora cuando intentemos conectarnos veremos que es necesario ingresar las credenciales:

Al hace esto se dará inicio al proceso de conexión con la VPN:

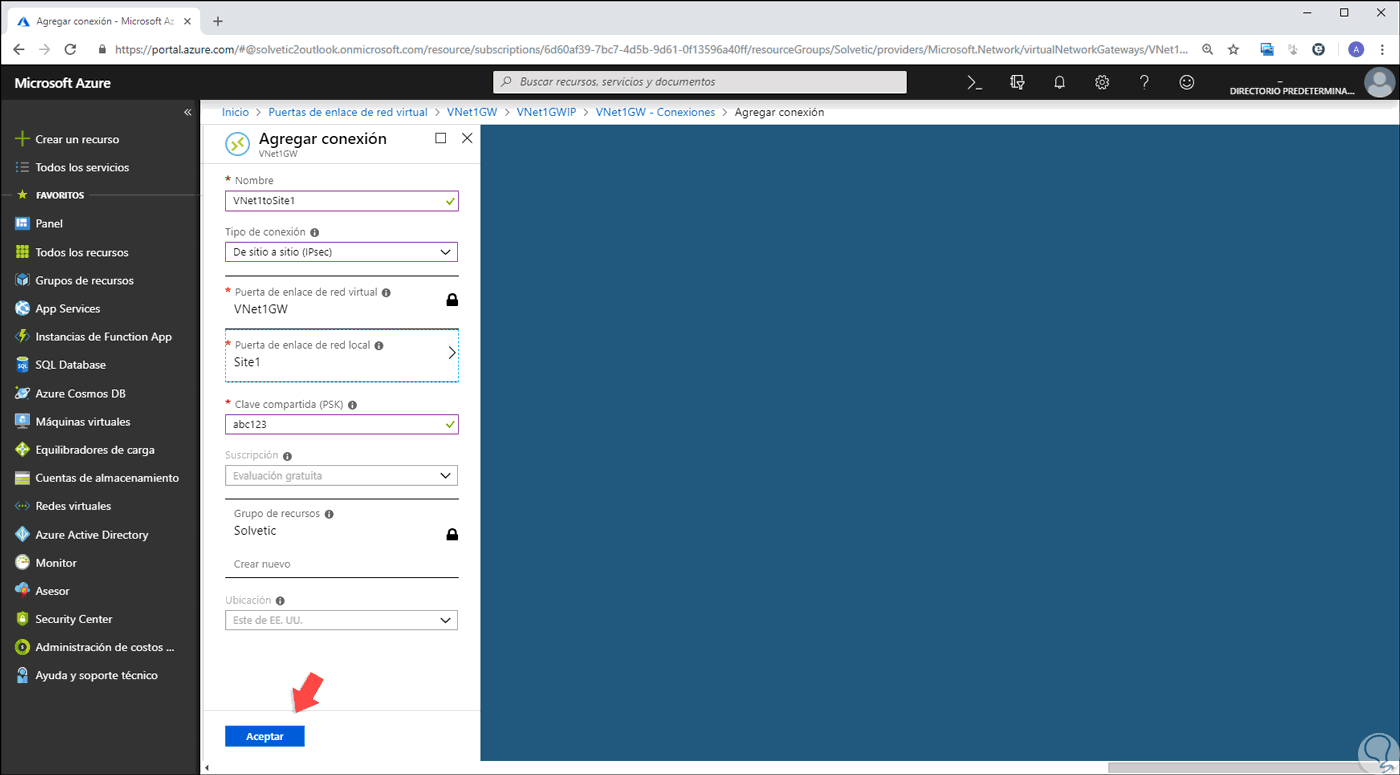

Un punto a configurar en Azure son las conexiones de la VPN, para ello accedemos a la red virtual y vamos a la sección “Conexiones” donde ingresaremos detalles como:

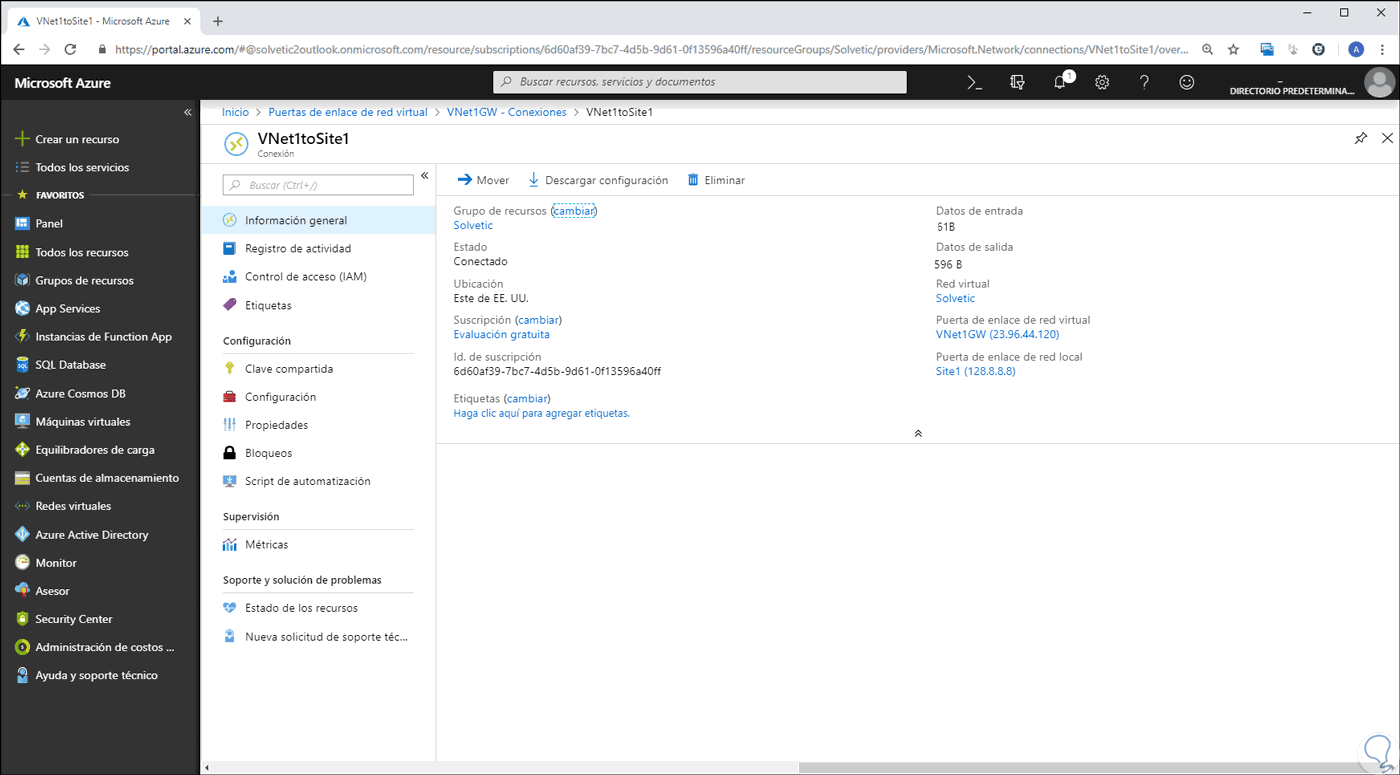

Pulsamos en Aceptar para aplicar los cambios. Ahora, podemos ir de nuevo a la red virtual y al dar clic sobre la opción “Conexiones” el Portal Azure validamos que se inicia el proceso de conexión. Después de conectarse podremos ver el estado de uso de la VPN:

Con este método, Azure nos permite crear una conexión VPN y sacar el máximo provecho de cada una de sus alternativas de configuración y seguridad.